- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

Configurer SCIM avec Microsoft Entra ID

SCIM est disponible avec les offres Infrastructure Pro et Infrastructure Enterprise.

En raison d’un gel des mises à jour des applications tierces dans Entra par Microsoft à la suite d’un incident de sécurité fin 2024, le provisionnement des équipes via SCIM n’est pas disponible. Pour créer des équipes dans Datadog, utilisez l’une des alternatives prises en charge :

le mappage SAML,

Terraform,

l’API publique, ou

des appels directs au serveur SCIM. SCIM peut toujours être utilisé pour le provisionnement des utilisateurs.

Consultez les instructions suivantes pour synchroniser vos utilisateurs Datadog avec Microsoft Entra ID à l’aide de SCIM.

Pour en savoir plus sur les fonctionnalités et les limitations de cette fonctionnalité, consultez la page SCIM.

Prérequis

La fonctionnalité SCIM dans Datadog est une option avancée disponible avec les formules Infrastructure Pro et Infrastructure Enterprise.

Cette documentation part du principe que votre organisation gère les identités utilisateur à l’aide d’un fournisseur d’identité.

Datadog recommande fortement d’utiliser une clé d’application de compte de service lors de la configuration de SCIM afin d’éviter toute interruption d’accès. Pour plus de détails, consultez la section Utiliser un compte de service avec SCIM.

Lorsque SAML et SCIM sont utilisés conjointement, Datadog recommande fortement de désactiver le provisionnement SAML juste-à-temps (JIT) afin d’éviter les incohérences d’accès. Gérez le provisionnement des utilisateurs uniquement via SCIM.

Ajouter Datadog à la galerie d’applications de Microsoft Entra ID

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’au moins Administrateur des applications cloud

- Accédez à Identity -> Applications -> Enterprise Applications

- Cliquez sur New Application

- Saisissez « Datadog » dans la zone de recherche

- Sélectionnez l’application Datadog dans la galerie

- Si vous le souhaitez, vous pouvez saisir un nom dans la zone de texte Name

- Cliquez sur Create

Remarque : si Datadog est déjà configuré avec Microsoft Entra ID pour l’authentification unique (SSO), accédez à Enterprise Applications et sélectionnez votre application Datadog existante.

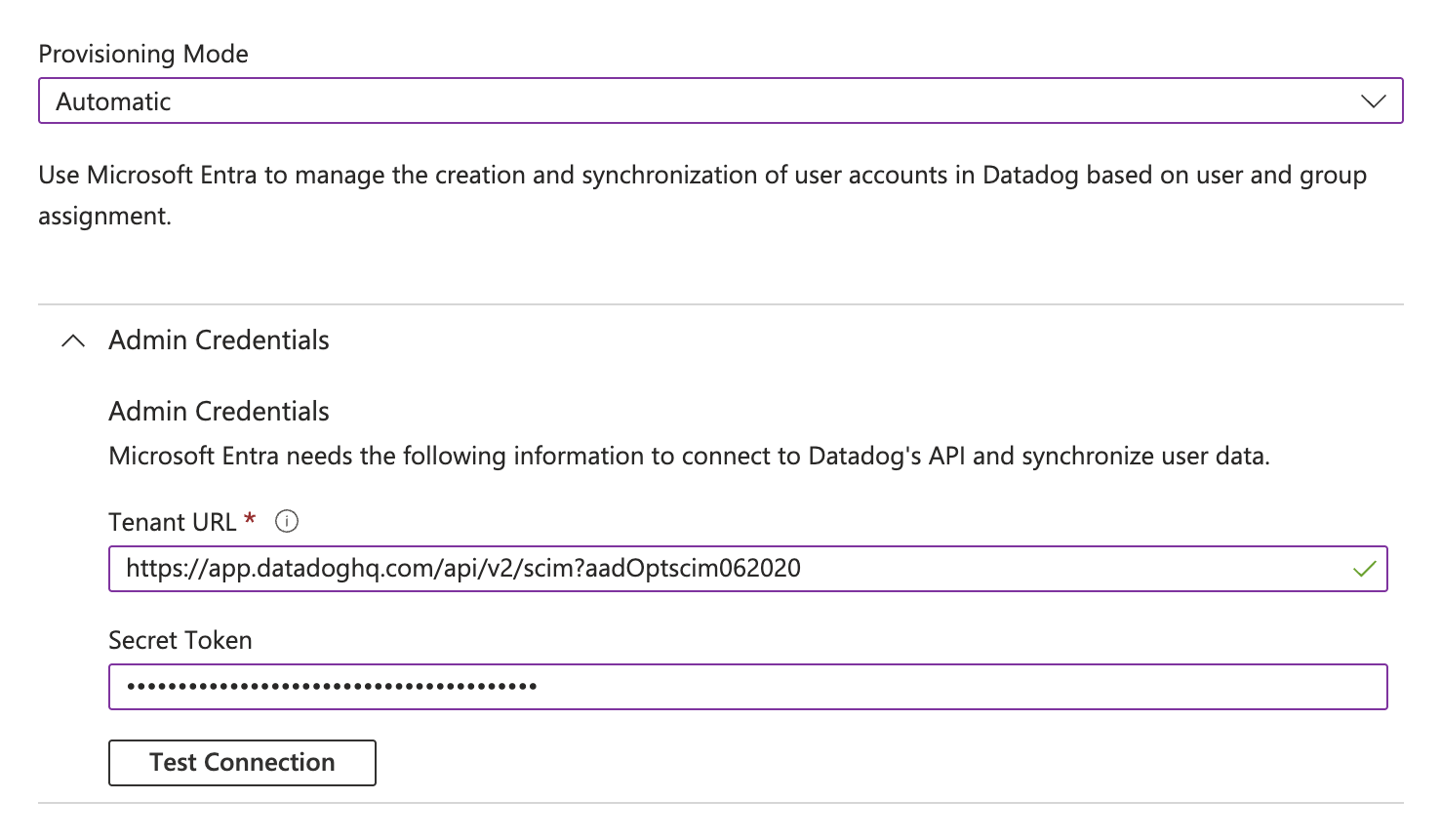

Configurer le provisionnement automatique des utilisateurs

- Dans l’écran de gestion de l’application, sélectionnez Provisioning dans le panneau de gauche

- Dans le menu Provisioning Mode, sélectionnez Automatic

- Ouvrez Admin Credentials

- Complétez la section Admin Credentials comme suit :

- Tenant URL :

https:///api/v2/scim?aadOptscim062020- Remarque : utilisez le sous-domaine approprié pour votre site. Pour trouver votre URL, consultez la rubrique dédiée aux sites Datadog.

- Remarque : le paramètre

?aadOptscim062020dans l’URL du client est spécifique à Entra ID. Il s’agit d’un indicateur qui informe Entra de corriger son comportement SCIM, comme expliqué dans cette documentation Microsoft Entra. Si vous n’utilisez pas Entra ID, vous ne devez pas inclure ce suffixe dans l’URL.

- Jeton secret : utilisez une clé d’application Datadog valide. Vous pouvez créer une clé d’application depuis la page des paramètres de votre organisation. Pour garantir un accès continu à vos données, utilisez une clé d’application de compte de service.

- Tenant URL :

- Cliquez sur Test Connection, puis attendez le message confirmant que les identifiants sont autorisés à activer le provisioning.

- Cliquez sur Save. La section de mappage s’affiche. Consultez la section suivante pour configurer le mappage.

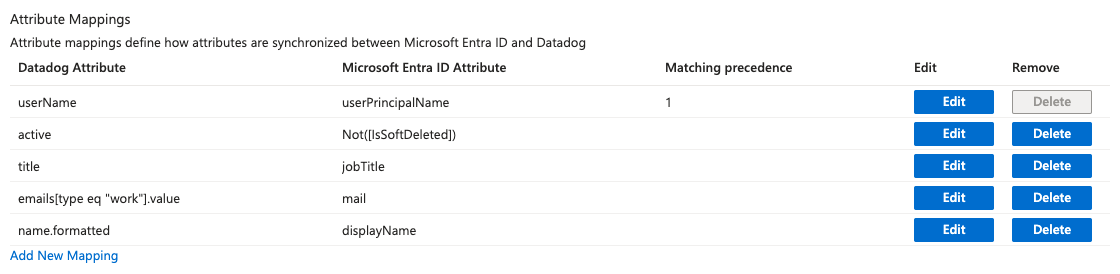

Mappage des attributs

Attributs utilisateur

Développez la section Mappings.

Cliquez sur Provision Azure Active Directory Users. La page Attribute Mapping s’affiche.

Définissez Enabled sur Yes

Cliquez sur l’icône Save

Sous Target Object actions, assurez-vous que les actions de création, de mise à jour et de suppression sont sélectionnées

Passez en revue les attributs utilisateur synchronisés de Microsoft Entra ID vers Datadog dans la section de mappage des attributs. Définissez les mappages suivants :

Attribut Microsoft Entra ID Attribut Datadog userPrincipalNameuserNameNot([IsSoftDeleted])activejobTitletitlemailemails[type eq "work"].valuedisplayNamename.formattedAprès avoir défini vos mappages, cliquez sur Save.

Attributs du groupe

Le mappage de groupe n’est pas pris en charge.