- 重要な情報

- はじめに

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- Administrator's Guide

- API

- Partners

- DDSQL Reference

- モバイルアプリケーション

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- アプリ内

- ダッシュボード

- ノートブック

- DDSQL Editor

- Reference Tables

- Sheets

- Watchdog

- アラート設定

- メトリクス

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- インフラストラクチャー

- Cloudcraft

- Resource Catalog

- ユニバーサル サービス モニタリング

- Hosts

- コンテナ

- Processes

- サーバーレス

- ネットワークモニタリング

- Cloud Cost

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM & セッションリプレイ

- Synthetic モニタリング

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- Code Security

- クラウド セキュリティ マネジメント

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- CloudPrem

- 管理

Kubernetes セキュリティ ポスチャー管理

Cloud Security の Kubernetes Security Posture Management (KSPM) は、CIS で定義されるような確立された業界のベスト プラクティス、または独自の カスタム検知ポリシー を基準に環境をベンチマークし、Kubernetes デプロイメントのセキュリティ態勢を先回りして強化するのに役立ちます。

KSPM のセットアップ

KSPM を最大限に活用するには、Datadog Agent と Cloud Integrations の両方をインストールする必要があります。手順の詳細は、次の記事を参照してください。

これにより Datadog は、次のリソース タイプごとに Kubernetes デプロイメントのリスクを検出できるようになります。

| リソース タイプ | インストール方法 | フレームワーク |

|---|---|---|

aws_eks_cluster | Cloud integration | cis-eks |

aws_eks_worker_node | Agent | cis-eks |

azure_aks_cluster | Cloud integration | cis-aks |

azure_aks_worker_node | Agent | cis-aks |

gcp_kubernetes_engine_cluster | Cloud integration | cis-gke |

gcp_kubernetes_engine_node_pool | Cloud integration | cis-gke |

gcp_gke_worker_node | Agent | cis-gke |

kubernetes_master_node | Agent | cis-kubernetes |

kubernetes_worker_node | Agent | cis-kubernetes |

Kubernetes デプロイメント全体のリスクを監視する

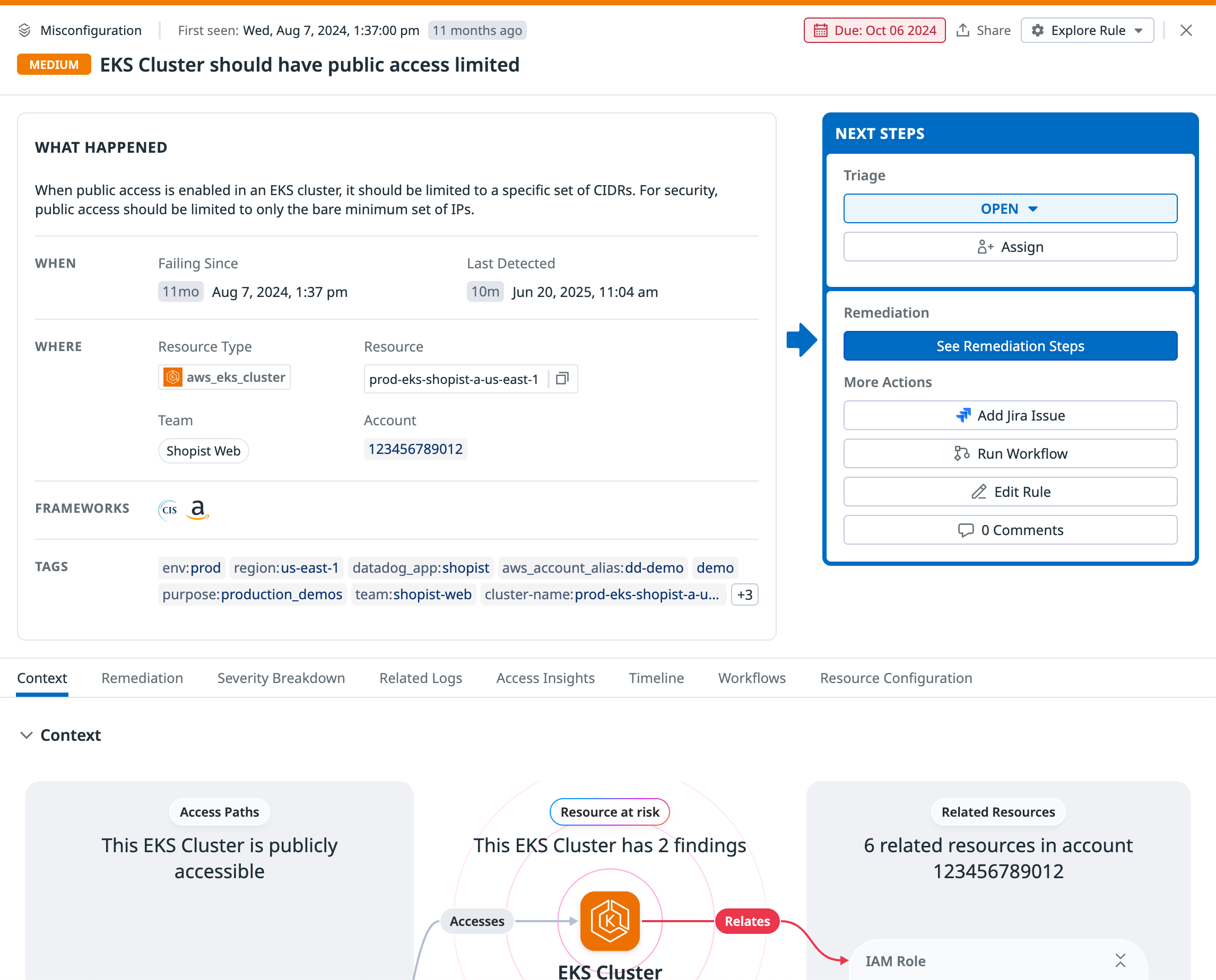

KSPM を使うと、Datadog は 50 件以上の標準 Kubernetes 検知ルールで定義されたリスクを対象に、環境をスキャンします。一定期間のうちにルールで定義されたケースのいずれかに一致すると、通知アラートが送信され、Misconfigurations explorer に検出結果 (finding) が生成されます。

各検出結果には、影響を見極めるために必要なコンテキストが含まれます。たとえば、リソースの完全な構成、リソース レベルのタグ、そしてインフラ内の他コンポーネントとの関係を示すマップなどです。問題とその影響を把握したら、Cloud Security 内から Jira チケットを作成 する、または 事前定義済みワークフローを実行 して、是正対応を進められます。

注: API から検出結果をプログラムで操作する こともできます。

業界標準フレームワークに照らして Kubernetes のセキュリティ態勢を評価する

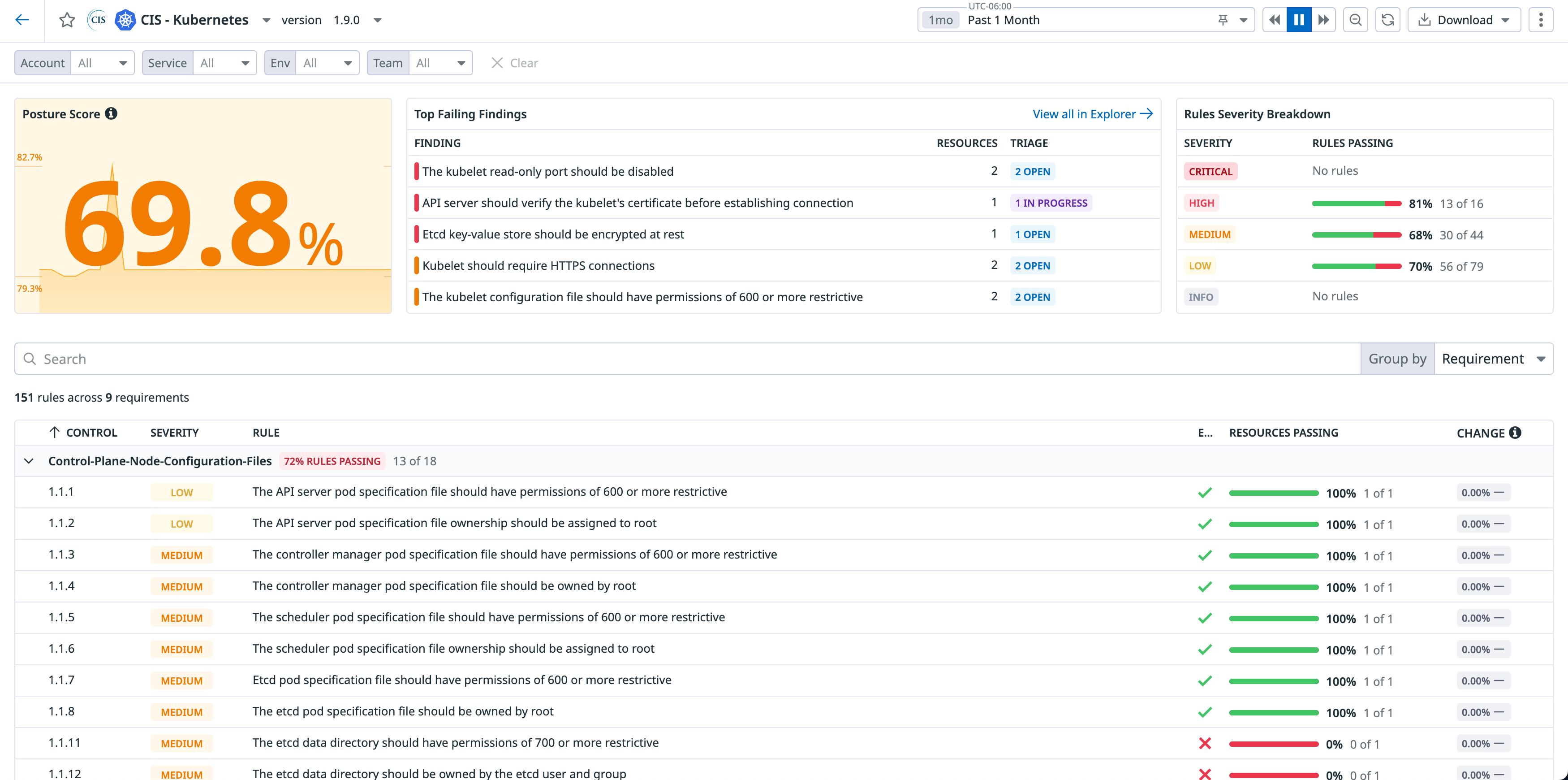

Cloud Security では、単一の指標でセキュリティとコンプライアンスの状況を把握できる セキュリティ ポスチャー スコア を提供しています。スコアは、有効になっている標準のクラウド / インフラ検知ルールをすべて満たしている環境の割合を表します。組織全体はもちろん、チーム / アカウント / 環境単位でも取得でき、Kubernetes デプロイメントも対象に含まれます。

セキュリティ ポスチャー スコアの仕組みについて詳しくは、セキュリティ ポスチャー スコア を参照してください。

Kubernetes デプロイメントのセキュリティ ポスチャー スコアを表示する

Kubernetes デプロイメントのセキュリティ ポスチャー スコアを確認するには、Security > Compliance ページに移動し、CIS Kubernetes フレームワーク レポートを探してください。

Kubernetes フレームワークの詳細レポートを表示する

フレームワークをクリックすると、要件やルールに対してどの程度準拠しているかを示す詳細レポートを確認できます。フレームワーク ページでは、レポートを PDF としてダウンロードするか、CSV としてエクスポートできます。

独自の Kubernetes 検知ルールを作成する

標準の検知ルールに加えて、既存ルールをクローンするか、新規ルールを一から作成することで、独自の Kubernetes 検知ルールを用意できます。ルールは、検知ルール向けの業界標準として使われている柔軟な Python 風言語、Rego ポリシー言語 で記述します。詳しくは、Rego でカスタム ルールを書く を参照してください。

検知ルールを作成したら、重大度 (Critical、High、Medium、Low、Info) を調整し、リアルタイム通知のアラートを設定する ことで、新しい検出結果が検知されたタイミングで通知できます。

参考資料

お役に立つドキュメント、リンクや記事: