- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

ログ RBAC アクセス許可

概要

ログの RBAC ロールを作成したら、そのロールにアクセス許可を割り当てたり削除したりできます。

Datadog サイトでロールを更新して、ロールへアクセス許可を直接割り当てたり削除したりできます。

Datadog Permission API を使用して、ロールへアクセス許可を直接割り当てたり削除したりできます。

個々のアクセス許可に関する詳細は、以下をご覧ください。

ログコンフィギュレーションアクセス

logs_generate_metrics

Generate Metrics 機能を使用する能力をロールに付与します。

このアクセス許可はグローバルで、これにより新しいメトリクスの作成と、既存のメトリクスの編集または削除の両方が可能になります。

logs_write_facets

ファセットの作成、編集、および削除を使用する能力をロールに付与します。

このアクセス許可はグローバルで、これにより新しいファセットの作成と、既存のメトリクスの編集または削除の両方が可能になります。

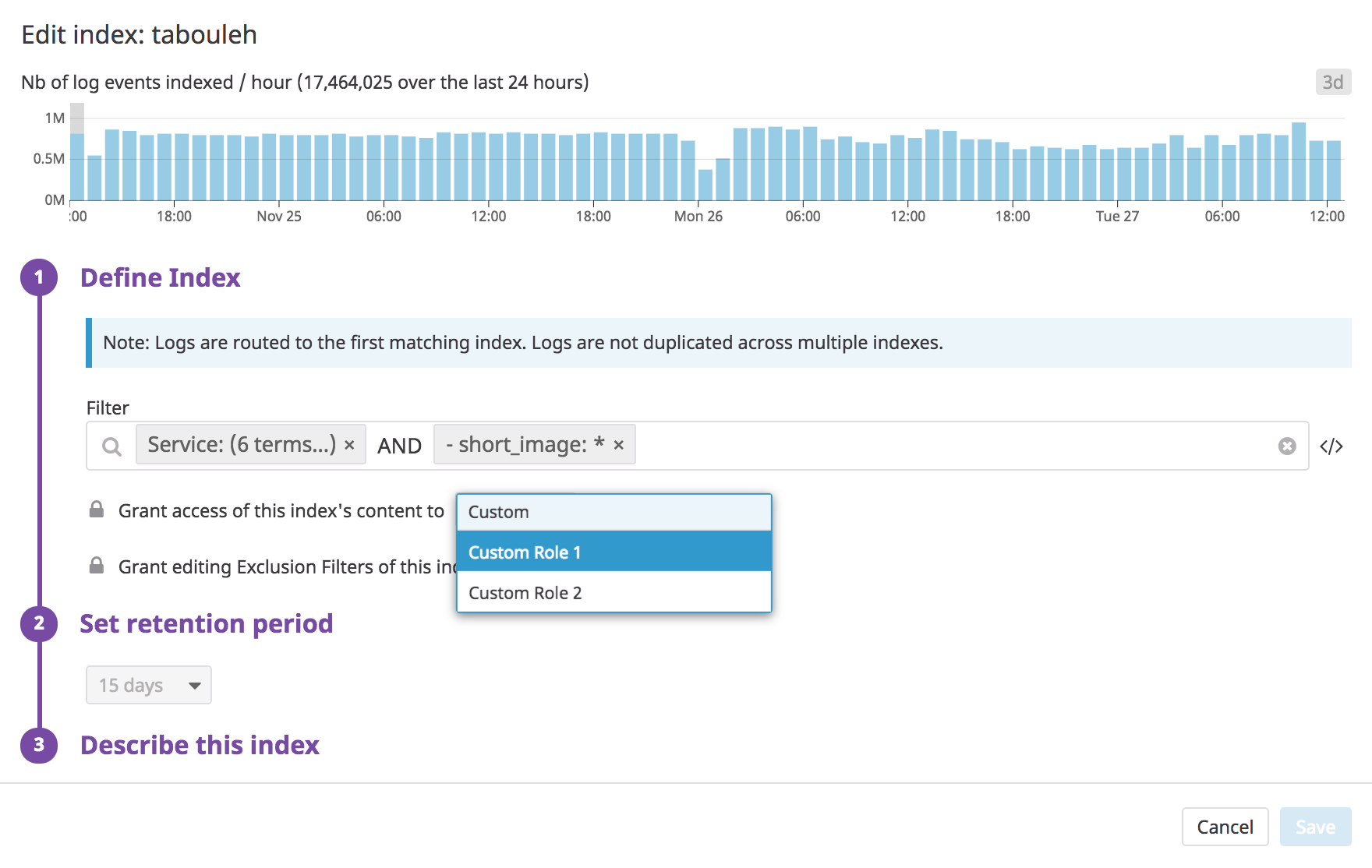

logs_modify_indexes

ログインデックスを作成および変更する能力をロールに付与します。それには以下が含まれます。

- インデックスにルーティングするログを指定するためのインデックスフィルターを設定します。

- インデックスに対するログの保存期間を設定します。

- 別のロールに、特定のインデックスを範囲とするログ読み取りインデックスデータおよびログ書き込み除外フィルターアクセス許可を付与します。

このアクセス許可はグローバルで、これにより新しいインデックスの作成と、既存のインデックスの編集の両方が可能になります。

logs_write_exclusion_filters

インデックス内で除外フィルターを作成または変更する能力をロールに付与します。

このアクセス許可は、グローバルに割り当てることも、インデックスのサブセットに制限することもできます。

インデックスのサブセット:

- ロールのグローバルなアクセス許可を削除。

- インデックスを編集し、“Grant editing Exclusion Filters of this index to” フィールドにロールを追加することで、Datadog サイトのインデックスページでこの権限をロールに付与します。

このコンフィギュレーションは、UI を通じてのみサポートされます。

logs_write_pipelines

ログ処理パイプラインを作成および変更する能力をロールに付与します。それには以下が含まれます。

- パイプラインの名前を設定する

- 処理パイプラインに入る必要があるログにパイプラインフィルターを設定する

- パイプラインを並べ替える

- 別のロールに、そのパイプラインを対象としたログ書き込みプロセッサアクセス許可を付与します

- 標準属性またはファセットのエイリアス設定を管理する

logs_write_processors

プロセッサとネストされたパイプラインを作成、編集、または削除する能力をロールに付与します。

このアクセス許可は、グローバルに割り当てることも、パイプラインのサブセットに制限することもできます。

特定のパイプラインの Edit モーダルでロールを割り当てます。

- 特定のパイプラインに割り当てるロールのロール ID を取得します。

- 地域の

logs_write_processorsアクセス許可 API のアクセス許可 ID を取得します。 - 以下の呼び出しで、そのロールにアクセス許可を付与します。

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<ROLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <YOUR_DATADOG_API_KEY>" \

-H "DD-APPLICATION-KEY: <YOUR_DATADOG_APPLICATION_KEY>" \

-d '{

"id": "<PERMISSION_UUID>",

"type": "permissions"

}'

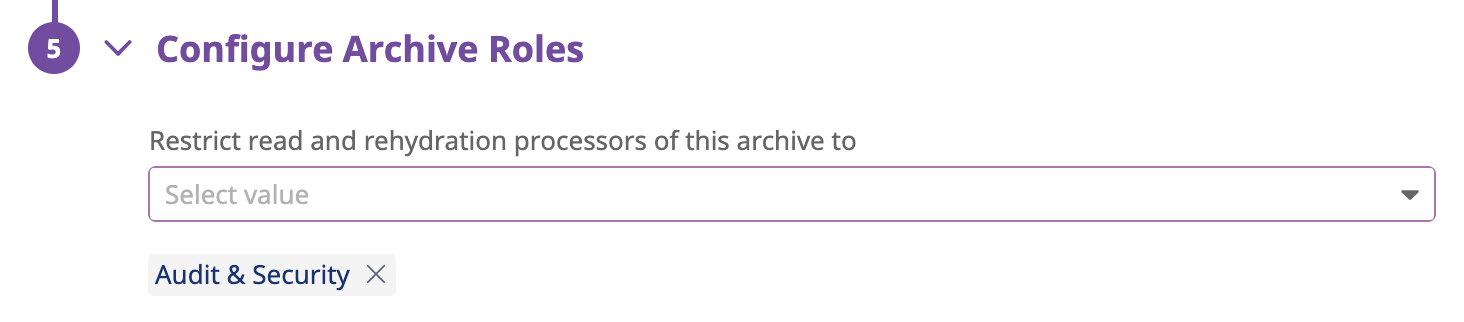

logs_write_archives

ログアーカイブを作成、編集、または削除する能力を付与します。それには以下が含まれます。

- アーカイブにルーティングするログのアーカイブフィルターを設定する

- アーカイブの名前を設定する

- アーカイブを並べ替える

- ログ読み取りアーカイブアクセス許可をロールのサブセットに制限します。

このアクセス許可はグローバルで、これにより新しいアーカイブの作成と、既存のアーカイブの編集と削除が可能になります。

logs_read_archives

アーカイブコンフィギュレーションの詳細にアクセスする能力を付与します。 ログ書き込み履歴ビューと組み合わせて、このアクセス許可はアーカイブからリハイドレートをトリガーする能力も付与します。

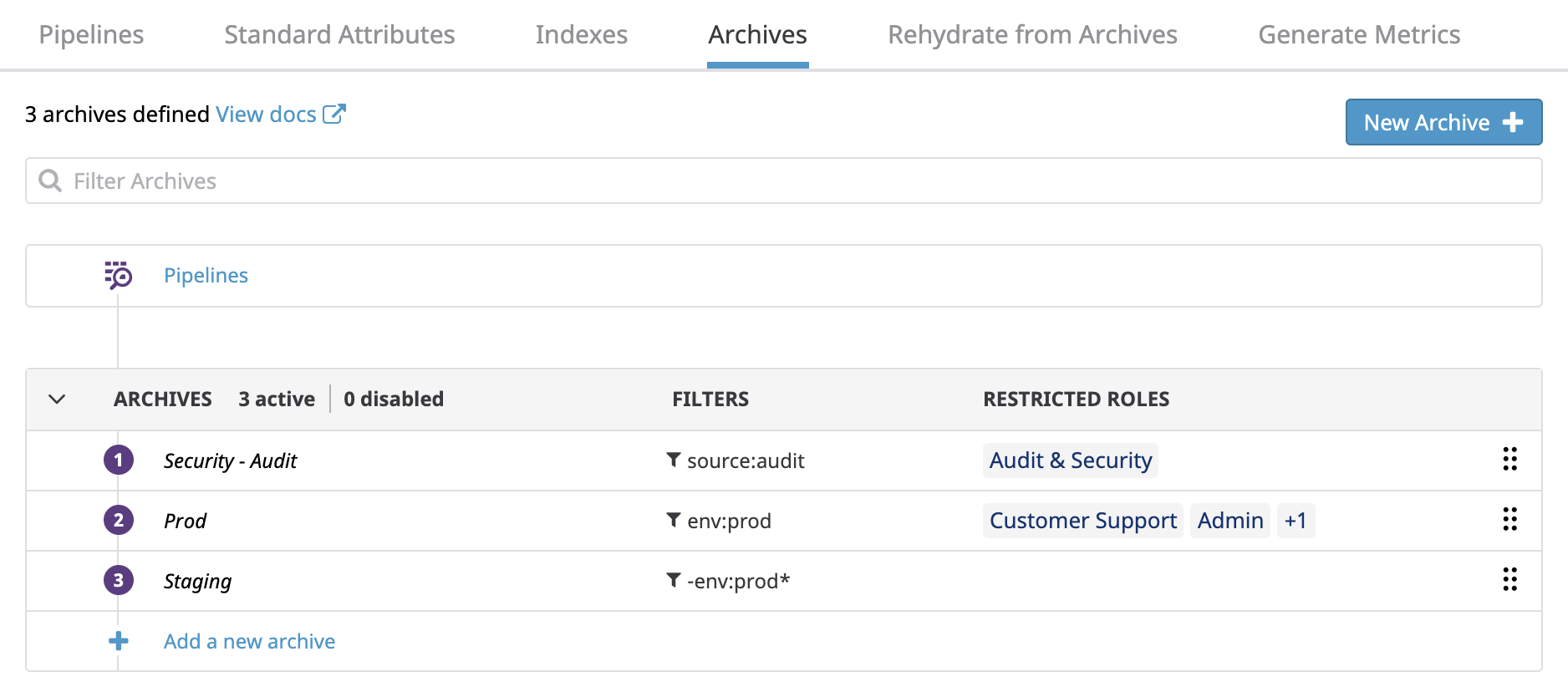

このアクセス許可の対象はアーカイブのサブセットとなります。アクセス制限のないアーカイブは、logs_read_archives アクセス許可をもつロールに属するユーザー全員が閲覧できます。アクセスが制限されているアーカイブは、logs_read_archives が許可されているロールを除き、登録済みのロールのいずれかに属するユーザーのみしかアクセスできません。

以下の例では、Guest 以外のすべてのロールに logs_read_archive 許可が付与されていることを前提としています。

- Staging には

Guestロールのみに属するユーザーを除くすべてのユーザーがアクセスできます。 - Prod には

Customer Supportに属するすべてのユーザーがアクセスできます。 - Security-Audit には、

Customer Supportに属するユーザーはアクセスできません。Audit & Securityも同時に付与されている場合はアクセスが可能です。

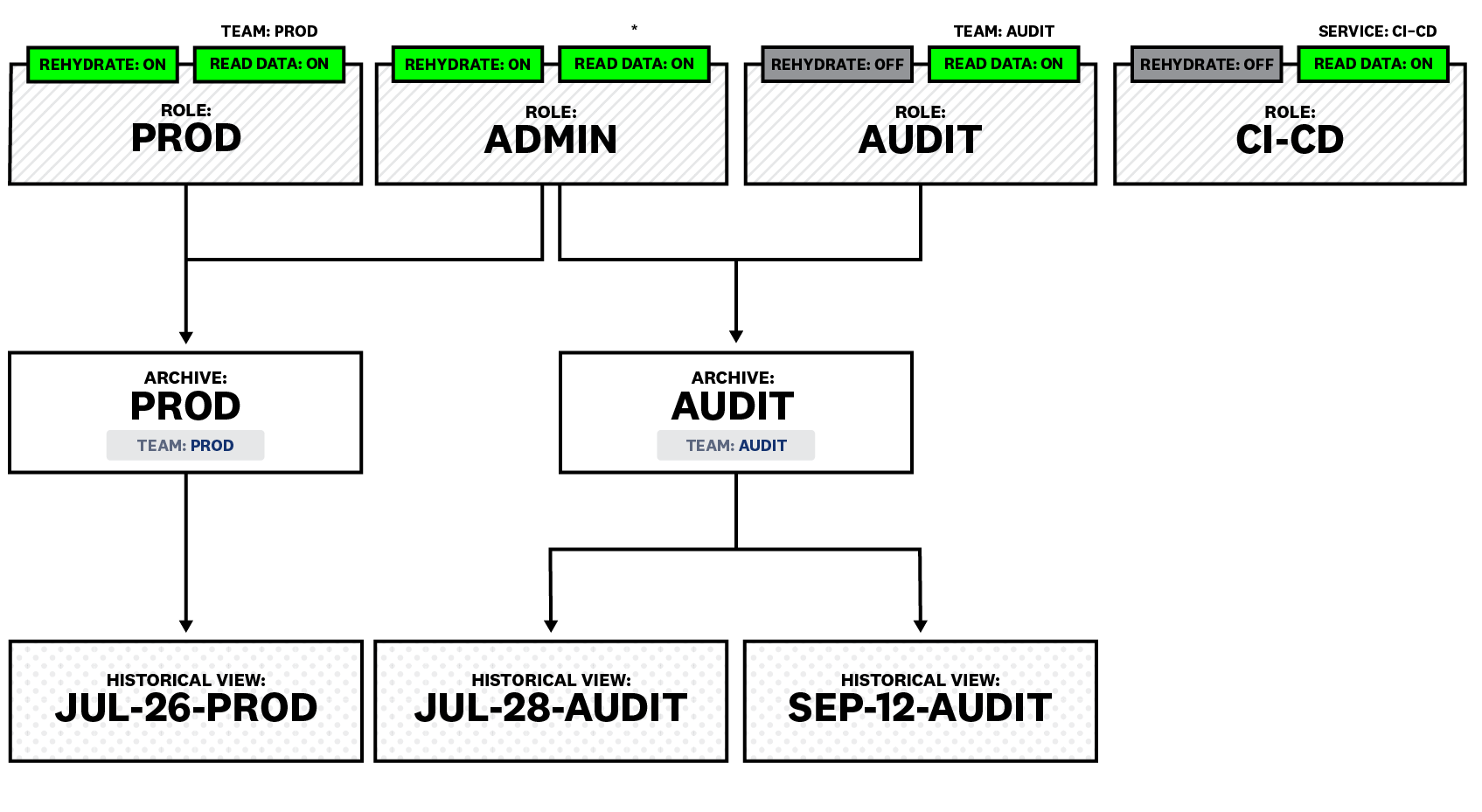

logs_write_historical_views

Log Rehydration* をトリガーすることを意味する、履歴ビューを書き込む能力を付与します。

このアクセス許可はグローバルです。 これにより、ユーザーは、ログ読み取りアーカイブアクセス許可を持つアーカイブのリハイドレートをトリガーできます。

上記の例では

ADMINロールメンバーは、そのアーカイブに対する履歴ビューの書き込み (リハイドレート) アクセス許可と、アーカイブの読み取りアクセス許可を持っているため、Audit Archiveからリハイドレートできます。AUDITロールメンバーは、履歴ビューの書き込み (リハイドレート) アクセス許可を持っていないため、Audit Archiveからリハイドレートすることはできません。PRODロールメンバーは、アーカイブの読み取りアクセス許可を持っていないため、Audit Archiveからリハイドレートすることはできません。

Audit Archive からリハイドレートされたすべてのログに team:audit タグを割り当てるときは、team:audit ログの読み取りに制限されている Audit ロールメンバーがリハイドレートされたコンテンツにのみアクセスできることを確認してください。タグの追加とリハイドレートの方法の詳細については、ログアーカイブ設定セクションを参照してください。

Prod Archive からリハイドレートされた service:ci-cd ログの場合、次の点に注意してください。

- インデックスデータのログ読み取りレガシーアクセス許可を使用しない場合、これらのログには

CI-CDロールメンバーがアクセスできます。 - インデックスデータのログ読み取りレガシーアクセス許可を使用する場合、結果の履歴ビューは

PRODおよびADMINロールメンバーに制限されるため、これらのログにはCI-CDロールメンバーはアクセスできません。

削除: logs_public_config_api

Datadog は logs_public_config_api 権限を削除しました。

以下の 5 つの権限が、Datadog API を通じて、ログ構成の表示、作成、修正の能力を制御します。

ログデータアクセス

次のアクセス許可を付与してログデータのサブセットの読み取りアクセス権を管理します。

- ログ読み取りデータ (推奨) は、ログ制限クエリに一致するログへのロールのアクセスを制限することにより、よりきめ細かなアクセス制御を提供します。

- ログ読み取りインデックスデータは、インデックスごとにインデックス付きログデータへのデータアクセスを制限するレガシーアプローチです。(インデックスされたデータにアクセスする際にもこのアクセス許可を有効にすることが求められます)

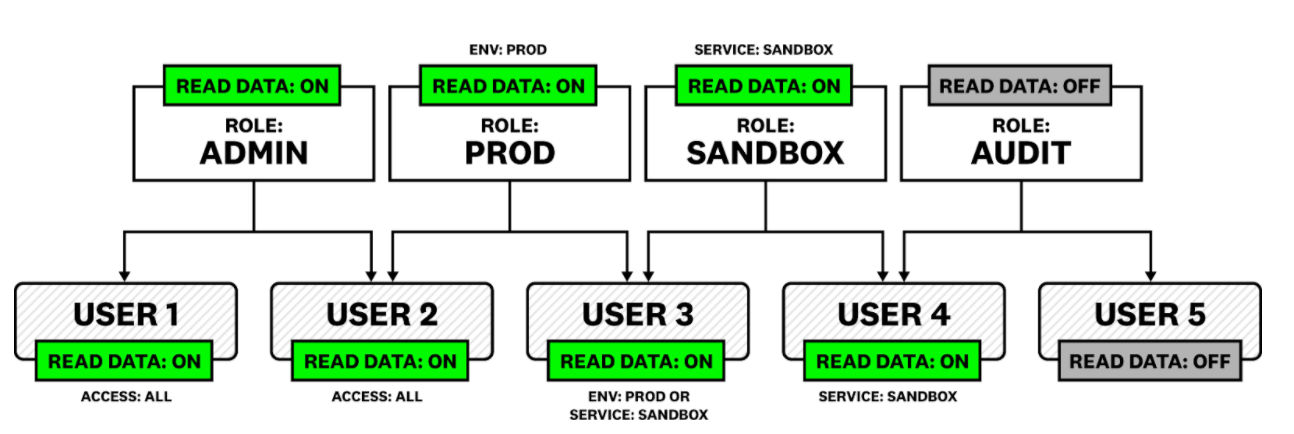

logs_read_data

ログデータへの読み取りアクセス権。付与された場合、他の制限が適用されます (logs_read_index_data または制限クエリなど)。

ロールは付加的です。ユーザーが複数のロールに属している場合、ユーザーがアクセスできるデータは、各ロールからのすべてのアクセス許可の結合になります。

例:

- ユーザーがログ読み取りデータのあるロールに属し、ログ読み取りデータのないロールにも属している場合、ユーザーにはデータを読み取るアクセス許可があります。

- ユーザーが 1 つのロールで

service:sandboxに制限されており、別のロールでenv:prodに制限されている場合、ユーザーはすべてのenv:prodとservice:sandboxログにアクセスできます。

制限クエリに一致するログ以外は見られないようユーザーを制限するには、Data Access ページを使用します。

このビューには以下が表示されます。

Restricted Accessセクション: すべての制限クエリと、それらにアタッチされているロールUnrestricted Accessセクション:log_read_data許可が付与されているすべてのロール(それ以上の制限はなし)No Accessセクション:log_read_data許可が付与されていないすべてのロール

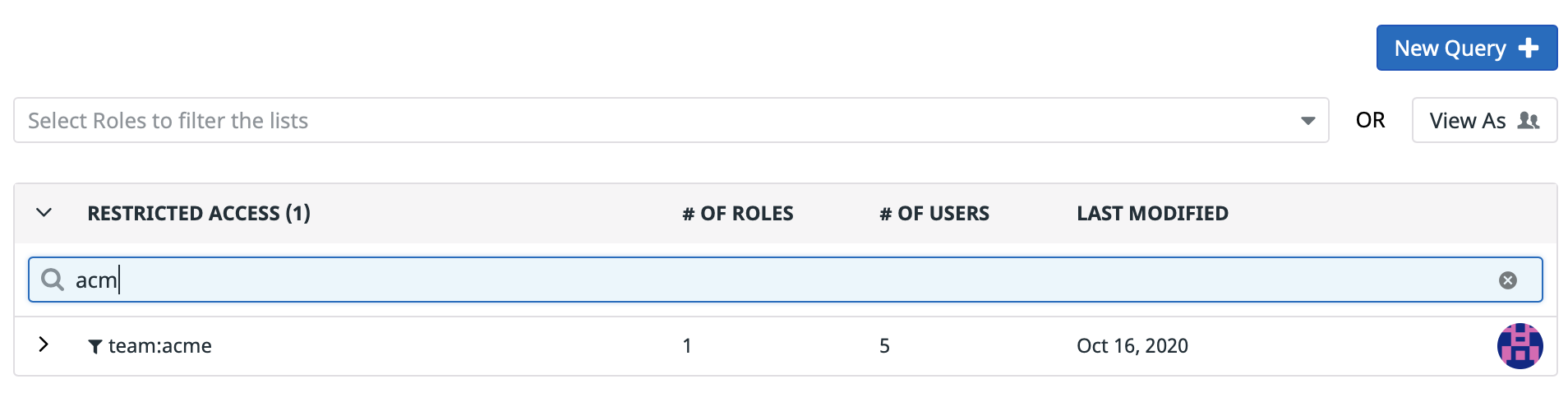

制限クエリを作成する

クエリフィルターを定義する新しい制限クエリを作成します。新しいクエリは、ロールなしで制限リストに表示されます。

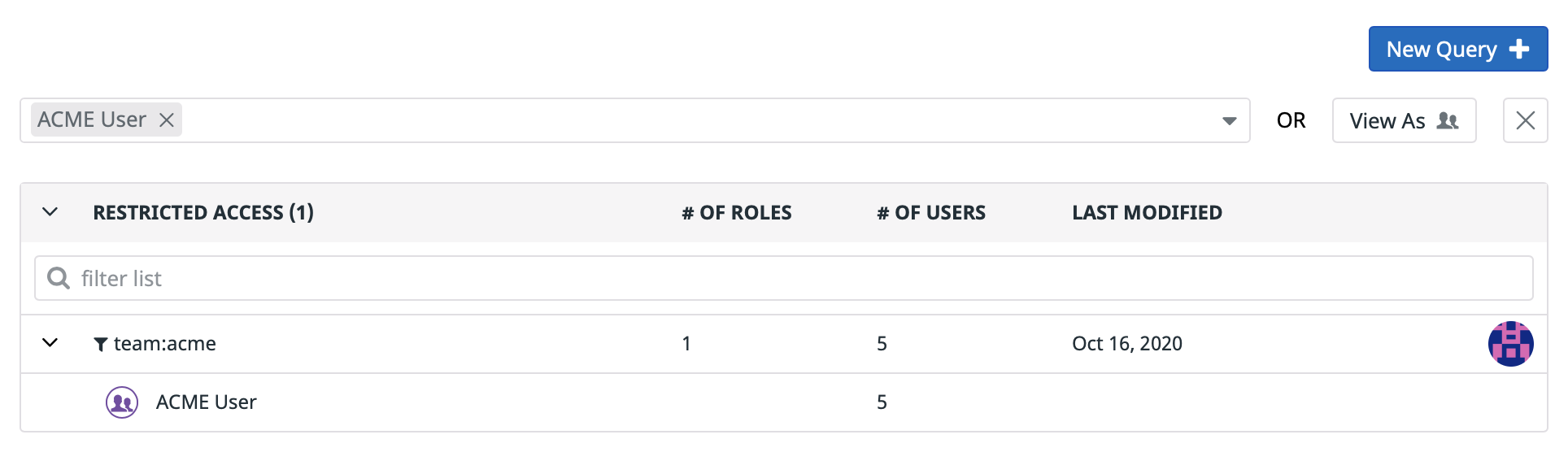

制限クエリにロールを割り当てる

任意のロールを選択し、目的の制限クエリに割り当てます。

注: ロールを割り当てられるのは、1 つの制限クエリのみです。つまり、ロールを制限クエリに割り当てると、このロールにすでにアタッチされていた制限クエリとの関係性を失います。

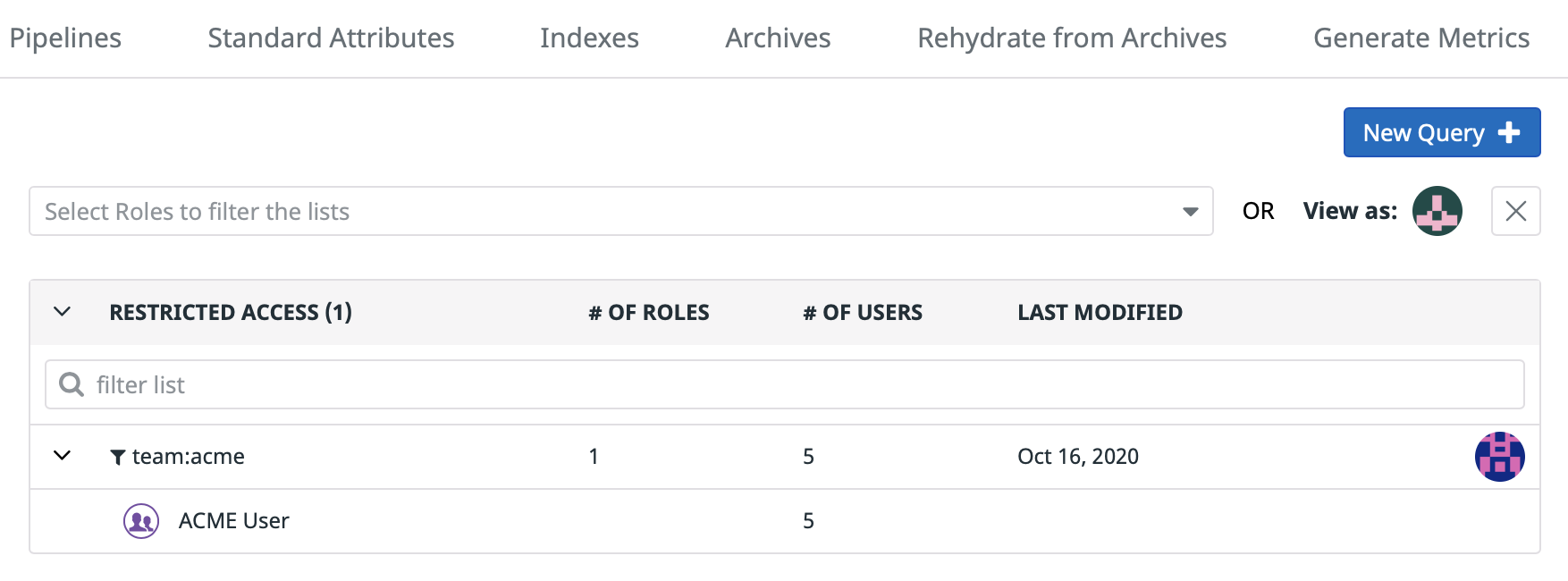

同様に、同じ “Move” インタラクションを使用してロールに Unrestricted Access を付与するか、反対に No Access ロールに変更します。

制限クエリの確認

Data Access ページには、セクションごとに最大 50 の制限クエリ、50 のロールが表示されます。ページで表示可能な数よりも多くのロールと制限クエリがある場合、フィルターを使用してこの表示を絞り込みます。

制限クエリフィルターを使用:

ロールフィルターを使用:

ユーザーフィルターを使用(複数ロールに属する特定のユーザーが実際に持つアクセス許可を確認するのに便利):

レガシーアクセス許可

これらのアクセス許可は、デフォルトですべてのユーザーに対してグローバルに有効になっています。

ログ読み取りデータアクセス許可は、これらのレガシーアクセス許可の上にあります。たとえば、ユーザーがクエリ service:api に制限されているとします。

- このユーザーが

auditおよびerrorsインデックスのスコープ読み取りインデックスデータアクセス許可を持っている場合、このユーザーにはこれらのインデックス内のservice:apiログのみが表示されます。 - このユーザーが livetail 権限を持っている場合、このユーザーには livetail の

service:apiログのみが表示されます。

logs_read_index_data

いくつかのログインデックスでロールに読み取りアクセス権を付与します。これは、グローバルに割り当てることも、ログインデックスのサブセットに制限することもできます。

このアクセス許可の範囲をインデックスのサブセットに設定するには、まずロールの logs_read_index_data および logs_modify_indexes アクセス許可を削除します。その後、

このロールにコンフィギュレーションページのインデックスへのアクセスを許可します。

- 特定のパイプラインに割り当てるロールのロール ID を取得します。

- 地域の

logs_write_processorsアクセス許可 API のアクセス許可 ID を取得します。 - 以下の呼び出しで、そのロールにアクセス許可を付与します。

curl -X POST \

https://app.datadoghq.com/api/v2/roles/<ROLE_UUID>/permissions \

-H "Content-Type: application/json" \

-H "DD-API-KEY: <YOUR_DATADOG_API_KEY>" \

-H "DD-APPLICATION-KEY: <YOUR_DATADOG_APPLICATION_KEY>" \

-d '{

"id": "<PERMISSION_UUID>",

"type": "permissions"

}'

logs_live_tail

ロールに Live Tail 機能を使用する能力を付与します。

このアクセス許可はグローバルで、ログ読み取りインデックスデータアクセス許可に関係なく、livetail へのアクセスを許可します。

参考資料

お役に立つドキュメント、リンクや記事:

*Log Rehydration は Datadog, Inc. の商標です