- 重要な情報

- はじめに

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- Administrator's Guide

- API

- Partners

- DDSQL Reference

- モバイルアプリケーション

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- アプリ内

- ダッシュボード

- ノートブック

- DDSQL Editor

- Reference Tables

- Sheets

- Watchdog

- アラート設定

- メトリクス

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- インフラストラクチャー

- Cloudcraft

- Resource Catalog

- ユニバーサル サービス モニタリング

- Hosts

- コンテナ

- Processes

- サーバーレス

- ネットワークモニタリング

- Cloud Cost

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM & セッションリプレイ

- Synthetic モニタリング

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- Code Security

- クラウド セキュリティ マネジメント

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- CloudPrem

- 管理

Sonicwall ファイアウォール

Supported OS

インテグレーションバージョン1.0.0

SonicWall Firewall - 概要

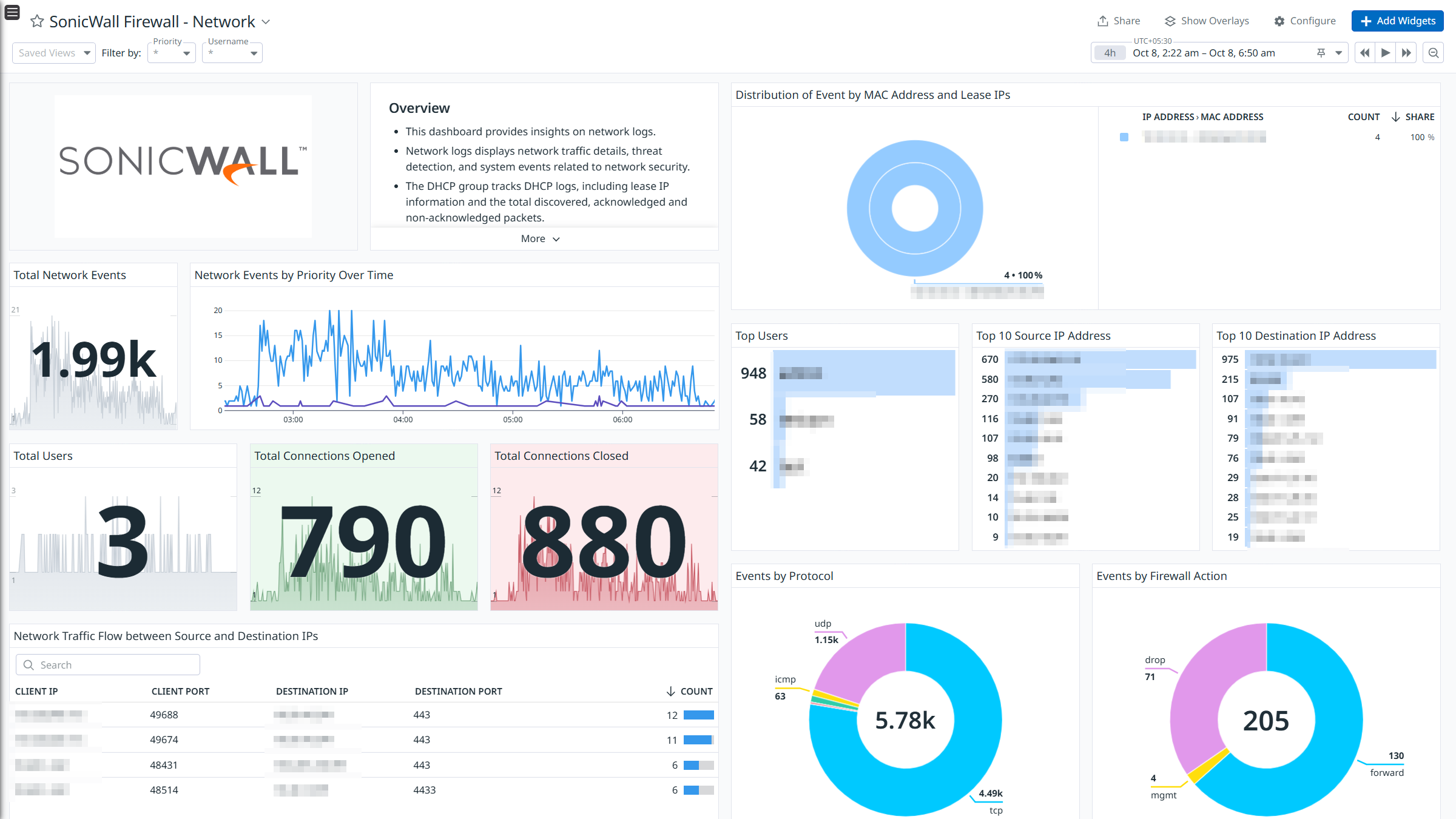

SonicWall Firewall - ネットワーク

SonicWall Firewall - セキュリティサービス

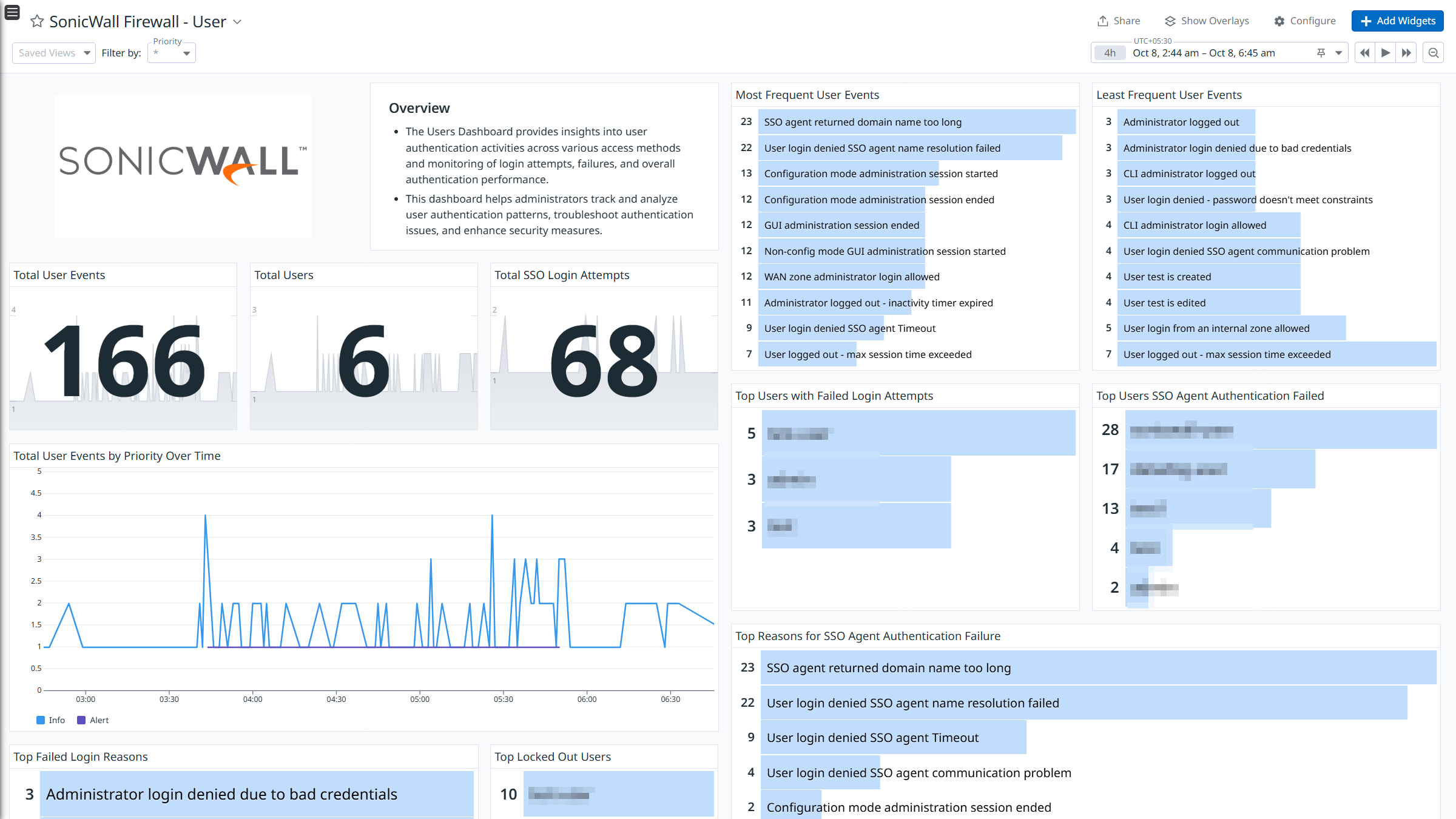

SonicWall Firewall - ユーザー

SonicWall Firewall - VPN

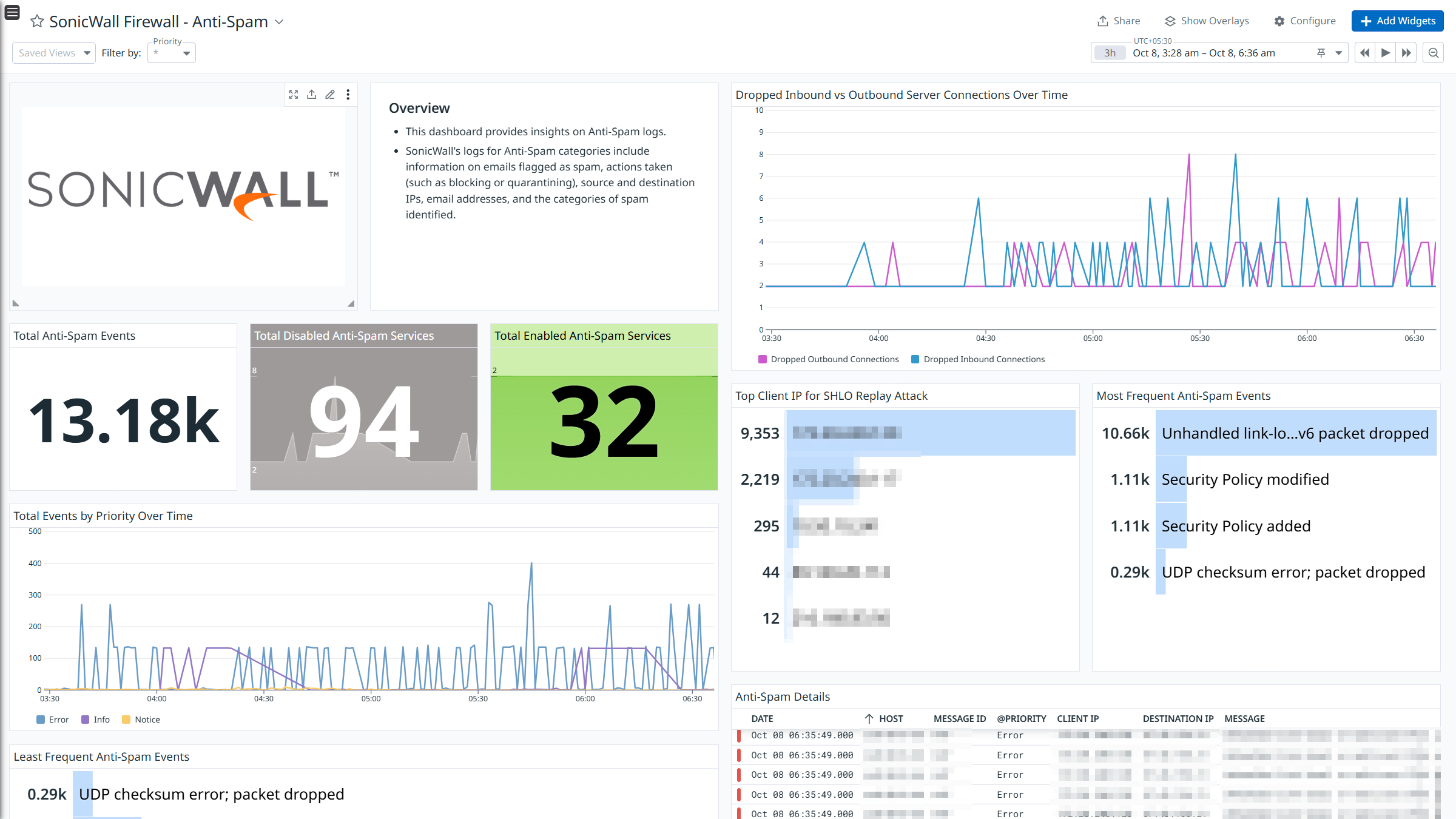

SonicWall Firewall - アンチスパム

SonicWall Firewall - ファイアウォールとファイアウォールの設定

概要

SonicWall Firewall は、さまざまなサイバー脅威から組織を保護するように設計されたネットワークセキュリティソリューションです。高度なセキュリティ機能、高いパフォーマンス、拡張性を備えており、あらゆる規模の企業に適しています。SonicWall Firewall は、安全で効率的なネットワークトラフィック管理を実現しながら、新たな脅威に対するリアルタイムの保護を提供できることで知られています。

このインテグレーションは、SonicWall Firewall が syslog を介して共有するあらゆる種類のログを強化し、可視化します。syslog で受信したログについての詳細なインサイトは、標準搭載のダッシュボードと検出ルールで表示されます。

セットアップ

インストール

SonicWall Firewall インテグレーションをインストールするには、以下の Linux コマンドを実行して Agent をインストールします。

注: このステップは Agent のバージョンが 7.58.0 以上の場合は不要です。

sudo -u dd-agent -- datadog-agent integration install datadog-sonicwall-firewall==1.0.0

詳細については、インテグレーション管理のドキュメントを参照してください。

構成

ログ収集

Datadog Agent ではデフォルトでログ収集は無効になっています。

datadog.yamlファイルで有効化してください。logs_enabled: trueSonicWall Firewall のログ収集を開始するには、次のコンフィギュレーションブロックを

sonicwall_firewall.d/conf.yamlに追加します。logs: - type: udp port: <udp_port> source: sonicwall-firewall利用可能な設定オプションは、サンプル sonicwall_firewall.d/conf.yaml を参照してください。

注: SonicWall Firewall の syslog サーバー を

<udp_port>で設定してください。以下のオプションを使用して、ファイアウォールで Syslog サーバーを設定します。

- 名前または IP アドレス: このインテグレーションを実行している Datadog Agent のアドレス。

- ポート: このインテグレーションで構成されている Syslog ポート (UDP)。

- サーバー種別: Syslog サーバー。

- Syslog 形式: Enhanced Syslog。

- Syslog ID: 複数のファイアウォール間で区別が必要な場合は、このデフォルト値 (ファイアウォール) を変更します。

デフォルトの時刻を UTC に設定します。

- デバイス > ログ > Syslog で Syslog 設定 タブを選択し、Syslog のタイムスタンプを UTC で表示する を有効にします。Accept をクリックして時刻を UTC に設定します。

追加構成

- デバイス > ログ > 設定で、ログレベルと警告レベルを選択して、異なる種類のログを取得することができます。

SonicWall Firewall と Datadog ログパイプラインで UTC 以外のタイムゾーンを指定する方法

Datadog はデフォルトで、すべてのログが UTC タイムゾーンであると想定しています。SonicWall Firewall のログのタイムゾーンが UTC でない場合は、SonicWall Firewall の Datadog パイプラインで正しいタイムゾーンを指定してください。

SonicWall Firewall パイプラインでタイムゾーンを変更する方法:

Datadog アプリの Pipelines ページに移動します。

Filter Pipelines の検索ボックスに

SonicWall Firewallと入力します。SonicWall Firewall パイプラインにカーソルを合わせ、clone ボタンをクリックします。これにより、SonicWall Firewall パイプラインの編集可能なクローンが作成されます。

次の手順で Grok Parser を編集します。

クローンされたパイプライン内で「Grok Parser: Parsing Sonicwall FireWall time」という名前のプロセッサを探します。パイプラインにカーソルを合わせて Edit をクリックします。

Define parsing rules のセクションで:

ルールを変更し、SonicWall Firewall サーバーのタイムゾーンに対応する TZ 識別子を指定します。例として、タイムゾーンが IST の場合は

' z'をAsia/Calcuttaに変更します。例えば、既存のルールが以下の場合:

rule %{date("yyyy-MM-dd HH:mm:ss z"):timestamp}IST タイムゾーンに変更した後のルールは次のようになります:

rule %{date("yyyy-MM-dd HH:mm:ss", "Asia/Calcutta"):timestamp}既存のログサンプルを更新するには、log samples のセクションで:

既存の値から UTC を削除します。

例えば、既存の値が以下の場合:

```shell 2024-09-11 06:30:00 UTC ``` The updated value is: ```shell 2024-09-11 06:30:00 ```

Update をクリックします。

検証

Agent の status サブコマンドを実行し、Checks セクションで sonicwall_firewall を探します。

収集データ

ログ

| 形式 | ログの種類 |

|---|---|

| CEF (Enhanced Syslog) | All |

メトリクス

SonicWall Firewall インテグレーションにはメトリクスは含まれていません。

イベント

SonicWall Firewall インテグレーションにはイベントは含まれていません。

サービスチェック

トラブルシューティング

ご不明な点は、Datadog のサポートチームまでお問合せください。