- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Okta の SAML アイデンティティプロバイダー構成

サイトでは、Okta アプリケーションカタログの事前構成された Datadog アプリケーションに関するこのページの指示を無視し、従来の手順を使用して Okta で Datadog アプリケーションを手動で構成する必要があります。

概要

このページでは、Okta における Datadog アプリケーションの設定方法について説明します。

続行する前に、最新バージョンの Datadog アプリケーションを使用していることを確認してください。

- Okta で Applications をクリックします。

- Datadog アプリケーションを開きます。

- General タブを選択します。

- SSO Base URL というフィールドを探します。

SSO Base URL フィールドが見つからない場合は、従来の手順を使用して Okta を構成してください。

対応機能

Datadog の Okta SAML インテグレーションは以下をサポートしています。

- IdP 主導の SSO

- SP 主導の SSO

- JIT プロビジョニング

上記の用語の定義については、Okta の用語集を参照してください。

設定

以下の手順に従って、Okta を Datadog の SAML アイデンティティプロバイダー (IdP) として設定します。設定プロセスでは、Okta アカウントと Datadog アカウントを交互に操作する必要があります。

Okta で

- Okta の管理ダッシュボードにログインします。

- 左側のナビゲーションで Applications をクリックします。

- Browse App Catalog をクリックします。

- 検索バーで “Datadog” を検索します。

- SAML および SCIM 用の Datadog アプリを選択します。

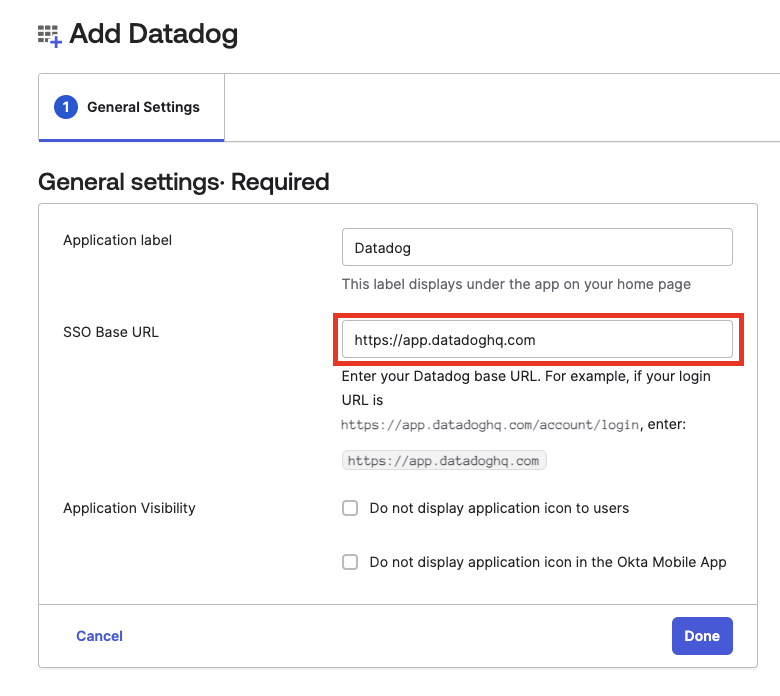

- Add Integration をクリックします。General Settings ダイアログが表示されます。

- SSO Base URL フィールドにあなたの Datadog Web サイト URL を入力します。

- Done をクリックします。

注: 標準の Datadog Web サイト URL を使用していない場合、SSO Base URL フィールドはカスタムサブドメインを受け入れます。

次に、Datadog にアップロードするためのメタデータ詳細をダウンロードします。

- Okta の Datadog アプリケーションの設定ダイアログで、Sign on タブをクリックします。

- Metadata URL が表示されるまでスクロールします。

- Copy をクリックします。

- 新しいブラウザタブを開き、アドレスバーにメタデータ URL を貼り付けます。

- ブラウザを使用して、メタデータ URL の内容を XML ファイルとして保存します。

Datadog で

メタデータ詳細をアップロード

- 組織設定の Login Methods に移動します。

- SAML コンポーネントで、Configure または Update をクリックします (以前に SAML を構成したかどうかによります)。SAML 構成ページが表示されます。

- Choose File をクリックし、先ほど Okta からダウンロードしたメタデータファイルを選択します。

IdP 主導のログインを有効化

Datadog アプリケーションが正しく機能するためには、IdP 主導のログインを有効にする必要があります。

IdP 主導のログインを有効化すると、ユーザーは Okta から Datadog にログインできます

IdP によるログインを有効化するには、以下の手順を実行します。

- SAML 構成ページに移動します。

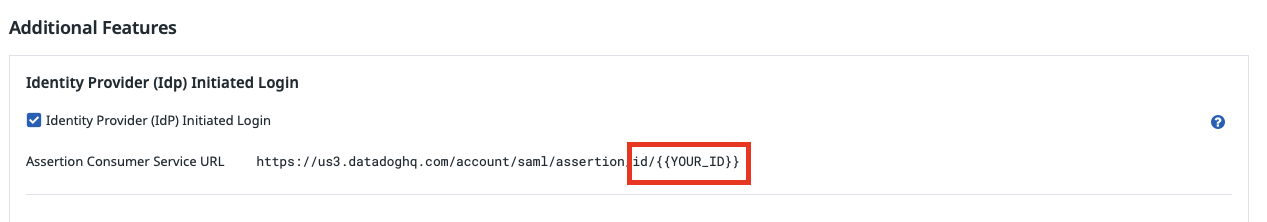

- Additional Features の下で、Identity Provider (IdP) Initiated Login のチェックボックスをクリックします。コンポーネントに Assertion Consumer Service URL が表示されます。

- Assertion Consumer Service URL の

/saml/assertionの後のコンテンツがあなたの会社 ID です。この会社 ID をメモしておいてください。Okta で構成を完了するために入力する必要があります。 - Save Changes をクリックします。

次の構成手順のために Okta に戻ります。

Okta で

- Okta 管理ダッシュボードに戻ります。

- Sign on タブを選択します。

- Edit をクリックします。

- Advanced Sign-on Settings セクションまでスクロールダウンします。

- あなたの会社 ID を Company ID フィールドに貼り付けます。会社 ID は

/id/xxxxx-xxxx-xxxx-xxxx-xxxxxxxxxの形式になっているはずです。 - Save をクリックします。

サービスプロバイダー (SP) 主導のログイン

サービスプロバイダー主導のログイン (SP-initiated SSO) を使用して Datadog にログインするには、シングルサインオン (SSO) URL が必要です。SSO URL は、SAML 構成ページまたはメールで見つけることができます。

SAML 構成ページ

Datadog の SAML 構成ページで、SSO URL は Single Sign-on URL の見出しの横に表示されます。

- 組織の Datadog Web サイト URL に移動します。

- Using Single Sign-On? を選択します。

- メールアドレスを入力し、Next をクリックします。

- メールで送信されたメッセージを確認し、Login URL として記載されている SSO URL を探します。

いずれかの方法で SSO URL を見つけたら、ブックマークして後で参照できるようにしておいてください。

SAML ロールマッピング

以下の手順に従って、Okta 属性を Datadog エンティティにマッピングします。この手順はオプションです。

- Okta 管理ダッシュボードに移動します。

- Sign on タブを選択します。

- Edit をクリックします。

- Attributes にグループ属性ステートメントを入力します。

- Datadog で希望するマッピングを設定します。

その他の参考資料

お役に立つドキュメント、リンクや記事: