- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

AWS CloudTrail

Présentation

Consultez le guide de configuration d'AWS pour Cloud SIEM si vous configurez AWS CloudTrail pour Cloud SIEM.

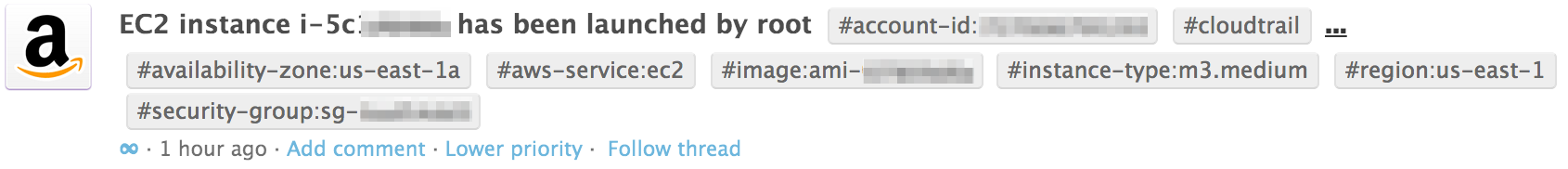

AWS CloudTrail fournit un journal d’audit pour votre compte AWS. Datadog consulte ce journal d’audit et crée des événements. Recherchez ces événements dans l’Events Explorer Datadog ou utilisez-les pour corréler des éléments dans vos dashboards. Voici un exemple d’événement CloudTrail :

Pour plus d’informations sur les autres services AWS, consultez la page relative à l’intégration Amazon Web Services.

Formule et utilisation

Liste des infrastructures

Si vous ne l’avez pas déjà fait, configurez d’abord l’intégration Amazon Web Services.

Collecte d’événements

Remarque : l’intégration Datadog/CloudTrail exige que les événements soient recueillis dans un compartiment CloudTrail.

Ajoutez les autorisations suivantes à votre stratégie IAM Datadog pour recueillir des événements AWS CloudTrail. Pour en savoir plus sur les stratégies CloudTrail, consultez la documentation de référence sur les API AWS CloudTrail. CloudTrail nécessite également certaines autorisations S3 pour accéder aux pistes. Ces autorisations sont requises uniquement pour le compartiment CloudTrail. Pour en savoir plus sur les stratégies Amazon S3, consultez la documentation de référence sur les API Amazon S3.

Autorisation AWS Description cloudtrail:DescribeTrailsRépertorie les journaux de suivi et le compartiment s3 dans lequel elles sont stockées. cloudtrail:GetTrailStatusIgnore les journaux de suivi inactifs. s3:ListBucketRépertorie les objets dans le compartiment CloudTrail pour obtenir les journaux de suivi disponibles. s3:GetBucketLocationObtient la région du compartiment pour télécharger les journaux de suivi. s3:GetObjectRécupère les journaux de suivi disponibles. organizations:DescribeOrganizationRenvoie des informations concernant l’organisation d’un compte (nécessaire pour les pistes d’organisation). Ajoutez cette stratégie à votre stratégie IAM Datadog principale déjà existante :

{ "Sid": "AWSDatadogPermissionsForCloudtrail", "Effect": "Allow", "Principal": { "AWS": "<ARN_FROM_MAIN_AWS_INTEGRATION_SETUP>" }, "Action": ["s3:ListBucket", "s3:GetBucketLocation", "s3:GetObject"], "Resource": [ "arn:aws:s3:::<YOUR_S3_CLOUDTRAIL_BUCKET_NAME>", "arn:aws:s3:::<YOUR_S3_CLOUDTRAIL_BUCKET_NAME>/*" ] }Remarque : l’ARN principal est celui spécifié durant le processus d’installation de l’intégration AWS principale. Consultez la section Resources de la page Fonctionnement d’AWS CloudTrail avec IAM pour en savoir plus sur les ARN des ressources CloudTrail. Si vous mettez à jour de votre stratégie (au lieu d’en ajouter une nouvelle), vous n’aurez besoin ni du

SIDni duPrincipal.Installez l’intégration Datadog/AWS CloudTrail : Depuis la page de l’intégration, sélectionnez le type d’événement à afficher en priorité normale (le filtre par défaut) dans l’Events Explorer Datadog. Les comptes que vous avez configurés sur la page d’Amazon Web Services apparaissent également ici. Pour visualiser les événements qui ne sont pas mentionnés ici, contactez l’assistance Datadog.

APM

Activer le logging

Dans AWS CloudTrail, créez un journal de suivi et sélectionnez un compartiment S3 dans lequel écrire les logs.

Envoi de logs à Datadog

- Si vous ne l’avez pas déjà fait, configurez la fonction Lambda du Forwarder Datadog dans votre compte AWS.

- Une fois la fonction Lambda configurée, accédez-y. Dans la section Function Overview, cliquez sur Add Trigger.

- Sélectionnez le déclencheur S3 pour le champ Trigger Configuration.

- Sélectionnez le compartiment S3 où se trouvent vos logs CloudTrail.

- Conservez le type d’événement

All object create events. - Cliquez sur Add pour ajouter le déclencheur à votre fonction Lambda.

Accédez au Log Explorer pour commencer à explorer vos logs.

Pour en savoir plus sur la collecte de logs de services AWS, consultez la section Envoyer des logs de services AWS avec la fonction Lambda Datadog.

Real User Monitoring

Analyse d’entonnoirs

L’intégration AWS CloudTrail n’inclut aucune métrique.

Aide

L’intégration AWS CloudTrail crée de nombreux événements basés sur le journal d’audit AWS CloudTrail. Tous les événements dans votre Events Explorer Datadog se voient assigner le tag #cloudtrail. Vous pouvez définir leur priorité dans la configuration de l’intégration.

Voici la liste des événements CloudTrail qui peuvent avoir une priorité normale (afin de s’afficher dans l’Events Explorer sous le filtre par défaut) :

- apigateway

- autoscaling

- cloudformation

- cloudfront

- cloudsearch

- cloudtrail

- codedeploy

- codepipeline

- config

- datapipeline

- ds

- ec2

- ecs

- elasticache

- elasticbeanstalk

- elasticfilesystem

- elasticloadbalancing

- elasticmapreduce

- iam

- kinesis

- lambda

- monitoring

- opsworks

- rds

- redshift

- route53

- s3

- ses

- signin

- ssm

Aide

L’intégration AWS CloudTrail n’inclut aucun check de service.

Aide

Le carré CloudTrail ne s’affiche pas ou aucun compte n’est indiqué

Pour configurer le carré CloudTrail, vous devez d’abord configurer l’intégration Amazon Web Services.