- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

Créer une règle de détection Cloud SIEM

Présentation

Ce guide décrit les étapes de création d’une règle de détection Cloud SIEM et présente les bonnes pratiques pour sa configuration.

Datadog Cloud SIEM (Security Information and Event Management) unifie les équipes de développement, d’exploitation et de sécurité sur une seule plateforme. Datadog fournit un ensemble de règles de détection prêtes à l’emploi pour de nombreuses fonctionnalités et intégrations. Vous pouvez consulter ces règles dans votre liste de règles de détection SIEM.

Les règles de détection Cloud SIEM de Datadog sont prêtes à l’emploi et peuvent être directement intégrées à vos intégrations.

Pour créer une intégration Datadog, consultez la section Créer une intégration.

Créer une règle de détection

Créer une règle de détection

Pour améliorer la visibilité des utilisateurs sur la sécurité, les partenaires peuvent créer leurs propres règles de détection prêtes à l’emploi dans le cadre d’une intégration Datadog. Ces règles peuvent être ajoutées comme ressources prêtes à l’emploi.

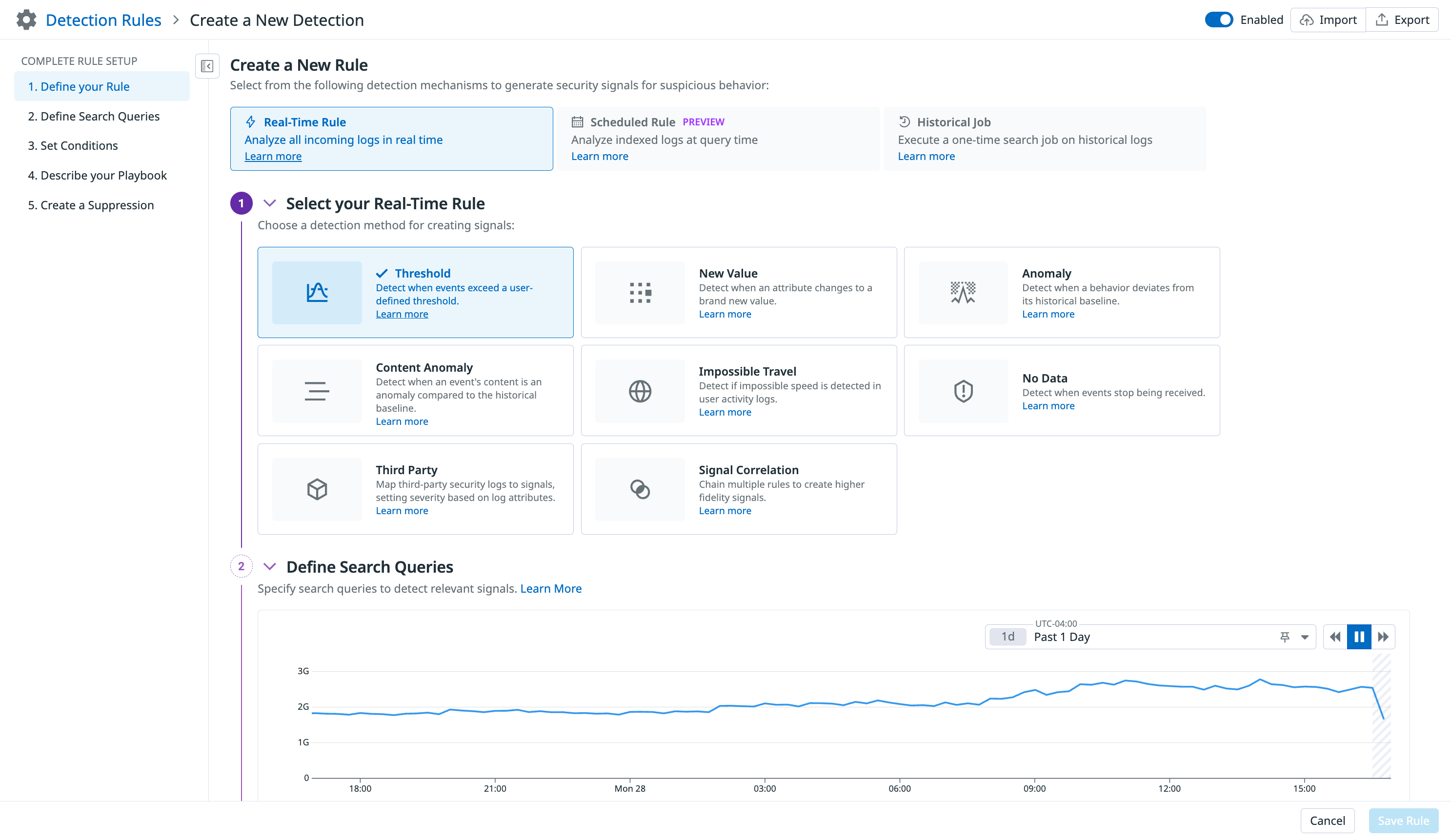

Dans votre sandbox Datadog, créez une nouvelle règle.

Suivez les bonnes pratiques décrites dans ce guide pour configurer votre règle.

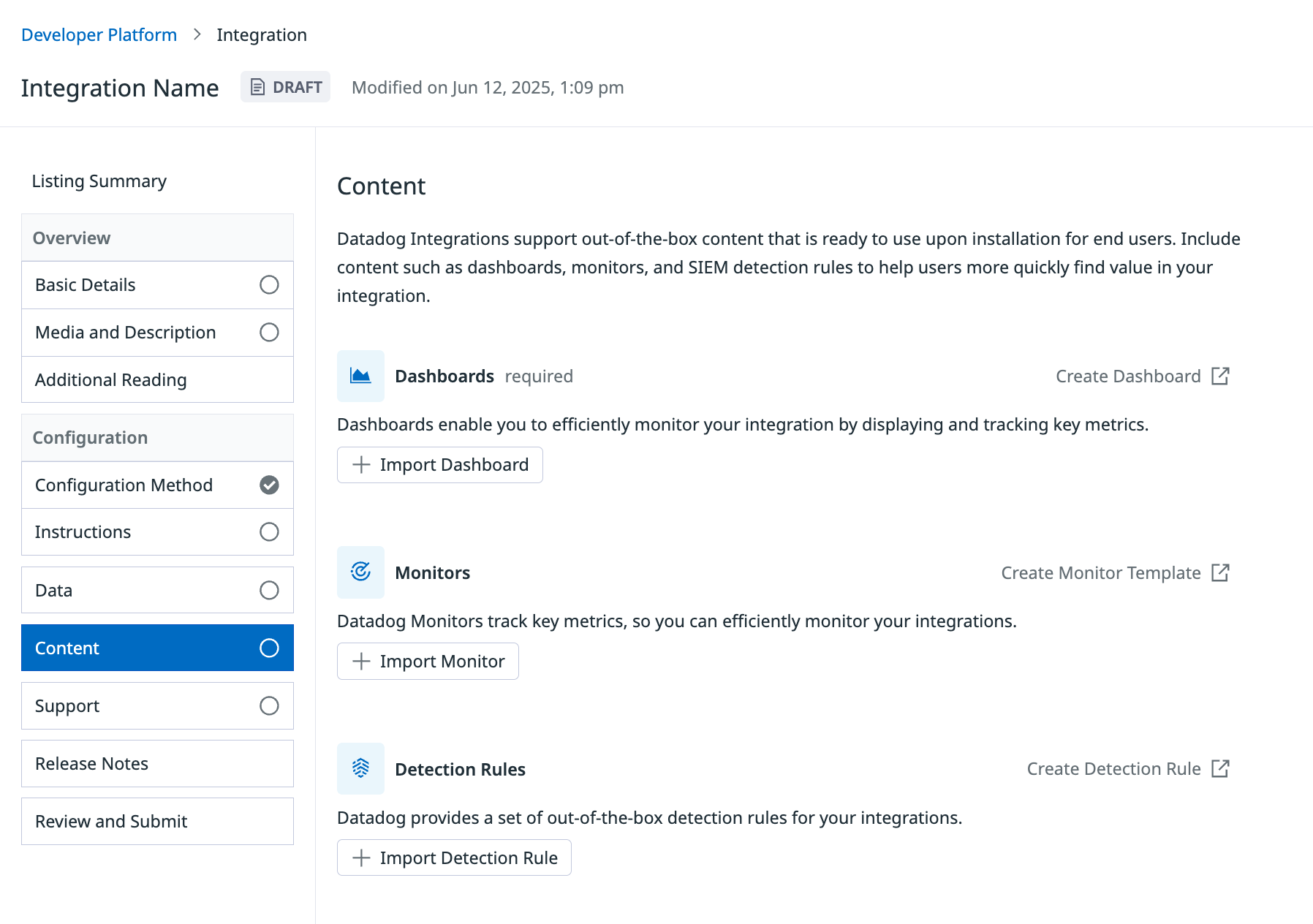

Importer votre règle de détection

Dans votre intégration, sur la plateforme de développement d’intégrations, accédez à l’onglet Content. Sélectionnez ensuite Import Detection Rule pour choisir parmi les règles disponibles. Vous pouvez en inclure jusqu’à 10 avec votre intégration.

Vérifier votre règle de détection en production

Pour voir la règle de détection prête à l’emploi, le carré d’intégration concerné doit être Installed dans Datadog, et Cloud SIEM doit être activé.

- Recherchez votre règle dans la liste des règles de détection, puis cliquez pour l’afficher.

- Assurez-vous que les logos s’affichent correctement.

- Vérifiez que la règle est bien activée.

Exemple d’une règle de détection bien définie

Sélection d’un type de règle et définition des requêtes de recherche :

Définition des cas de la règle et rédaction du message de notification :

Pour plus d’informations, consultez la documentation sur la configuration d’une règle de détection.

Comprendre les messages de validation

Analyse JSON de la règle

File=<FILE_PATH> in collection=<COLLECTION> is an invalid JSON: error=<ERROR>

Cette erreur signifie que le fichier JSON situé à <FILE_PATH> est invalide.

ID de règle/nom de la règle

partnerRuleId is empty for rule name="<RULE_NAME>" - partnerRuleId=<NEW_RULE_ID> is available

Un partnerRuleId est requis pour chaque règle et est manquant. Utilisez l’ID généré <NEW_RULE_ID>.

partnerRuleId=<RULE_ID> is in the incorrect format for rule name="<RULE_NAME>", it must follow the format=^[a-z0-9]{3}-[a-z0-9]{3}-[a-z0-9]{3}$ - partnerRuleId=<NEW_RULE_ID> is available

Le nom de la règle n’est pas au format attendu. Utilisez l’ID généré partnerRuleId: <NEW_RULE_ID> pour corriger l’erreur.

Duplicate partnerRuleId=<RULE_ID> for rule name="<RULE_NAME>" - <RULE_ID_KEY> must be unique and it is already used in rule_ids="<RULE_IDS>" - <RULE_ID_KEY>=<NEW_RULE_ID> is available

Chaque partnerRuleId doit être unique. L’ID actuel est déjà utilisé. Un partnerRuleId nouvellement généré est disponible.

Duplicate name="<RULE_NAME>" for <RULE_ID_KEY>=<RULE_ID> - name must be unique.

Chaque nom de règle doit être unique. Le nom actuel est déjà utilisé. Modifiez-le pour qu’il soit unique.

Tags MITRE

The rule with partnerRuleId=<RULE_ID> contains a MITRE tag tactic but it does not contain the tag `security:attack`, please add it

Lorsqu’une règle contient un tag MITRE tactic:<TAG_VALUE>, le tag security:attack doit également être présent dans la liste des tags.

The MITRE tactic/technique tag=<TAG> for partnerRuleId=<RULE_ID> appears to be incorrect (i.e. it does not exist in the MITRE framework).

Le tag tactic/technique spécifié <TAG> ne respecte pas le cadre MITRE. Veuillez sélectionner un tag MITRE valide.

Cas

The case status <CASE_STATUS> for <RULE_ID_KEY>=<RULE_ID> is incorrect, it should be one of <STATUS_LIST>.

Le statut d’un cas doit être soit CRITICAL, HIGH, MEDIUM, LOW ou INFO.

The case ordering for partnerRuleId=<RULE_ID> is incorrect, please modify to order cases from the highest severity to the lowest.

Chaque définition de règle doit être classée par ordre décroissant de gravité. Veuillez réorganiser les cas selon l’ordre CRITICAL, HIGH, MEDIUM, LOW et INFO.

Tags source

source=<SOURCE> in the tags of the rule with partnerRule=<RULE_ID> is not supported by Datadog documentation.

Contactez Datadog pour résoudre ce problème.

Validation du contenu de la règle/mise à jour de la règle

<RULE_ID_KEY>=<RULE_ID> name="<RULE_NAME>" - error=<ERROR>

Contactez Datadog pour résoudre ce problème.

Internal failure for <RULE_ID_KEY>=<RULE_ID> name="<RULE_NAME>"- Contact Datadog Team

Contactez Datadog pour résoudre ce problème.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: