- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

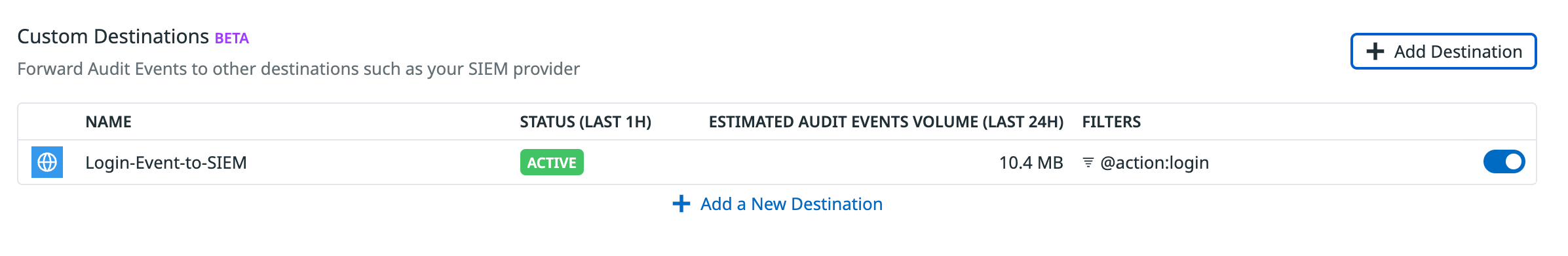

Rediriger des événements d'audit vers des destinations personnalisées

Ce produit n'est pas pris en charge par le site Datadog que vous avez sélectionné. ().

La redirection des événements d'audit n'est pas disponible sur le site US1-FED.

La redirection des événements d'audit est en préversion.

Présentation

La redirection des événements d’audit permet d’envoyer les événements d’audit de Datadog vers des destinations personnalisées comme Splunk, Elasticsearch et des endpoints HTTP. Les événements d’audit sont transmis au format JSON. Vous pouvez ajouter jusqu’à trois destinations pour chaque organisation Datadog.

Remarque : seuls les utilisateurs Datadog disposant de l’autorisation audit_trail_write peuvent créer, modifier ou supprimer des destinations personnalisées pour la redirection des événements d’audit.

Configurer la redirection des événements d’audit vers des destinations personnalisées

- Ajoutez les adresses IP des webhooks de la liste des plages IP à la liste d’autorisation si nécessaire.

- Accédez à Audit Trail Settings.

- Cliquer sur Add Destination dans la section Audit Event Forwarding.

- Saisissez la requête permettant de filtrer les événements d’audit à rediriger. Par exemple, ajouter

@action:logincomme requête pour ne rediriger que les événements de connexion vers votre SIEM ou une destination personnalisée. Consultez la section relative à la syntaxe de recherche pour plus d’informations. - Sélectionnez le Destination Type.

- Saisissez un nom pour la destination.

- Dans le champ Define endpoint, indiquez l’endpoint vers lequel vous souhaitez envoyer les logs. L’endpoint doit commencer par

https://.- Par exemple, pour envoyer des logs à Sumo Logic, suivez leur documentation Configurer une source HTTP pour les logs et les métriques afin d’obtenir l’URL de la source HTTP de leur collector. Indiquez ensuite cette URL dans le champ Define endpoint.

- Dans la section Configure Authentication, sélectionnez l’un des types d’authentification suivants et fournir les informations correspondantes :

- Basic Authentication : indiquez le nom d’utilisateur et le mot de passe du compte destinataire des logs.

- Request Header : indiquez le nom et la valeur de l’en-tête. Par exemple, si vous utilisez l’en-tête Authorization et que le nom d’utilisateur est

myaccountet le mot de passemypassword:- Saisissez

Authorizationpour le Header Name. - La valeur de l’en-tête suit le format

Basic username:password, oùusername:passwordest encodé en base64. Dans cet exemple, la valeur de l’en-tête estBasic bXlhY2NvdW50Om15cGFzc3dvcmQ=.

- Saisissez

- Cliquez sur Save.

- Saisissez un nom pour la destination.

- Dans la section Configure Destination, indiquez l’endpoint vers lequel vous souhaitez envoyer les logs. L’endpoint doit commencer par

https://. Par exemple :https://<your_account>.splunkcloud.com:8088. Remarque :/services/collector/eventest automatiquement ajouté à l’endpoint. - Dans la section Configure Authentication, indiquer le token HEC Splunk. Consultez Configurez et utilisez HTTP Event Collector pour plus d’informations sur le token HEC.

- Cliquez sur Save.

Remarque : la confirmation de l’indexeur (indexer acknowledgment) doit être désactivée.

Saisissez un nom pour la destination.

Dans la section Configure Destination, indiquez les informations suivantes :

a. L’endpoint vers lequel envoyer les logs, commençant par

https://. Exemple pour Elasticsearch :https://<your_account>.us-central1.gcp.cloud.es.io.b. Le nom de l’index de destination dans lequel vous souhaitez envoyer les logs.

c. Facultativement, sélectionnez la rotation de l’index, selon la fréquence de création d’un nouvel index :

No Rotation,Every Hour,Every Day,Every WeekouEvery Month. La valeur par défaut estNo Rotation.Dans la section Configure Authentication, indiquez le nom d’utilisateur et le mot de passe de votre compte Elasticsearch.

Cliquez sur Save.

La redirection des logs vers Microsoft Sentinel est en préversion.

- Saisissez un nom pour la destination.

- L’authentification pour le Microsoft Sentinel Forwarder nécessite la configuration d’un enregistrement d’application via l’intégration Azure de Datadog.

- Dans la section Configure Destination, saisissez les informations suivantes :

Paramètre Description Exemple Logs Ingestion Endpoint Indiquez l’endpoint sur le Data Collection Endpoint (DCE) où les logs sont envoyés. Cet élément est indiqué comme « Logs Ingestion » sur la page d’aperçu du DCE. https://my-dce-5kyl.eastus-1.ingest.monitor.azure.comImmutable ID Indiquez l’ID immuable de la Data Collection Rule (DCR) où sont définies les routes de journalisation, tel qu’il apparaît sur la page d’aperçu de la DCR sous « Immutable Id ». Remarque : assurez-vous que le rôle Monitoring Metrics Publisher est attribué dans les paramètres IAM de la DCR. dcr-000a00a000a00000a000000aa000a0aaStream Declaration Name Indiquez le nom de la Stream Declaration cible figurant dans le JSON de la ressource de la DCR sous streamDeclarations.Custom-MyTable

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: