- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Inicio de sesión único con SAML

El sitio Datadog for Government solo admite el inicio de sesión SAML.

Información general

La configuración de SAML (Security Assertion Markup Language) para tu cuenta Datadog te permite a ti y a todos tus compañeros de equipo iniciar sesión en Datadog utilizando las credenciales almacenadas en Active Directory, LDAP u otro almacén de identidades de tu organización que se haya configurado con un proveedor de identidades SAML.

Notas:

- Si no tienes SAML activado en tu cuenta de Datadog, ponte en contacto con el servicio de asistencia para activarlo.

- Esta documentación asume que ya tienes un proveedor de identidad (IdP) SAML. Si no tienes un IdP SAML, hay varios IdP que tienen integraciones con Datadog como Active Directory, Auth0, Google, LastPass, Microsoft Entra ID, Okta y SafeNet.

- La configuración de SAML requiere acceso a Datadog Administrator.

- Esta documentación asume que ya tienes un proveedor de identidad (IdP) SAML. Si no tienes un IdP SAML, hay varios IdP que tienen integraciones con Datadog, como Active Directory, Auth0, Google, LastPass, Microsoft Entra ID, Okta y SafeNet.

- La configuración de SAML requiere acceso a Datadog Administrator.

Configuración de SAML

Para comenzar la configuración, consulta la documentación de tu IdP:

En la aplicación Datadog, coloca el cursor sobre tu nombre de usuario en la esquina inferior izquierda y selecciona Organization Settings (Parámetros de la organización). Selecciona Login Methods (Métodos de inicio de sesión) y haz clic en Configure (Configurar) en SAML.

Carga los metadatos de IdP de tu proveedor de identidad SAML haciendo clic en el botón Choose File (Seleccionar archivo). Después de elegir el archivo, haz clic en Upload File (Cargar archivo).

Nota: Los metadatos de IdP deben contener únicamente caracteres ASCII.

Descarga metadatos del proveedor de servicios de Datadog para configurar tu IdP de modo que reconozca a Datadog como proveedor de servicios.

Después de cargar los metadatos IdP y configurar su IdP, active SAML en Datadog haciendo clic en el botón Cargar y activar.

Después de cargar los metadatos de IdP, vuelve a la página Login Methods (Métodos de inicio de sesión) y activa SAML

onpor defecto.

Nota: Para configurar SAML para varias organizaciones, consulta Gestión de cuentas de varias organizaciones.

Uso de SAML

Una vez que SAML está configurado en Datadog y tu IdP está configurado para aceptar solicitudes de Datadog, los usuarios pueden acceder a log.

Inicio de sesión por el PS

Iniciado por el PS o por el Proveedor de servicio se refiere a un inicio de sesión iniciado desde Datadog. Los usuarios inician sesión a través de la URL de inicio de sesión único mostrada en el cuadro de estado en la parte superior de la página Configuración de SAML. La URL de inicio de sesión único también se muestra en la página Equipo. Al cargar esta URL se inicia una autenticación SAML con tu IdP. Nota: Esta URL solo se muestra si SAML está habilitado para tu cuenta y estás utilizando el inicio de sesión iniciado por el PS.

Cuando un usuario inicia sesión a través de SAML iniciado por el PS y la organización no tiene un subdominio personalizado, Datadog requiere seguridad adicional. Los usuarios reciben un único código de verificación por correo electrónico que es necesario para iniciar la sesión.

Inicio de sesión iniciado por el IdP

Iniciado por el IdP o por el Proveedor de identidad se refiere a un inicio de sesión iniciado desde tu portal de aplicaciones. Los usuarios inician sesión haciendo clic en el icono de la aplicación en tu portal de aplicaciones, por ejemplo, en el cajón de Google App o en el portal de aplicaciones de Okta. Los usuarios con inicio de sesión iniciado por el PS también pueden utilizar el inicio de sesión iniciado por el IdP, dependiendo de la configuración de su proveedor de identidad.

Aserciones y atributos

Cuando se produce un inicio de sesión, el proveedor de identidad envía a Datadog una aserción SAML que contiene la autorización del usuario.

Capacidades

- Datadog soporta el enlace HTTP-POST para SAML2:

urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST. - Datadog especifica

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddresspara el formato del NameIDPolicy en solicitudes de aserción.

Requisitos

- Las aserciones deben estar firmadas.

- Las aserciones pueden estar cifradas, pero se aceptan aserciones sin cifrar.

- Consulta los metadatos de proveedores de servicios de Datadog para obtener más información. Debes iniciar sesión en Datadog para acceder al archivo.

Atributos compatibles

Es posible incluir atributos en una aserción SAML. Datadog busca tres atributos en un AttributeStatement:

- eduPersonPrincipalName: Si se especifica, el eduPersonPrincipalName debe corresponder al nombre de usuario del usuario Datadog. El nombre de usuario suele ser la dirección de correo electrónico del usuario.

- sn: Es opcional y debe configurarse con el apellido del usuario.

- givenName: Es opcional y debe ser el nombre del usuario.

Para el IdP de Microsoft Entra ID, utiliza el atributo `surname` en lugar de `sn` en la aserción.

Datadog espera que los atributos utilicen el URI NameFormat urn:oasis:names:tc:SAML:2.0:attrname-format:uri o el NameFormat básico urn:oasis:names:tc:SAML:2.0:attrname-format:basic. El nombre utilizado para cada atributo depende del NameFormat que utilice tu IdP.

Si tu IdP está configurado para utilizar el URI NameFormat urn:oasis:names:tc:SAML:2.0:attrname-format:uri:

- eduPersonPrincipalName: el IdP debe establecer

urn:oid:1.3.6.1.4.1.5923.1.1.1.6como nombre del atributo. - sn: el IdP debe establecer

urn:oid:2.5.4.4como nombre del atributo. - givenName: el IdP debe establecer

urn:oid:2.5.4.42como nombre del atributo.

Si tu IdP está configurado para utilizar el NameFormat básico urn:oasis:names:tc:SAML:2.0:attrname-format:basic:

- eduPersonPrincipalName: el IdP debe establecer

urn:mace:dir:attribute-def:eduPersonPrincipalNamecomo nombre del atributo. - sn: el IdP debe establecer

urn:mace:dir:attribute-def:sncomo nombre del atributo. - givenName: el IdP debe establecer

urn:mace:dir:attribute-def:givenNamecomo nombre del atributo.

Si eduPersonPrincipalName existe en el AttributeStatement, el valor de este atributo se utiliza para el nombre de usuario. Si eduPersonPrincipalName no está incluido en el AttributeStatement, el nombre de usuario se toma del NameID en el Subject. El NameID debe utilizar el formato urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.

Si se proporcionan sn y givenName, se utilizan para actualizar el nombre del usuario en su perfil de Datadog.

Funciones adicionales

Para asignar atributos en la respuesta de tu proveedor de identidad a los roles y equipos de Datadog, consulta asignación de grupo SAML.

Las siguientes funciones pueden activarse a través del cuadro de diálogo de configuración de SAML:

Nota: Debes tener permisos de administrador para ver el cuadro de diálogo de configuración de SAML.

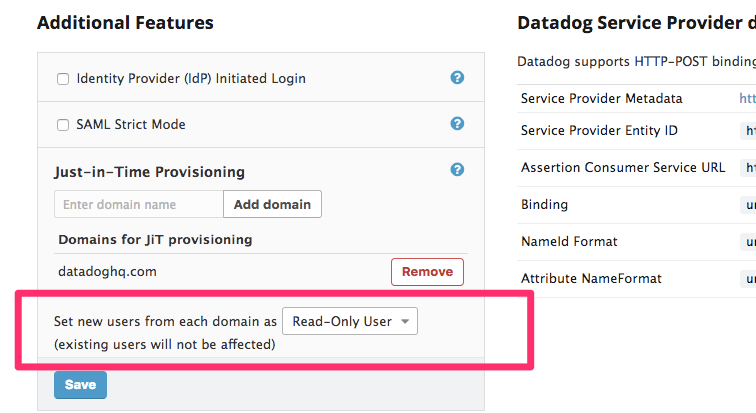

Suministro justo a tiempo (JIT)

Con el suministro JIT, un usuario se crea en Datadog la primera vez que intenta iniciar sesión. Esto elimina la necesidad de que los administradores creen manualmente las cuentas de usuario una a la vez. En este caso, no se envía el correo electrónico de invitación.

Es posible que algunas organizaciones no deseen invitar a todos sus usuarios a Datadog. Si deseas realizar cambios en el funcionamiento de SAML para tu cuenta, ponte en contacto con el soporte de Datadog. Depende de la organización configurar que su IdP no envíe aserciones a Datadog si no desea que un usuario concreto acceda a Datadog.

Los administradores pueden establecer la función por defecto de los nuevos usuarios JIT. El rol por defecto es Standard (Estándar), pero puedes elegir añadir nuevos usuarios JIT como Read-Only (Solo lectura), Administrators (Administradores) o cualquier rol personalizado.

Importante: Si Role Mapping está activado, tiene prioridad sobre los roles definidos durante el aprovisionamiento de JIT. Sin las sentencias de atributo de grupo adecuadas, los usuarios podrían quedarse sin roles y perder el acceso a Datadog. Para evitar que los usuarios queden bloqueados tras el aprovisionamiento de JIT, asegúrate de revisar las definiciones de asignación y comprobar las aserciones antes de habilitar tanto las asignaciones como JIT.

Inicio de sesión iniciado por IdP

Cuando se carga la URL de Datadog, el navegador es redirigido al IdP del cliente donde el usuario introduce sus credenciales, después el IdP lo redirige de nuevo a Datadog. Algunos IdP tienen la capacidad de enviar una aserción directamente a Datadog sin obtener primero una AuthnRequest (inicio de sesión iniciado por el IdP).

Tras activar la función de inicio de sesión iniciado por el IdP y guardar tu configuración, puedes descargar la última versión de los metadatos del proveedor de servicio (SP) para tu proveedor de identidades. Tus nuevos metadatos SP contienen un endpoint AssertionConsumerService diferente y específico de la organización al que enviar aserciones.

Si no utilizas los metadatos del SP actualizados, Datadog no podrá asociar la aserción con tu organización y mostrará una página de error con el mensaje de que a la respuesta SAML le falta el atributo “InResponseTo”.

SAML estricto

Puedes hacer que tu organización sea SAML Strict deshabilitando otros tipos de métodos de inicio de sesión en la interfaz de usuario Login Methods (Métodos de inicio de sesión). Cuando se configura esta opción, todos los usuarios deben, por defecto, iniciar sesión con SAML. Un nombre de usuario/contraseña existente o un inicio de sesión Google OAuth no funcionan. Esto garantiza que todos los usuarios con acceso a Datadog deben tener credenciales válidas en el servicio de proveedor/directorio de identidad de tu empresa para acceder a tu cuenta Datadog. Los administradores de la organización pueden establecer overrides (anulaciones) por usuario para permitir que determinados usuarios estén exentos de SAML Strict.

Metadatos del SP de Datadog autoactualizables

Algunos proveedores de identidades (como ADFS de Microsoft) pueden configurarse para obtener los últimos metadatos del proveedor de servicio SAML de Datadog. Después de configurar SAML en Datadog, puedes obtener la URL de metadatos para tu organización de la página configuración de SAML y utilizarla con tu Proveedor de identidades para obtener los últimos metadatos del proveedor de servicio cada vez que se publiquen cambios.

Referencias adicionales

Más enlaces, artículos y documentación útiles: