- 重要な情報

- はじめに

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- Administrator's Guide

- API

- Partners

- DDSQL Reference

- モバイルアプリケーション

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- アプリ内

- ダッシュボード

- ノートブック

- DDSQL Editor

- Reference Tables

- Sheets

- Watchdog

- アラート設定

- メトリクス

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- インフラストラクチャー

- Cloudcraft

- Resource Catalog

- ユニバーサル サービス モニタリング

- Hosts

- コンテナ

- Processes

- サーバーレス

- ネットワークモニタリング

- Cloud Cost

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM & セッションリプレイ

- Synthetic モニタリング

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- Code Security

- クラウド セキュリティ マネジメント

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- CloudPrem

- 管理

Cloud Security Management Identity Risks

Cloud Security Management Identity Risks (CSM Identity Risks) は、クラウド全体での権限リスクを軽減する Cloud Infrastructure Entitlement Management (CIEM) 製品です。クラウドインフラストラクチャーを継続的にスキャンし、残存する管理権限、権限昇格、権限ギャップ、広範囲にわたる影響範囲、アカウント間アクセスなどの問題を検出します。また、IAM を介した攻撃からクラウドインフラストラクチャーを保護するため、継続的かつ積極的にアイデンティティリスクを解決することができます。迅速な是正策として、縮小版ポリシー、Datadog Workflows ベースの是正策、クラウドコンソールへのディープリンクを提案します。

CSM Identity Risks は、AWS、Azure、GCP で利用可能です。

アイデンティティリスクの確認

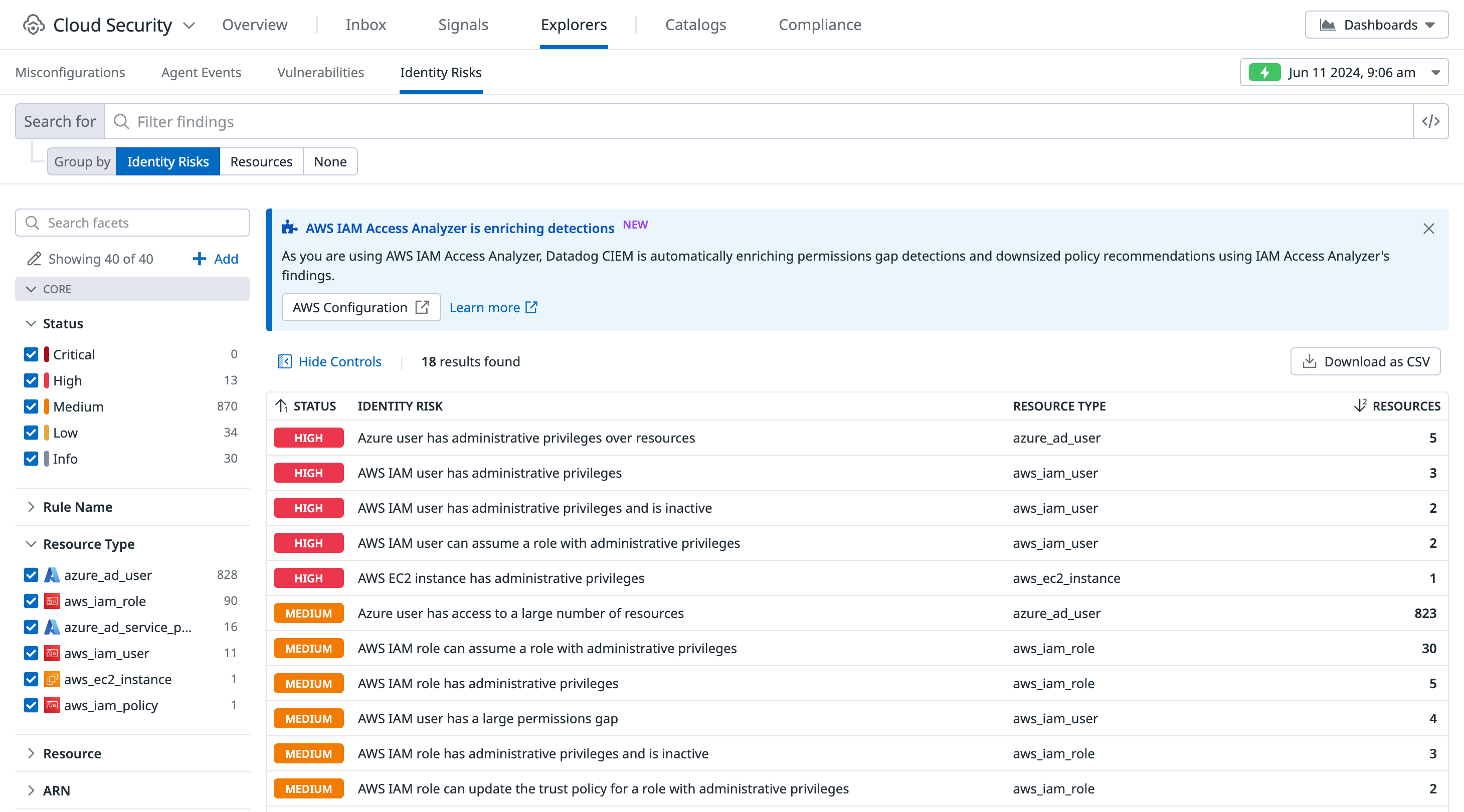

Identity Risks Explorer で組織のアクティブなアイデンティティリスクを確認します。Group by オプションを使用して、Identity Risks、Resources、または None (個別のアイデンティティリスク) でフィルターをかけます。サイドパネルでその他の詳細を表示します。

CSM Identity Risk の検出対象には、ユーザー、ロール、グループ、ポリシー、EC2 インスタンス、Lambda 関数があります。

アイデンティティリスクの是正

詳細な洞察や是正のヘルプは、Remediation タブをクリックしてください。次の例では、Remediation タブにプロビジョニングされた権限の使用状況が表示されています。

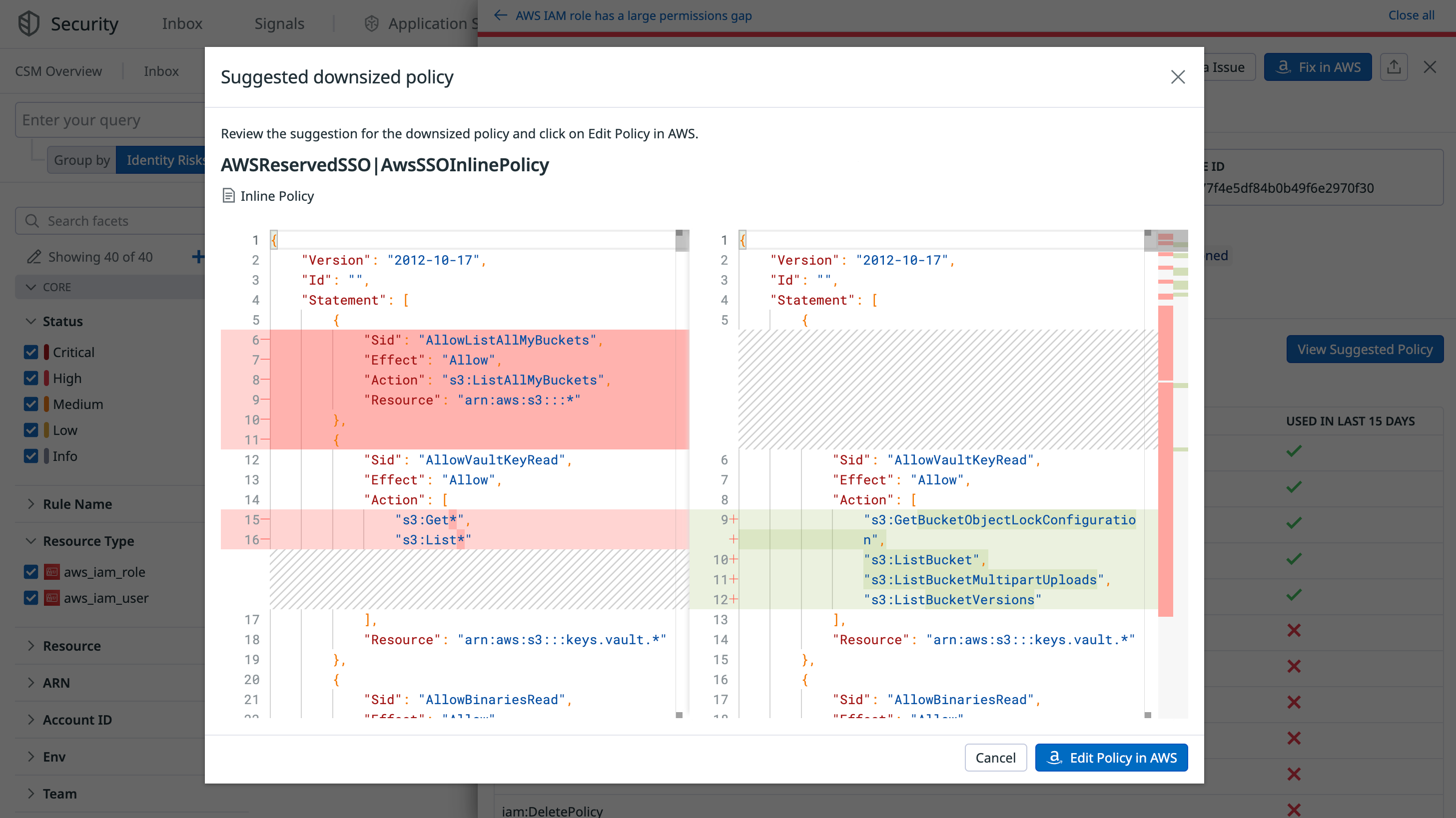

実際の使用状況に基づいて提案された縮小版ポリシーを確認するには、View Suggested Policy をクリックしてください。

アイデンティティリスクを是正するには、Fix in AWS をクリックして AWS IAM コンソール内のリソースを更新します。Jira の問題を作成してチームに割り当てるには、Add Jira issue をクリックします。詳細は、Cloud Security Management の問題に関する Jira 課題を作成するを参照してください。

Terraform の是正機能を利用して、根本的なアイデンティティリスクを修正するコード変更を GitHub でプルリクエストとして生成したり、Workflow Automation を活用して、アイデンティティリスクの自動ワークフロー (人間が関与する場合としない場合の両方) を作成したりすることも可能です。

リスクのあるリソースに対して、誰がアクセス可能なのかを可視化する

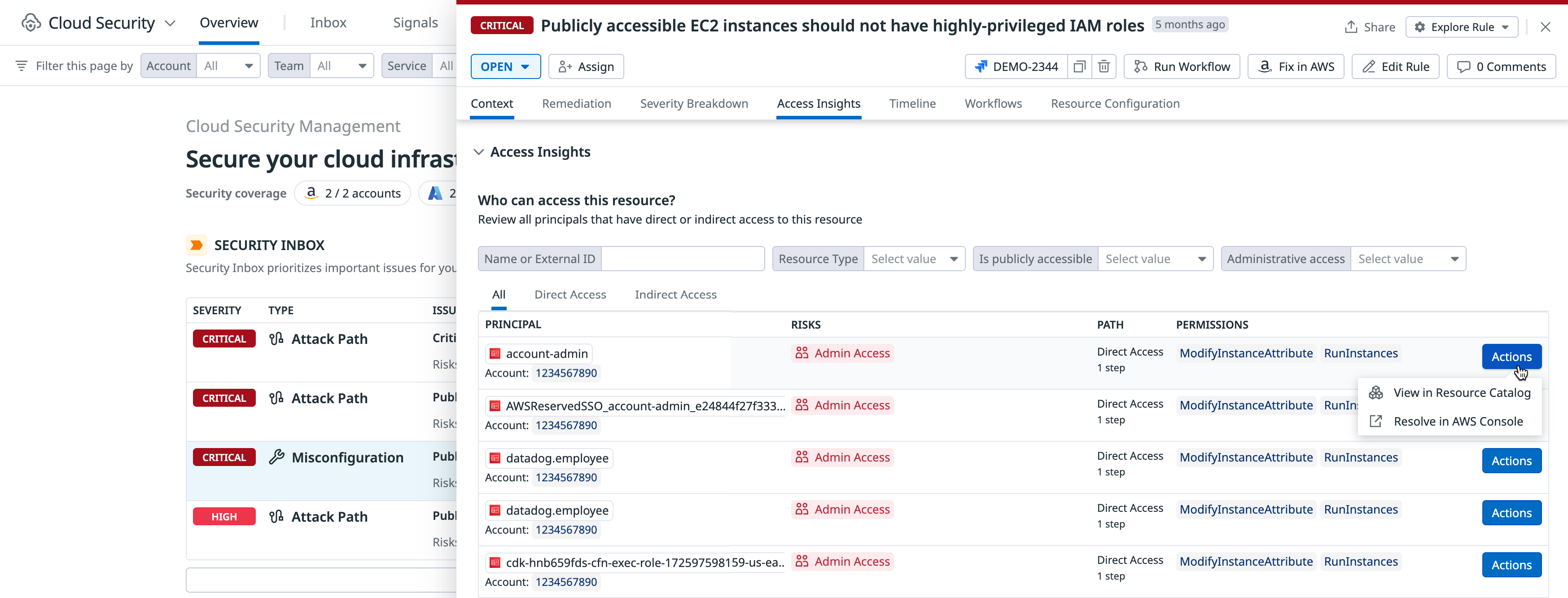

設定ミスのあるリソースに直接または間接的にアクセス可能なプリンシパルをすべて確認するには、Misconfigurations、Identity Risks、Security Inbox のいずれかで Access Insights タブをクリックしてください。以下の例では、この EC2 インスタンスにアクセスできるすべてのプリンシパルが表示されています。

Risks 列では各プリンシパルに関連するリスクを確認でき、プリンシパルがリソースへアクセスする際の経路 (直接または間接) については Path 列で確認できます。

プリンシパルは、名前、種類、パブリックアクセスの有無、管理者アクセスの有無などで検索できます。さらに、直接アクセスか間接アクセスかでフィルタリングすることも可能です。

各プリンシパルの横にある Actions ドロップダウンをクリックすると、Resource Catalog でそのプリンシパルを確認したり、AWS IAM コンソールで設定を更新したりできます。

AWS IAM Access Analyzer インテグレーション

Datadog CIEM は、AWS IAM Access Analyzer と統合して、権限ギャップの検出精度を向上させます。AWS IAM Access Analyzer を使用している場合、Datadog CIEM は自動的に未使用のアクセス情報を活用し、権限ギャップの検出や縮小版ポリシーの提案を強化します。

AWS IAM Access Analyzer を初めて有効にする場合、この有効化に関連して追加の AWS 費用が発生する可能性があり、AWS IAM Access Analyzer のインサイトが利用可能になるまで最大 2 時間かかる場合があります。

ビデオウォークスルー

次のビデオでは、CSM Identity Risks を有効にして使用する方法の概要を説明しています。