- 重要な情報

- はじめに

- Datadog

- Datadog サイト

- DevSecOps

- AWS Lambda のサーバーレス

- エージェント

- インテグレーション

- コンテナ

- ダッシュボード

- アラート設定

- ログ管理

- トレーシング

- プロファイラー

- タグ

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Synthetic モニタリング

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- 用語集

- Standard Attributes

- ガイド

- インテグレーション

- エージェント

- OpenTelemetry

- 開発者

- 認可

- DogStatsD

- カスタムチェック

- インテグレーション

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- サービスのチェック

- IDE インテグレーション

- コミュニティ

- ガイド

- Administrator's Guide

- API

- モバイルアプリケーション

- CoScreen

- Cloudcraft

- アプリ内

- Service Management

- インフラストラクチャー

- アプリケーションパフォーマンス

- APM

- Continuous Profiler

- データベース モニタリング

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- Software Delivery

- CI Visibility (CI/CDの可視化)

- CD Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- DORA Metrics

- セキュリティ

- セキュリティの概要

- Cloud SIEM

- クラウド セキュリティ マネジメント

- Application Security Management

- AI Observability

- ログ管理

- Observability Pipelines(観測データの制御)

- ログ管理

- 管理

Application Threat Management

This product is not supported for your selected Datadog site. ().

ASM Threat Management uses trace telemetry from your APM-instrumented applications to identify threats and attacks on your running services by comparing the observed behavior against known attack patterns, or by identifying business logic abuse.

Threat Monitoring によって提起されたセキュリティシグナルは要約され、サービスの健全性とパフォーマンスを監視するために通常アクセスしているビューに表示されます。サービスカタログと APM の個々のサービスページは、アプリケーションの脅威シグナルに関する洞察を提供し、脆弱性の調査、攻撃者のブロック、攻撃の露出のレビューを可能にします。

For additional information about how Threat Management works, read How ASM Works.

脅威シグナルを探る

サービスの脅威データが Datadog に入力されると、ASM Overview に発生内容の概要が表示されます。ここでは、脆弱性検出の有効化、攻撃のレビュー、アラートとレポートのカスタマイズ、サービスの ASM の有効化を行うことができます。疑わしいアクティビティのシグナルを調査するには、サービスの Review リンクをクリックします。

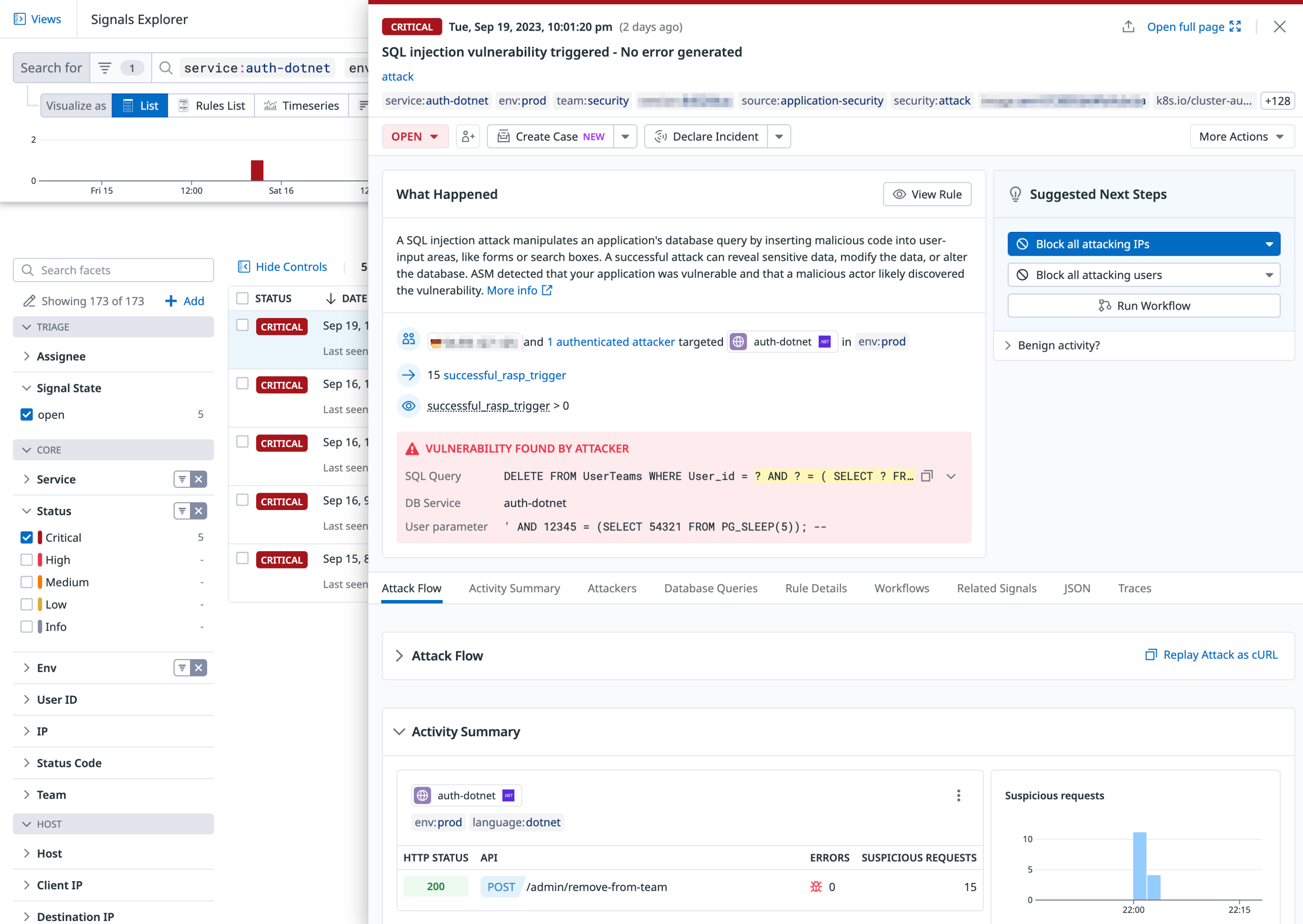

シグナルエクスプローラーでは、属性やファセットでフィルターをかけて重要な脅威を見つけます。シグナルをクリックすると、ユーザー情報や IP アドレス、トリガーしたルール、攻撃フロー、関連するトレースやその他のセキュリティシグナルなど、シグナルの詳細を確認できます。このページから、クリックしてケースを作成し、インシデントを宣言することもできます。詳しくはセキュリティシグナルの調査を参照してください。

攻撃パターンを特定するための In-App WAF ルールの作成

You can create In-App WAF rules that define what suspicious behavior looks like in your application, augmenting the default rules that come with ASM. Then specify custom rules to generate security signals from the attack attempts triggered from these rules, raising them in the Threat Monitoring views for your investigation.

ASM Protect で攻撃と攻撃者の速度を落とす

リモート構成を有効にした Agent とそれをサポートするトレーシングライブラリのバージョンを実行しているサービスでは、Agent やトレーシングライブラリの追加構成なしに、Datadog UI から攻撃や攻撃者をブロックできます。

ASM Protect は、Threat Detection の枠を超え、攻撃や攻撃者の動きを鈍らせるブロッキングアクションを可能にします。境界型 WAF が広範囲のルールを適用してトラフィックを検査するのとは異なり、ASM は、アプリケーションの完全なコンテキスト――そのデータベース、フレームワーク、プログラミング言語――を用いて、最も効率的な検査ルールセットを絞り込んで適用します。

ASM は、アプリケーションを以下のような脅威から保護するために、Application Performance Monitoring (APM) と同じトレーシングライブラリを利用しています。

- 攻撃: ASM のアプリ内 WAF は、すべての受信トラフィックを検査し、パターンマッチングを使用して悪意のあるトラフィック (セキュリティトレース) を検出してブロックします。

- 攻撃者: アプリケーションに対して攻撃を仕掛けている IP アドレスと認証済みユーザーは、ライブラリによって収集されたインサイトから検出され、セキュリティシグナルでフラグが立てられます。

セキュリティトレースは、 Datadog トレーシングライブラリによってリアルタイムにブロックされます。ブロックは Datadog に保存され、Datadog Agent によって自動的かつ安全にフェッチされ、インフラストラクチャーにデプロイされ、サービスに適用されます。詳細は、リモート構成の仕組みを参照してください。

アプリ内 WAF、IP ブロック、ユーザーブロックなど、Protection 機能の活用を開始するには、Protection をお読みください。