- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

Automatiser la correction des menaces détectées grâce aux webhooks

Présentation

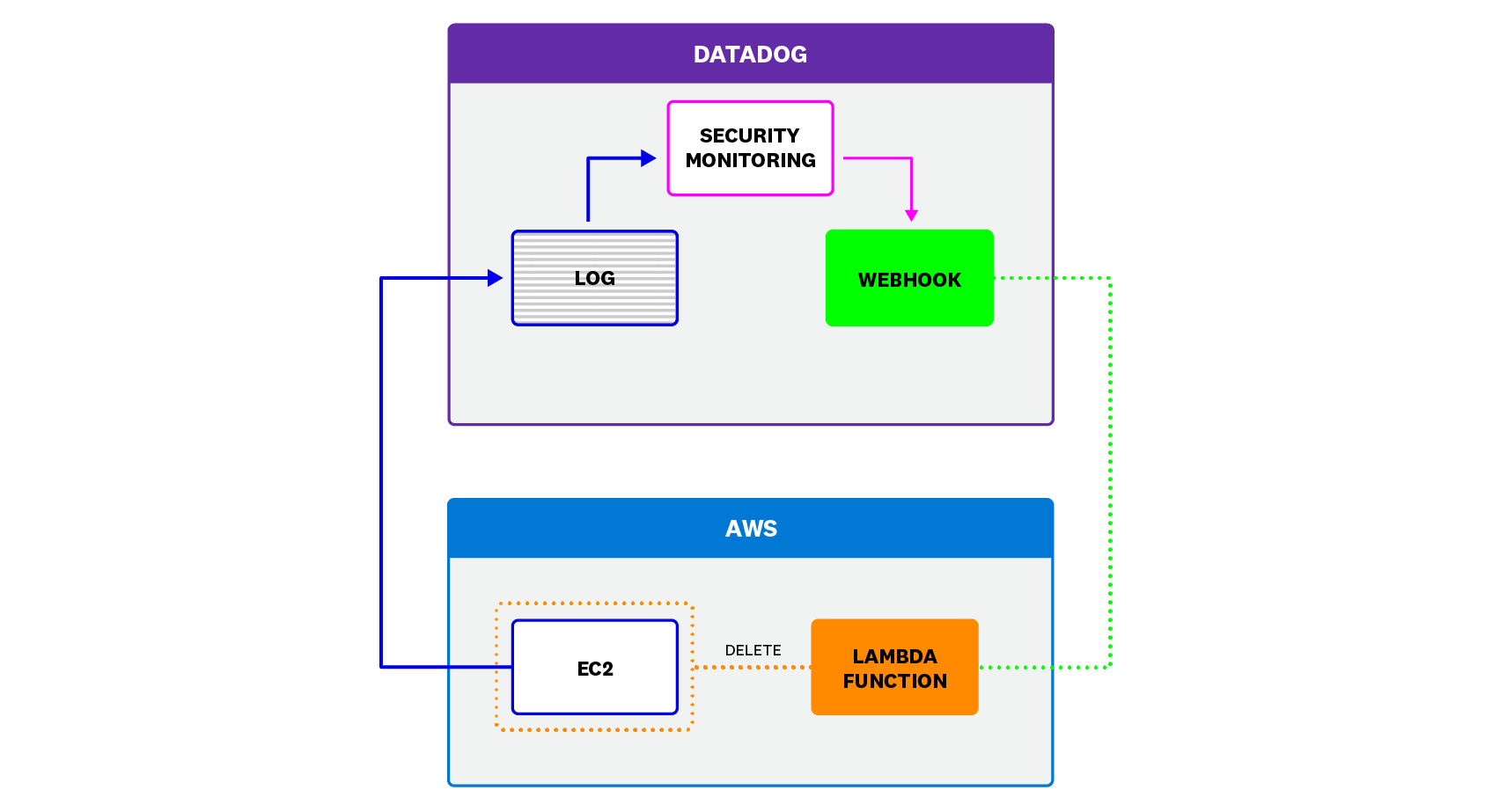

La solution Cloud SIEM vous permet de définir des règles de détection qui déclenchent des workflows de correction automatique. À l’aide de l’intégration dédiée, vous pouvez configurer des webhooks afin de transmettre des charges utiles aux services à automatiser à chaque déclenchement d’une règle de détection. Chaque charge utile de webhook contient des informations à propos de l’événement à l’origine du déclenchement ainsi qu’un message personnalisé pouvant servir à initier des services en aval. Vous pouvez automatiser des commandes pour tous les services disposant d’une URL de webhook. Les outils d’orchestration de la sécurité et de réponse automatique acceptent les requêtes HTTP entrantes. Vos webhooks initient les workflows que vous avez définis.

Choisissez un scénario de sécurité ci-dessous pour commencer à automatiser la correction.

Supprimer des groupes de sécurité mal configurés

Il est important de supprimer le plut tôt possible une ressource mal configurée dans un environnement cloud. Dans ce scénario, vous pouvez configurer une intégration Webhook pour envoyer un webhook au service de gestion des API de votre fournisseur de cloud.

Une fois l’intégration configurée, si un utilisateur AWS crée une ressource avec une mauvaise configuration (par exemple, un groupe de sécurité ou un rôle utilisateur trop permissif) dans votre environnement AWS, la solution Log Management Datadog ingère le log associé, ce qui déclenche une règle de détection basée sur les groupes de sécurité. Ce processus envoie automatiquement la charge utile JSON du webhook à l’URL AWS API Gateway désignée, qui active à son tour une fonction AWS Lambda supprimant automatiquement la ressource dangereuse.

Bannir une adresse IP suspecte

Une connexion depuis une adresse IP non reconnue peut provenir d’une personne malveillante manipulant les identifiants d’un utilisateur de confiance, dans le but d’accéder à vos données et d’obtenir un accès persistant à votre environnement.

Pour vous défendre contre ce type d’attaque, vous pouvez utiliser la nouvelle méthode de détection basée sur les valeurs. Cette approche vous permet d’analyser les données historiques de votre compte sur une période donnée et d’envoyer des alertes à propos des valeurs observées pour la première fois dans vos logs cloud.

Commencez par créer une nouvelle règle de détection à l’aide de la méthode de détection basée sur la valeur.

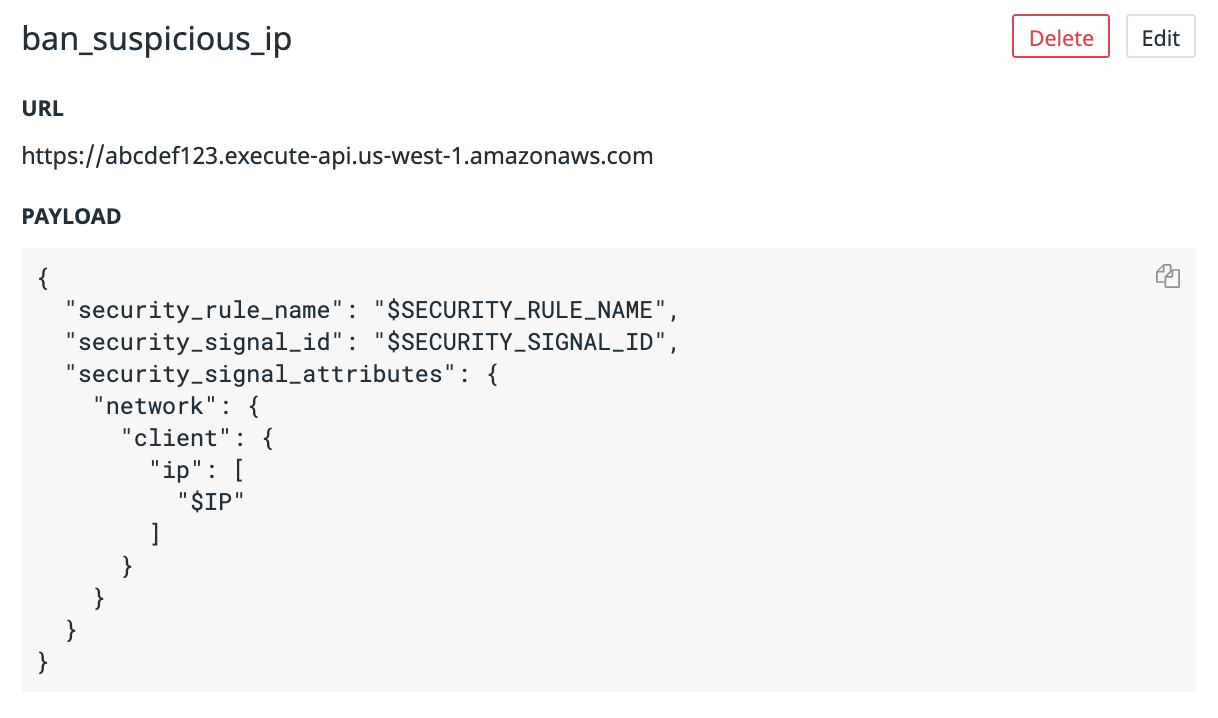

Configurez ensuite un webhook qui envoie une charge utile au service de gestion des accès et des identités (IAM) de votre cloud afin de bannir l’IP inconnue lors du déclenchement de cette règle.

Voici un exemple de charge utile transmise par un webhook pertinent lorsqu’un signal de sécurité est généré par Datadog :

webhook-payload.json

{

"SECURITY_RULE_NAME": "Requête provenant d'une adresse IP inattendue",

"SECURITY_SIGNAL_ID": "abcd1234",

"SECURITY_SIGNAL_ATTRIBUTES": {

"network": {

"client": {

"ip": [

"1.2.3.4"

]

}

}

}

}Utilisation abusive ou inappropriée d’une application

Grâce à la solution Cloud SIEM de Datadog, vous pouvez identifier des tendances d’abus ou de fraude dans l’ensemble de votre application. Par exemple, vous pouvez définir une règle de détection qui se déclenche lorsqu’un utilisateur tente à plusieurs reprises d’acheter un article dans votre application avec des coordonnées bancaires non valides. Configurez ensuite un webhook qui envoie une charge utile avec des instructions de correction au service qui désactivera les identifiants de l’utilisateur.

Voici un exemple de charge utile transmise par un webhook pertinent lorsqu’un signal de sécurité est généré par Datadog :

webhook-payload.json

{

"SECURITY_RULE_NAME": "Autorisations de carte bancaire frauduleuse",

"SECURITY_SIGNAL_ID": "efgh5678",

"SECURITY_SIGNAL_ATTRIBUTES": {

"usr": {

"id": "john.doe@your_domain.com"

},

"evt": {

"name": "credit_card_authorization",

"outcome": "fail"

},

"network": {

"client": {

"ip": [

"1.2.3.4"

]

}

}

}

}Datadog génère un signal de sécurité qui détaille l’attaque ainsi que les informations de l’utilisateur suspect, comme son adresse IP et son ID. La charge utile du webhook envoie des instructions de correction à un service afin qu’il désactive les identifiants de l’utilisateur.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: