- Principales informations

- Getting Started

- Datadog

- Site Datadog

- DevSecOps

- Serverless for AWS Lambda

- Agent

- Intégrations

- Conteneurs

- Dashboards

- Monitors

- Logs

- Tracing

- Profileur

- Tags

- API

- Service Catalog

- Session Replay

- Continuous Testing

- Surveillance Synthetic

- Incident Management

- Database Monitoring

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Code Analysis

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- OpenTelemetry

- Développeurs

- Authorization

- DogStatsD

- Checks custom

- Intégrations

- Create an Agent-based Integration

- Create an API Integration

- Create a Log Pipeline

- Integration Assets Reference

- Build a Marketplace Offering

- Create a Tile

- Create an Integration Dashboard

- Create a Recommended Monitor

- Create a Cloud SIEM Detection Rule

- OAuth for Integrations

- Install Agent Integration Developer Tool

- Checks de service

- IDE Plugins

- Communauté

- Guides

- Administrator's Guide

- API

- Application mobile

- CoScreen

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Alertes

- Infrastructure

- Métriques

- Watchdog

- Bits AI

- Service Catalog

- API Catalog

- Error Tracking

- Service Management

- Infrastructure

- Universal Service Monitoring

- Conteneurs

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Digital Experience

- RUM et Session Replay

- Product Analytics

- Surveillance Synthetic

- Continuous Testing

- Software Delivery

- CI Visibility

- CD Visibility

- Test Visibility

- Exécuteur de tests intelligent

- Code Analysis

- Quality Gates

- DORA Metrics

- Securité

- Security Overview

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- Administration

Amazon ECS sur EC2

Vous voulez déployer l'Agent Datadog conteneurisé sur votre cluster ECS ? Consultez la documentation de l'Agent pour Amazon ECS.

Présentation

Amazon ECS sur EC2 est un service d’orchestration de conteneurs hautement évolutif et à hautes performances pour les conteneurs Docker s’exécutant sur des instances EC2.

Recueillez des métriques ECS automatiquement à partir de CloudWatch grâce à l’intégration Datadog/Amazon ECS. Enrichissez ces métriques en utilisant l’API ECS pour récupérer les événements et les tags ECS, ainsi que le statut des instances, tâches et services de conteneur.

Configuration

Installation

Si vous ne l’avez pas déjà fait, configurez d’abord l’intégration Amazon Web Services.

Collecte de métriques

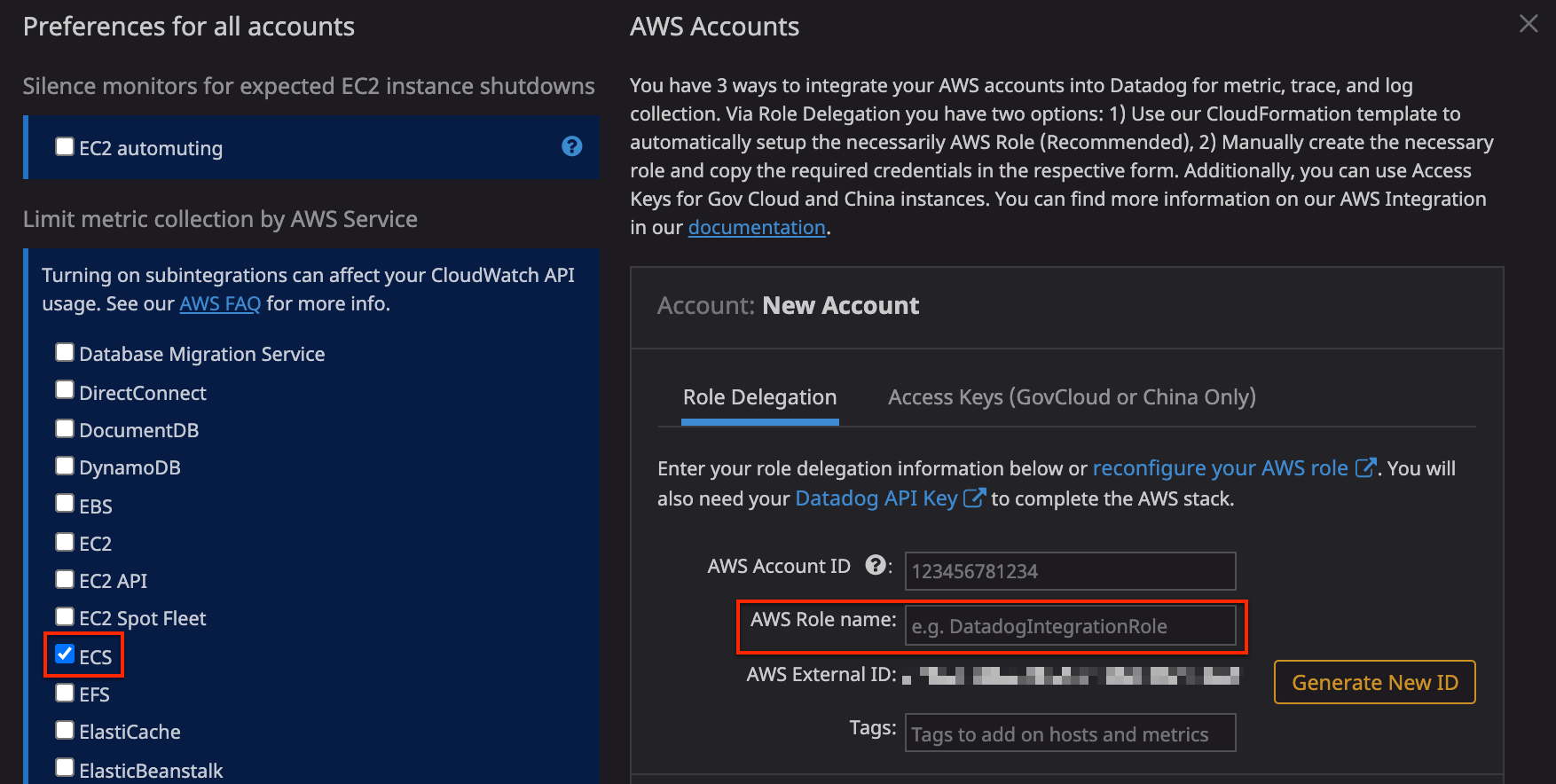

Suivez les instructions de configuration de la délégation de rôles pour l’intégration AWS.

Dans le carré AWS, ajoutez le nom du rôle IAM et cochez la case ECS sous Limit metric collection.

Lorsque la collecte de métriques est activée, un dashboard prêt à l’emploi fournissant des informations détaillées au sujet de vos métriques ECS est disponible pour cette intégration. Consultez Surveiller ECS avec Datadog pour en savoir plus.

Données collectées

Métriques

See metric-spec.json for a list of metrics provided by this integration.

Each of the metrics retrieved from AWS is assigned the same tags that appear in the AWS console, including but not limited to hostname, security-groups, and more.

Note: Metrics prefixed with ecs.containerinsights.* can be collected by enabling Collect custom metrics under the Metric Collection tab of the AWS Integration page.

Chacune des métriques récupérées à partir d’AWS se voit assigner les mêmes tags que ceux qui apparaissent dans la console AWS, y compris, mais sans s’y limiter, le hostname et les groupes de sécurité.

Remarque : les métriques commençant par ecs.containerinsights.* proviennent de l’agent CloudWatch d’AWS.

Événements

Pour réduire les données parasites, l’intégration Amazon ECS est automatiquement configurée de façon à autoriser uniquement les événements qui contiennent les termes suivants : drain, error, fail, insufficient memory, pending, reboot et terminate. Vous trouverez ci-dessous des exemples d’événements :

Pour supprimer la liste d’inclusion et recevoir tous les événements générés par votre intégration Datadog/Amazon ECS, contactez l’assistance Datadog.

Checks de service

aws.ecs.agent_connected

Whether the ECS Agent is connected.

Statuses: ok, critical

Dépannage

Besoin d’aide ? Contactez l’assistance Datadog.