- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

Se connecter à Datadog via Google Cloud Private Service Connect

Ce produit n'est pas pris en charge par le site Datadog que vous avez sélectionné. ().

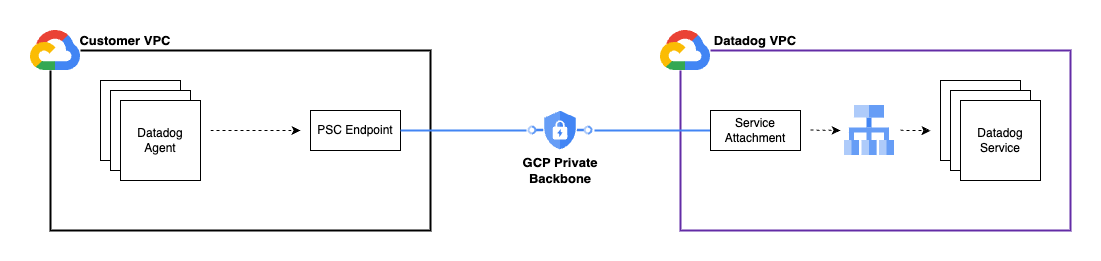

Google Cloud Private Service Connect (PSC) vous permet d’envoyer des données de télémétrie à Datadog sans utiliser l’Internet public.

Datadog expose certains de ses services d’ingestion de données dans Google Cloud en tant que services publiés Private Service Connect, comme indiqué dans le tableau des services publiés.

Vous pouvez configurer un endpoint PSC pour exposer une adresse IP privée pour chaque service d’ingestion Datadog. Cette adresse IP achemine le trafic vers le backend Datadog. Vous pouvez ensuite configurer une zone DNS privée Google Cloud pour remplacer les noms DNS correspondant aux produits pour chaque endpoint consommé.

Configuration

Connecter un endpoint

Dans votre console Google Cloud, accédez à Network services > Private Service Connect.

Accédez à la section Endpoints. Cliquez sur Connect endpoint.

- Sous Target, sélectionnez Published service.

- Pour Target service, saisissez le nom de cible PSC qui correspond au service d’ingestion Datadog que vous souhaitez utiliser. Vous pouvez trouver votre nom de cible PSC dans le tableau des services publiés.

- Pour Endpoint name, saisissez un identifiant unique à utiliser pour cet endpoint. Vous pouvez utiliser

datadog-<SERVICE>. Par exemple :datadog-api. - Pour Network et Subnetwork, choisissez le réseau et le sous-réseau où vous souhaitez publier votre endpoint.

- Pour IP address, cliquez sur le menu déroulant et sélectionnez Create IP address pour créer une adresse IP interne à partir de votre sous-réseau dédiée à l’endpoint. Sélectionnez cette adresse IP.

- Cochez Enable global access si vous prévoyez de connecter l’endpoint à des machines virtuelles en dehors de la région

us-central1.

Remarque : Datadog expose des endpoints de producteur PSC depuis la région

us-central1. Ces endpoints prennent en charge l’accès global, permettant aux services de se connecter depuis n’importe quelle région. Cependant, la règle de transfert doit être créée dans la régionus-central1.Cliquez sur Add endpoint. Vérifiez que votre statut est Accepted. Notez l’adresse IP, car elle est utilisée dans la section suivante.

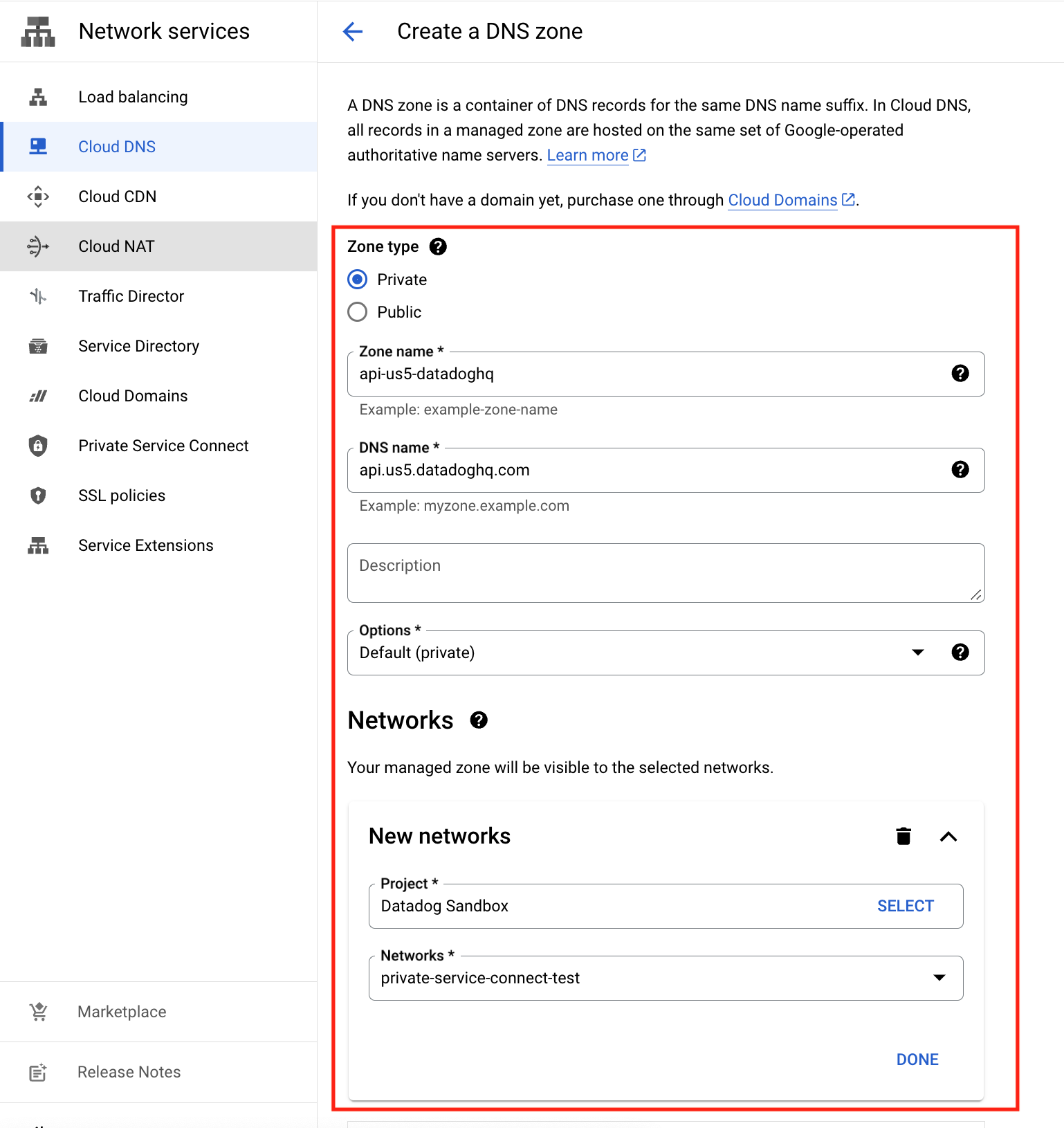

Créer une zone DNS

Dans votre console Google Cloud, accédez à Network services > Cloud DNS.

Cliquez sur Create zone.

- Sous Zone type, sélectionnez Private.

- Pour Zone name, saisissez un nom descriptif pour votre zone.

- Pour DNS name, saisissez le nom DNS privé qui correspond au service d’ingestion Datadog que vous souhaitez utiliser. Vous pouvez trouver votre nom DNS dans le tableau des services publiés.

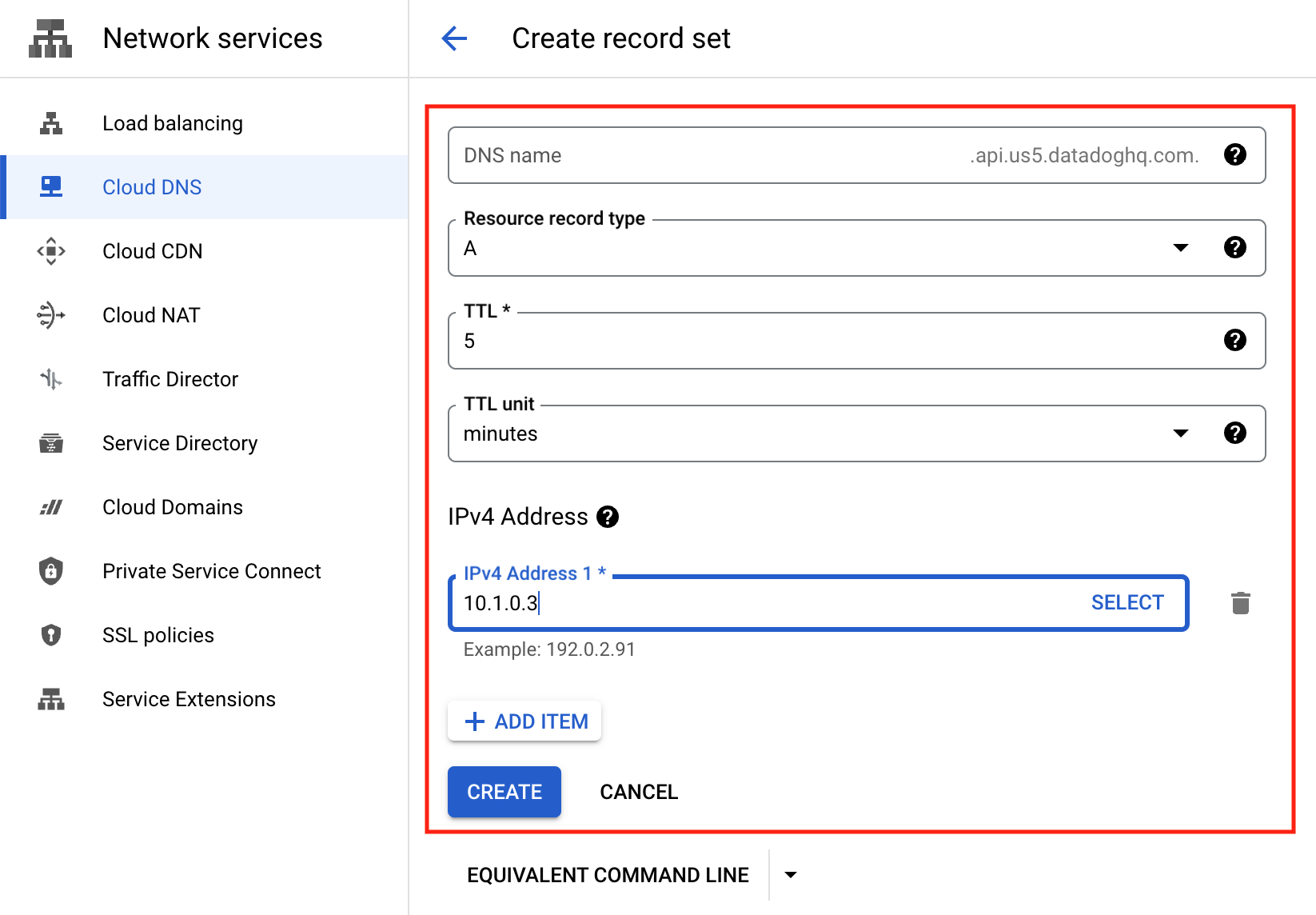

Ensuite, créez un enregistrement

Aqui pointe vers l’IP de l’endpoint. Sur la page Zone details de la zone que vous avez créée, cliquez sur Add record set.- Pour DNS name, laissez le champ non modifié.

- Pour Resource record type, sélectionnez

A. - Sous IPv4 Address, saisissez l’adresse IP qui a été affichée à la fin de la section précédente.

Étapes supplémentaires requises pour les métriques et les traces

Il existe deux services d’ingestion Datadog qui sont des sous-domaines du domaine (agent.). Pour cette raison, la zone hébergée privée est légèrement différente des autres ingestions.

Créez une zone privée pour (agent.), comme indiqué dans la section Créer une zone DNS. Ajoutez ensuite les trois enregistrements ci-dessous.

| Nom DNS | Type d’enregistrement de la ressource | Adresse IPv4 |

|---|---|---|

(apex) | A | Adresse IP pour votre endpoint de métriques |

* | A | Adresse IP pour votre endpoint de métriques |

trace | A | Adresse IP pour votre endpoint de traces |

Remarque : cette zone nécessite un enregistrement générique (*) qui pointe vers l’adresse IP de votre endpoint de métriques. Cela est dû au fait que les Agents Datadog soumettent des données de télémétrie en utilisant un endpoint versionné sous la forme (<version>-app.agent.).

Validation

Pour vérifier votre configuration, connectez-vous en SSH à l’un de vos nœuds locaux et exécutez une commande dig similaire à la suivante :

Vérifier que le générique est acheminé vers l’endpoint de métriques

> dig +noall +answer 7-49-0-app.agent.us5.datadoghq.com

La réponse ressemble à :

7-49-0-app.agent.us5.datadoghq.com. 300 IN A 10.1.0.4

Vérifier que le sous-domaine trace est acheminé vers l’endpoint de traces

> dig +noall +answer trace.agent.us5.datadoghq.com

La réponse ressemble à :

trace.agent.us5.datadoghq.com. 300 IN A 10.1.0.9

Assurez-vous que l’adresse IP dans la réponse correspond à celle associée à votre cible PSC.

Services publiés

| Service d’ingestion Datadog | Nom de cible PSC | Nom du DNS privé |

|---|---|---|

| Logs (Agent) | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-logs-agent-intake-psc | agent-http-intake.logs.us5.datadoghq.com |

| Logs (ingestion HTTP utilisateur) | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-logs-intake-psc | http-intake.logs.us5.datadoghq.com |

| API | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-api-psc | api.us5.datadoghq.com |

| Métriques | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-metrics-agent-psc | agent.us5.datadoghq.com |

| Conteneurs | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-orchestrator-psc | orchestrator.us5.datadoghq.com |

| Processus | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-process-psc | process.us5.datadoghq.com |

| Profiling | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-logs-http-profile-psc | intake.profile.us5.datadoghq.com |

| Traces | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-trace-edge-psc | agent.us5.datadoghq.com |

| Database Monitoring | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-dbm-metrics-psc | dbm-metrics-intake.us5.datadoghq.com |

| Configuration à distance | projects/datadog-prod-us5/regions/us-central1/serviceAttachments/nlb-fleet-psc | config.us5.datadoghq.com |

Private Service Connect (PSC) vous permet d’envoyer des données de télémétrie à Datadog sans utiliser l’Internet public.

Datadog expose certains de ses services d’ingestion de données dans Google Cloud Platform en tant que services publiés PSC, comme indiqué dans le tableau des services publiés.

Vous pouvez configurer un endpoint PSC pour exposer une adresse IP privée pour chaque service d’ingestion Datadog. Cette adresse IP achemine le trafic vers le backend Datadog. Vous pouvez ensuite configurer une zone DNS privée Google Cloud pour remplacer les noms DNS correspondant aux produits pour chaque endpoint consommé.

Configuration

Connecter un endpoint

Dans votre console GCP, accédez à Network services > Private Service Connect.

Accédez à la section Endpoints. Cliquez sur Connect endpoint.

- Sous Target, sélectionnez Published service.

- Pour Target service, saisissez le nom de cible PSC qui correspond au service d’ingestion Datadog que vous souhaitez utiliser. Vous pouvez trouver votre nom de cible PSC dans le tableau des services publiés.

- Pour Endpoint name, saisissez un identifiant unique à utiliser pour cet endpoint. Vous pouvez utiliser

datadog-<SERVICE>. Par exemple :datadog-metrics. - Pour Network et Subnetwork, choisissez le réseau et le sous-réseau où vous souhaitez publier votre endpoint.

- Pour IP address, cliquez sur le menu déroulant et sélectionnez Create IP address pour créer une adresse IP interne à partir de votre sous-réseau dédiée à l’endpoint. Sélectionnez cette adresse IP.

- Cochez Enable global access si vous prévoyez de connecter l’endpoint à des machines virtuelles en dehors de la région

europe-west3.

Remarque : Datadog expose des endpoints de producteur PSC depuis la région

europe-west3. Ces endpoints prennent en charge l’accès global, permettant aux services de se connecter depuis n’importe quelle région. Cependant, la règle de transfert doit être créée dans la régioneurope-west3.Cliquez sur Add endpoint. Vérifiez que votre statut est Accepted. Notez l’adresse IP, car elle est utilisée dans la section suivante.

Créer une zone DNS

Dans votre console Google Cloud, accédez à Network services > Cloud DNS.

Cliquez sur Create zone.

- Sous Zone type, sélectionnez Private.

- Pour Zone name, saisissez un nom descriptif pour votre zone.

- Pour DNS name, saisissez le nom DNS privé qui correspond au service d’ingestion Datadog que vous souhaitez utiliser. Vous pouvez trouver votre nom DNS dans le tableau des services publiés.

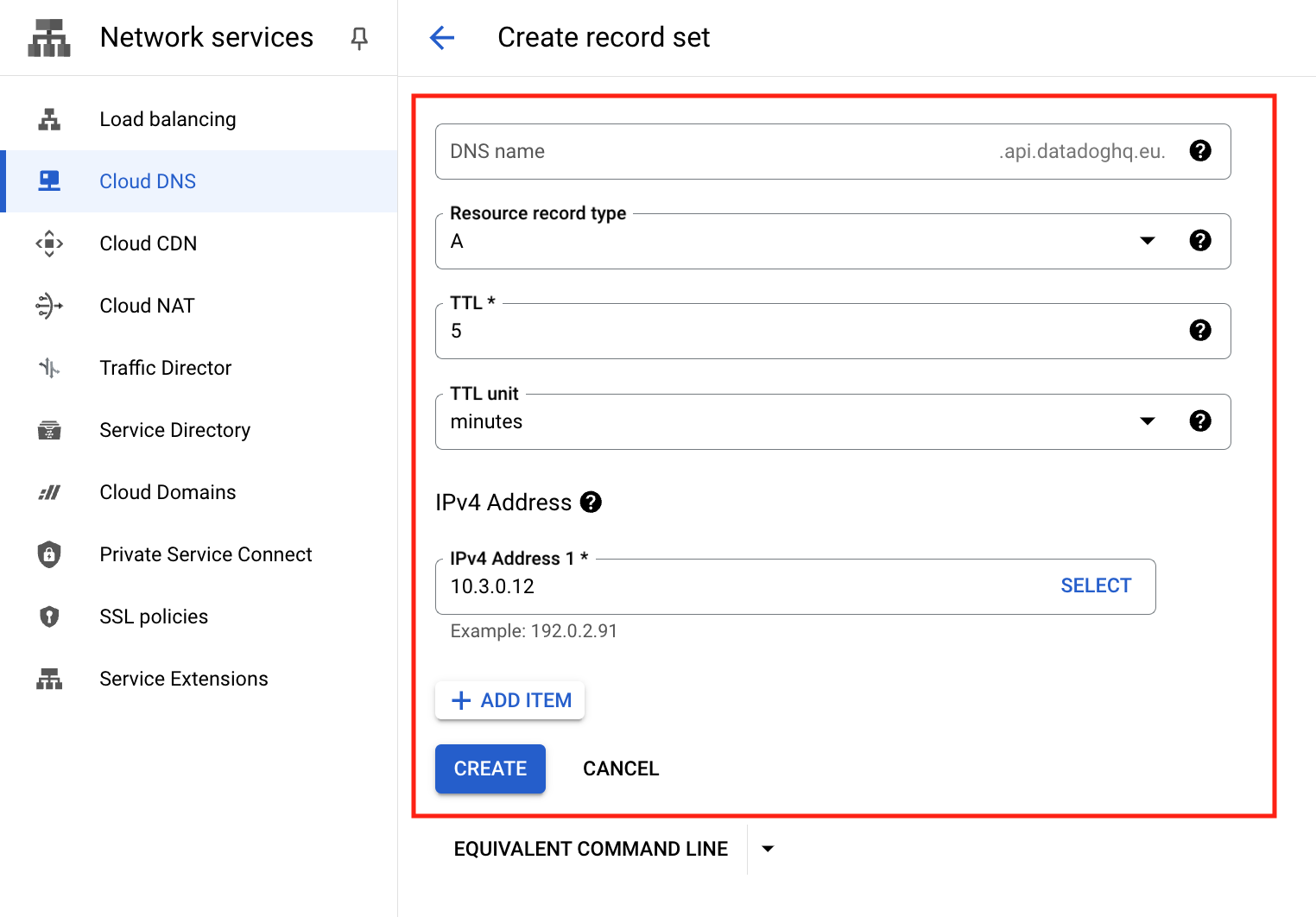

Ensuite, créez un enregistrement

Aqui pointe vers l’IP de l’endpoint. Sur la page Zone details de la zone que vous avez créée, cliquez sur Add record set.- Pour DNS name, laissez le champ non modifié.

- Pour Resource record type, sélectionnez

A. - Sous IPv4 Address, saisissez l’adresse IP qui a été affichée à la fin de la section précédente.

Étapes supplémentaires requises pour les métriques et les traces

Il existe deux services d’ingestion Datadog qui sont des sous-domaines du domaine (agent.). Pour cette raison, la zone hébergée privée est légèrement différente des autres ingestions.

Créez une zone privée pour (agent.), comme indiqué dans la section Créer une zone DNS. Ajoutez ensuite les trois enregistrements ci-dessous.

| Nom DNS | Type d’enregistrement de ressource | Adresse IPv4 |

|---|---|---|

(apex) | A | Adresse IP pour votre endpoint de métriques |

* | A | Adresse IP pour votre endpoint de métriques |

trace | A | Adresse IP pour votre endpoint de traces |

Remarque : cette zone nécessite un enregistrement générique (*) qui pointe vers l’adresse IP de votre endpoint de métriques. Cela est dû au fait que les Agents Datadog soumettent des données de télémétrie en utilisant un endpoint versionné sous la forme (<version>-app.agent.).

Validation

Pour vérifier votre configuration, connectez-vous en SSH à l’un de vos nœuds locaux et exécutez une commande dig similaire à la suivante :

Vérifier que le générique est acheminé vers l’endpoint de métriques

> dig +noall +answer 7-49-0-app.agent.datadoghq.eu

La réponse ressemble à :

7-49-0-app.agent.datadoghq.eu. 300 IN A 10.1.0.4

Vérifier que le sous-domaine trace est acheminé vers l’endpoint de traces

> dig +noall +answer trace.agent.datadoghq.eu

La réponse ressemble à :

trace.agent.datadoghq.eu. 300 IN A 10.1.0.9

Assurez-vous que l’adresse IP dans la réponse correspond à celle associée à votre cible PSC.

Services publiés

| Service d’ingestion Datadog | Nom de cible PSC | Nom du DNS privé |

|---|---|---|

| Logs (Agent) | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-logs-agent-intake-psc | agent-http-intake.logs.datadoghq.eu |

| Logs (ingestion HTTP utilisateur) | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-logs-intake-psc | http-intake.logs.datadoghq.eu |

| API | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-api-psc | api.datadoghq.eu |

| Métriques | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-metrics-agent-psc | agent.datadoghq.eu |

| Conteneurs | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-orchestrator-psc | orchestrator.datadoghq.eu |

| Processus | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-process-psc | process.datadoghq.eu |

| Profiling | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-logs-http-profile-psc | intake.profile.datadoghq.eu |

| Traces | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-trace-edge-psc | agent.datadoghq.eu |

| Database Monitoring | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-dbm-metrics-psc | dbm-metrics-intake.datadoghq.eu |

| Configuration à distance | projects/datadog-prod/regions/europe-west3/serviceAttachments/nlb-fleet-psc | config.datadoghq.eu |

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: