- Principales informations

- Getting Started

- Agent

- API

- Tracing

- Conteneurs

- Dashboards

- Database Monitoring

- Datadog

- Site Datadog

- DevSecOps

- Incident Management

- Intégrations

- Internal Developer Portal

- Logs

- Monitors

- OpenTelemetry

- Profileur

- Session Replay

- Security

- Serverless for AWS Lambda

- Software Delivery

- Surveillance Synthetic

- Tags

- Workflow Automation

- Learning Center

- Support

- Glossary

- Standard Attributes

- Guides

- Agent

- Intégrations

- Développeurs

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Application mobile

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- In The App

- Dashboards

- Notebooks

- DDSQL Editor

- Reference Tables

- Sheets

- Alertes

- Watchdog

- Métriques

- Bits AI

- Internal Developer Portal

- Error Tracking

- Change Tracking

- Service Management

- Actions & Remediations

- Infrastructure

- Cloudcraft

- Resource Catalog

- Universal Service Monitoring

- Hosts

- Conteneurs

- Processes

- Sans serveur

- Surveillance réseau

- Cloud Cost

- Application Performance

- APM

- Termes et concepts de l'APM

- Sending Traces to Datadog

- APM Metrics Collection

- Trace Pipeline Configuration

- Connect Traces with Other Telemetry

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilité des services

- Endpoint Observability

- Dynamic Instrumentation

- Live Debugger

- Suivi des erreurs

- Sécurité des données

- Guides

- Dépannage

- Profileur en continu

- Database Monitoring

- Agent Integration Overhead

- Setup Architectures

- Configuration de Postgres

- Configuration de MySQL

- Configuration de SQL Server

- Setting Up Oracle

- Setting Up Amazon DocumentDB

- Setting Up MongoDB

- Connecting DBM and Traces

- Données collectées

- Exploring Database Hosts

- Explorer les métriques de requête

- Explorer des échantillons de requêtes

- Exploring Database Schemas

- Exploring Recommendations

- Dépannage

- Guides

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Digital Experience

- RUM et Session Replay

- Surveillance Synthetic

- Continuous Testing

- Product Analytics

- Software Delivery

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Code Coverage

- Quality Gates

- DORA Metrics

- Feature Flags

- Securité

- Security Overview

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- AI Observability

- Log Management

- Pipelines d'observabilité

- Log Management

- CloudPrem

- Administration

Conformité FIPS Datadog

Ce produit n'est pas pris en charge par le site Datadog que vous avez sélectionné. ().

Présentation

L’Agent FIPS est une version de l’Agent Datadog qui prend en charge nativement la conformité aux Federal Information Processing Standards (FIPS). La conformité de l’Agent FIPS repose sur son utilisation du module cryptographique - Certificat #4282 validé FIPS 140-2. Consultez la politique de sécurité associée pour obtenir des informations sur les environnements d’exploitation validés et les restrictions.

L’Agent FIPS inclut également une prise en charge limitée des intégrations qui doivent collecter des données d’observabilité externes au host.

Il vous incombe de garantir la conformité de l’environnement d’exploitation avec la politique de sécurité et les directives FIPS plus larges.

Plateformes prises en charge et limitations

Plateformes prises en charge :

| Bare metal et VM | RHEL >= 7 Debian >= 8 Ubuntu >= 14.04 SUSE >= 12 Windows Server >= 2016 Windows >= 10 |

| Cloud et conteneurs | Amazon ECS AWS EKS (Helm) Docker |

Produits pris en charge (Agent 7.65.0 et versions ultérieures) :

- Métriques

- Logs

- Les traces APM

- Profils APM

- Processus

- Orchestrator Explorer

- Runtime Security

- Surveillance sans serveur

L’Agent FIPS Datadog ne prend pas en charge les éléments suivants :

- Communication entre l’Agent de cluster et les Agents de nœuds

- Communication sortante vers autre chose que GovCloud

- Collecteur DDOT Datadog

Directives de conformité

Cette liste n'est pas exhaustive. Ces exigences constituent uniquement une base de référence. Il vous incombe d'évaluer votre environnement et de mettre en œuvre tous les contrôles supplémentaires nécessaires pour atteindre la pleine conformité FIPS.

Les contrôles de base suivants s'appliquent à chaque plateforme. Votre système peut nécessiter des contrôles supplémentaires :- Un host Linux non conteneurisé.

- Votre OS Linux doit être en mode conforme FIPS. Consultez la documentation de votre fournisseur d’OS pour connaître les étapes requises pour satisfaire cette exigence.

- Stockage conforme FIPS supportant le système de fichiers du host.

- Un host Windows non conteneurisé.

- Windows doit être en mode conforme FIPS.

- Stockage conforme FIPS supportant le système de fichiers du host.

- Utilisez une région conforme FIPS (par exemple, AWS GovCloud)

- Utilisez une région conforme FIPS (par exemple, AWS GovCloud)

- Configurez les services de calcul AWS (EC2 ou Fargate) en mode FIPS

- Utilisez un stockage conforme FIPS pour vos tâches ECS

- Utilisez une région conforme FIPS (par exemple, AWS GovCloud)

- Configurez les nœuds worker EKS en mode FIPS

- Utilisez un stockage conforme FIPS pour vos nœuds worker EKS

En plus des exigences du système d’exploitation (OS) ci-dessus :

- Vous devez avoir accès à un environnement Datadog conforme FIPS (US1-FED).

- La version de l’Agent doit être 7.65.0 et versions ultérieures pour accéder à l’Agent FIPS

Installation

Installez l’Agent avec la prise en charge FIPS.

Remarque : la prise en charge FIPS n’est disponible que sur les versions 7.65.0 et ultérieures de l’Agent :

Si vous utilisez le script d’installation de l’Agent, spécifiez la variable d’environnement

DD_AGENT_FLAVOR="datadog-fips-agent"dans votre commande d’installation. Par exemple :DD_SITE="ddog-gov.com" DD_API_KEY="MY_API_KEY" DD_AGENT_FLAVOR="datadog-fips-agent" ... bash -c "$(curl -L https://s3.amazonaws.com/dd-agent/scripts/install_script_agent7.sh)"Si vous installez avec un package, suivez les instructions pour installer le dernier package

datadog-fips-agentdisponible pour votre plateforme.Ajoutez

GOFIPS=1à vos variables d’environnement Datadog, rechargez toutes les unités de service et redémarrez le service de l’Agent Datadog (datadog-agent.service). Par exemple, si votre host utilise systemd :echo "GOFIPS=1" | sudo tee -a /etc/datadog-agent/environment systemctl daemon-reload systemctl restart 'datadog-agent*'

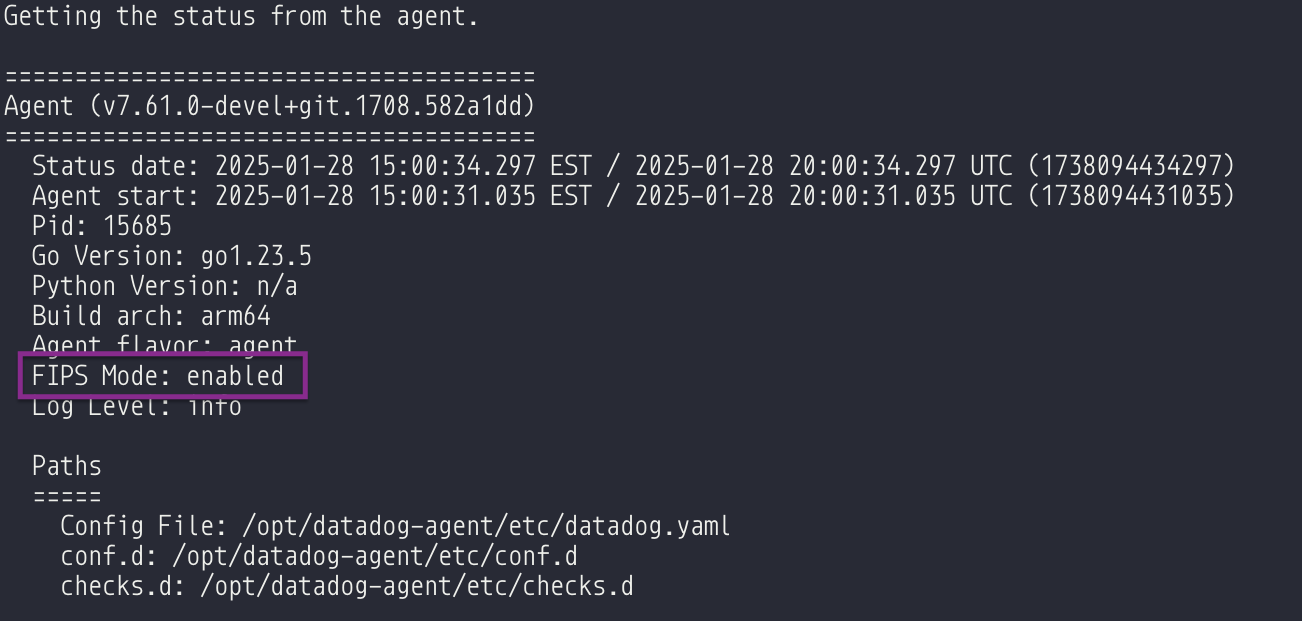

Exécutez la commande

datadog-agent statuset assurez-vous de voirFIPS Mode: enableddans la sortie du statut.

Suivez les instructions Windows pour désinstaller tout Agent Datadog existant sur la machine.

Exécutez la commande ci-dessous pour installer l’Agent FIPS, en remplaçant

DATADOG_API_KEYpar votre clé API :Remarque : la prise en charge FIPS n’est disponible que sur les versions 7.65.0 et ultérieures de l’Agent :

$p = Start-Process -Wait -PassThru msiexec -ArgumentList '/qn /i https://windows-agent.datadoghq.com/datadog-fips-agent-7-latest.amd64.msi /log C:\Windows\SystemTemp\install-datadog.log APIKEY="<DATADOG_API_KEY>" SITE="ddog-gov.com"'

if ($p.ExitCode -ne 0) {

Write-Host "msiexec a échoué avec le code de sortie $($p.ExitCode) veuillez vérifier les logs à C:\Windows\SystemTemp\install-datadog.log" -ForegroundColor Red

}Exécutez la commande

datadog-agent statuset assurez-vous de voirFIPS Mode: enableddans la sortie du statut.& "$env:ProgramFiles\Datadog\Datadog Agent\bin\agent.exe" status

Remarque : le nom du programme pour l’Agent FIPS dans Ajout/Suppression de programmes est « Datadog FIPS Agent ».

Pour la conformité FIPS AWS Lambda, suivez les instructions de la documentation Conformité FIPS AWS Lambda.

Lorsque vous suivez les instructions d’installation ECS, assurez-vous d’utiliser ces valeurs de configuration spécifiques à FIPS pour votre définition de tâche :

- Définissez

imagedans l’objetcontainerDefinitionssurpublic.ecr.aws/datadog/agent:7-fips - Définissez la variable d’environnement

DD_SITEsurddog-gov.com

Lorsque vous suivez les instructions d’installation de l’Agent Datadog sur Kubernetes, assurez-vous d’inclure ces valeurs de configuration spécifiques à FIPS dans le fichier datadog-agent.yaml en fonction de votre méthode d’installation choisie :

Pour l’opérateur Datadog :

spec:

global:

site: "ddog-gov.com"

useFIPSAgent: true

Pour la chart Helm Datadog :

datadog:

site: "ddog-gov.com"

useFIPSAgent: true

Sécurité et durcissement

Vous, le client Datadog, êtes responsable de la sécurité et du durcissement du host.

Considérations de sécurité :

- Bien que les images Datadog fournies soient construites en tenant compte de la sécurité, elles n’ont pas été évaluées par rapport aux recommandations du benchmark CIS ou aux normes DISA STIG.

- Si vous reconstruisez, reconfigurez ou modifiez l’Agent FIPS Datadog pour l’adapter à vos besoins de déploiement ou de test, vous pourriez vous retrouver avec une configuration techniquement fonctionnelle, mais Datadog ne peut pas garantir la conformité FIPS si l’Agent FIPS Datadog n’est pas utilisé exactement comme expliqué dans la documentation.

- Si vous n’avez pas suivi les étapes d’installation répertoriées ci-dessus exactement comme documenté, Datadog ne peut pas garantir la conformité FIPS.

- Certaines distributions Linux avec

urllib3 ≤ 1.26.20peuvent échouer au chiffrement FIPS en raison de bibliothèques non conformes. Vérifiez auprès de votre fournisseur Linux pour garantir la prise en charge du chiffrement conforme FIPS.

Pour aller plus loin

Documentation, liens et articles supplémentaires utiles: