- Esenciales

- Empezando

- Datadog

- Sitio web de Datadog

- DevSecOps

- Serverless para Lambda AWS

- Agent

- Integraciones

- Contenedores

- Dashboards

- Monitores

- Logs

- Rastreo de APM

- Generador de perfiles

- Etiquetas (tags)

- API

- Catálogo de servicios

- Session Replay

- Continuous Testing

- Monitorización Synthetic

- Gestión de incidencias

- Monitorización de bases de datos

- Cloud Security Management

- Cloud SIEM

- Application Security Management

- Workflow Automation

- CI Visibility

- Test Visibility

- Intelligent Test Runner

- Análisis de código

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Uso básico del Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Configuración remota

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- OpenTelemetry

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un cuadro

- Crear un dashboard de integración

- Crear un monitor recomendado

- Crear una regla de detección Cloud SIEM

- OAuth para integraciones

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- Administrator's Guide

- API

- Aplicación móvil de Datadog

- CoScreen

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Hojas

- Monitores y alertas

- Infraestructura

- Métricas

- Watchdog

- Bits AI

- Catálogo de servicios

- Catálogo de APIs

- Error Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Gestión de eventos

- Gestión de casos

- Workflow Automation

- App Builder

- Infraestructura

- Universal Service Monitoring

- Contenedores

- Serverless

- Monitorización de red

- Coste de la nube

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Observabilidad del servicio

- Instrumentación dinámica

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Experiencia digital

- Real User Monitoring

- Monitorización del navegador

- Configuración

- Configuración avanzada

- Datos recopilados

- Monitorización del rendimiento de páginas

- Monitorización de signos vitales de rendimiento

- Monitorización del rendimiento de recursos

- Recopilación de errores del navegador

- Rastrear las acciones de los usuarios

- Señales de frustración

- Error Tracking

- Solucionar problemas

- Monitorización de móviles y TV

- Plataforma

- Session Replay

- Exploración de datos de RUM

- Feature Flag Tracking

- Error Tracking

- Guías

- Seguridad de los datos

- Monitorización del navegador

- Análisis de productos

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Entrega de software

- CI Visibility

- CD Visibility

- Test Visibility

- Configuración

- Tests en contenedores

- Búsqueda y gestión

- Explorador

- Monitores

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Detección temprana de defectos

- Reintentos automáticos de tests

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Intelligent Test Runner

- Code Analysis

- Quality Gates

- Métricas de DORA

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Cloud Security Management

- Application Security Management

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Sensitive Data Scanner

- Ayuda

Próximos cambios en las reglas de notificación de seguridad

En este artículo se describen los próximos cambios en la configuración de las reglas de notificación. Aunque los cambios más significativos se aplican a Cloud Security Management (CSM), también afectan a Application Security Management y a Cloud SIEM.

Señala la obsolescencia de las configuraciones incorrectas de CSM

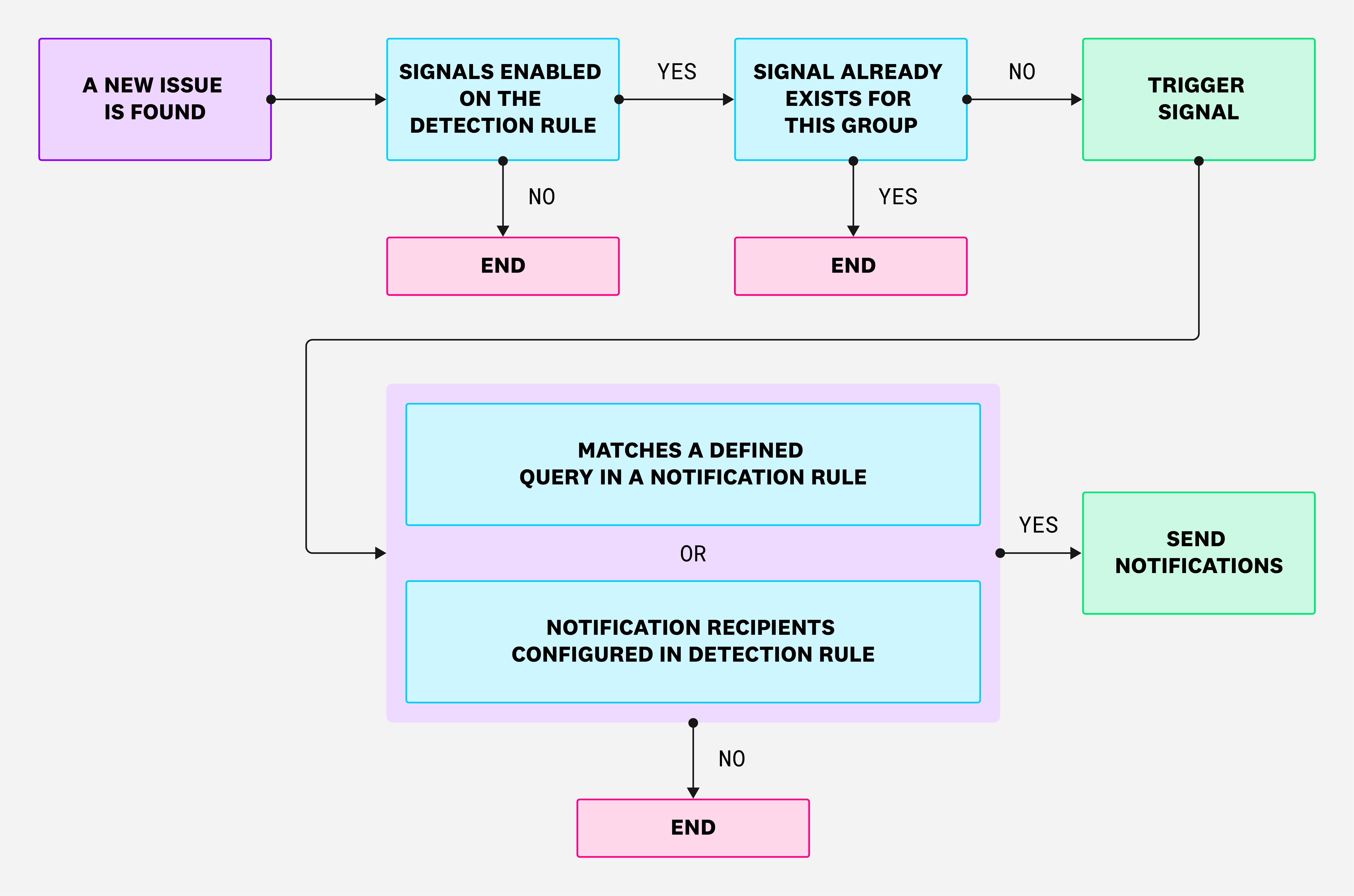

Actualmente, las notificaciones de configuraciones incorrectas de CSM sólo pueden configurarse para reglas de detección con señales activadas, como se muestra en el siguiente diagrama:

Flujo de trabajo actual:

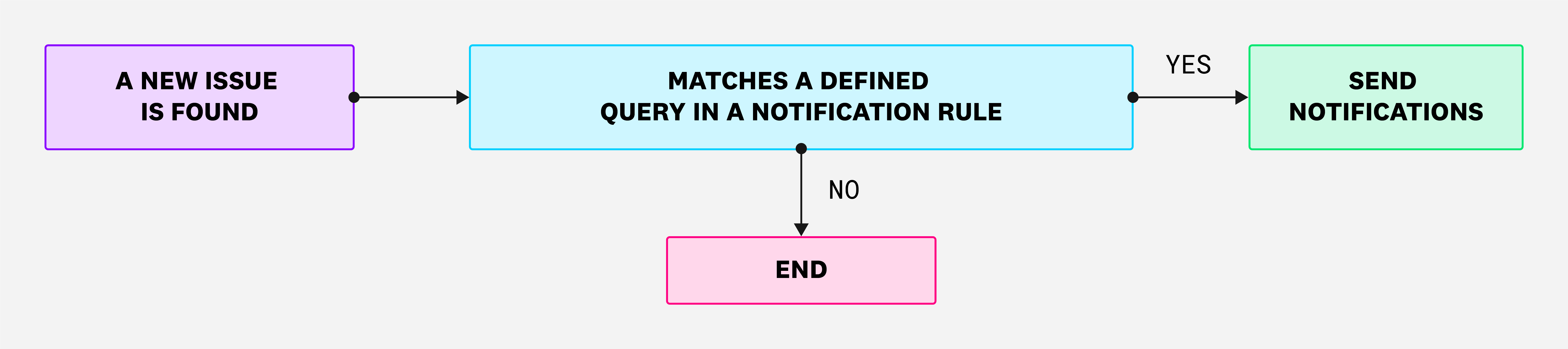

Como parte de los próximos cambios en las reglas de notificación, ya no es necesario habilitar señales para generar notificaciones. El nuevo flujo de trabajo se muestra en el siguiente diagrama:

Nuevo flujo de trabajo:

Este cambio tiene el siguiente impacto en cómo se generan notificaciones para los errores de configuración de CSM:

- Ahora podrás especificar la configuración incorrecta como tipo de origen al crear reglas de notificación.

- Ya no se generan señales para las configuraciones incorrectas de CSM. Esto también significa que las notificaciones ya no puede habilitarse para reglas de detección individuales.

Debido a este cambio en el comportamiento, es posible que notes un aumento en el número de notificaciones generadas. Si las condiciones definidas en una regla de notificación dan como resultado un número elevado de notificaciones, se muestra un mensaje de advertencia en el panel Vista previa de resultados coincidentes.

- La compatibilidad con las señales de configuraciones incorrectas de CSM dejará de estar disponible a finales de 2024. Las señales heredadas se conservarán durante 15 meses a partir de su fecha de activación (de forma gratuita).

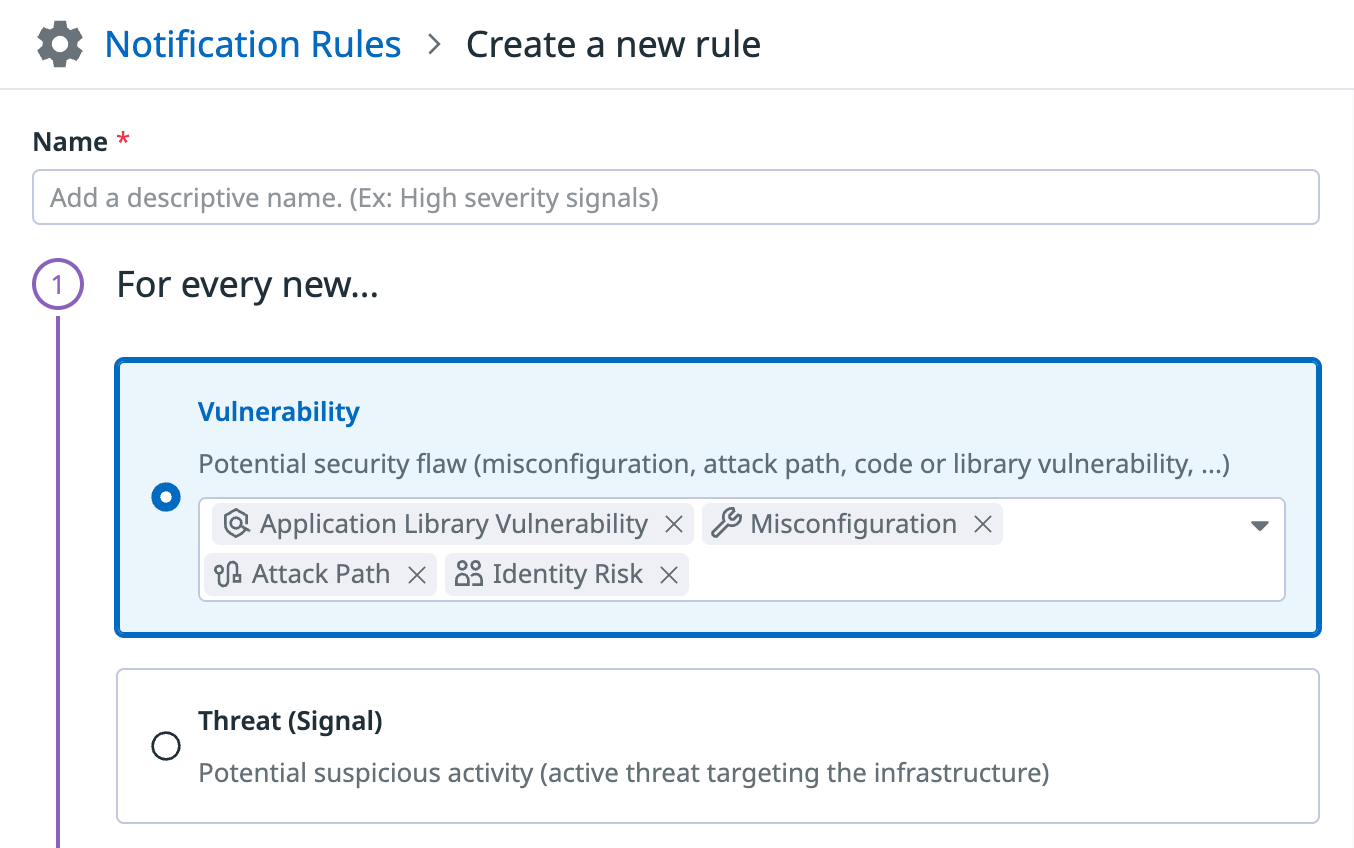

Selector de los tipos de fuentes de reglas de notificación

Al crear una regla de notificación, ahora se te pide que elijas entre dos tipos de fuentes diferentes: Vulnerabilidad o Amenaza (Señal).

- Una vulnerabilidad representa un posible fallo de seguridad en tu infraestructura.

- Una amenaza (señal) representa una actividad sospechosa que supone una amenaza activa contra tu infraestructura.

Cambios adicionales

- Ahora, las reglas de notificación pueden configurarse para riesgos de identidad y rutas de ataque.

- Las notificaciones de configuraciones incorrectas de CSM contienen ahora los metadatos completos del hallazgo. Anteriormente, las notificaciones sólo contenían metadatos de señales limitados.

- Las reglas de detección personalizadas de Terraform que utilizan el atributo de notificación heredado ya no serán compatibles.

Cómo migrar las notificaciones existentes

Notificaciones de reglas de detección

Para migrar notificaciones que están configurados para reglas de detección individuales:

En la página de reglas de configuración incorrectas, selecciona una regla de detección que tenga habilitadas las notificaciones.

En el banner que aparece en la sección Definir gravedad y notificaciones, haz clic en Update in 1-Click (Actualizar con un solo clic).

Aparece la página del editor de Reglas de notificación con los campos ya rellenados con la información de la regla.

Modifica los parámetros, si quieres.

Haz clic en Save and Activate (Guardar y activar).

Referencias adicionales

Más enlaces, artículos y documentación útiles: