- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

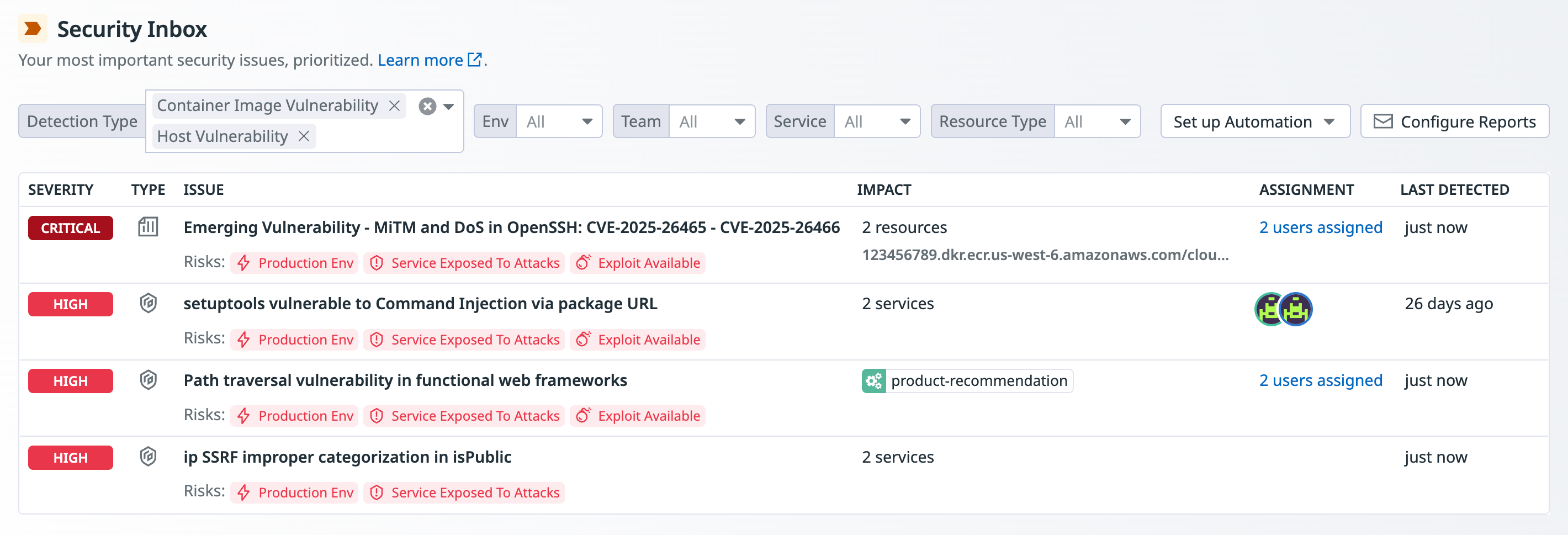

Buzón de seguridad

El Buzón de seguridad proporciona una lista consolidada y práctica de tus hallazgos de seguridad más importantes. Contextualiza y correlaciona automáticamente la información de los productos de seguridad de Datadog sobre vulnerabilidades, señales, configuraciones incorrectas y riesgos de identidad en una vista unificada y priorizada de las medidas que debes tomar para reforzar tu entorno.

Tipos de hallazgos del Buzón de seguridad

Las incidencias que aparecen en Security Inbox se generan a partir de App and API Protection (AAP) y Cloud Security. Por defecto, incluyen los siguientes tipos de hallazgos:

- Un conjunto curado de errores de configuración para Cloud Security Misconfigurations, compilado por Datadog Security Research.

- Un conjunto curado de riesgos de identidad para Cloud Security Identity Risks, compilado por Datadog Security Research.

- Vulnerabilidades de la biblioteca de la aplicación para el Análisis de composición del software (SCA). Todas las vulnerabilidades elevadas y críticas de la biblioteca de la aplicación en servicios de producción bajo ataque aparecen en el buzón.

- Vulnerabilidades del código de la aplicación para Vulnerabilidades de seguridad del código. Todas las vulnerabilidades elevadas y críticas del código de la aplicación aparecen en el buzón.

- Vulnerabilidades emergentes, que son vulnerabilidades de infraestructura que han tenido CVEs publicados en los últimos 30 días y que tienen una puntuación de gravedad de Datadog Crítica, o que el equipo de Datadog Security Research ha publicado. Cuando Datadog califica una vulnerabilidad como Crítica, significa que se trata de una vulnerabilidad crítica explotable que afecta a un recurso de producción orientado a Internet.

- Rutas de ataque. Una ruta de ataque resume una serie de interconexiones entre configuraciones incorrectas, imágenes de contenedores, hosts y vulnerabilidades de aplicaciones que los actores maliciosos podrían aprovechar para obtener acceso no autorizado, escalar privilegios o comprometer datos confidenciales en tu entorno de nube. Todas las rutas de ataque aparecen por defecto en el Buzón de seguridad.

El Buzón de seguridad también tiene en cuenta los siguientes riesgos detectados a la hora de determinar qué hallazgos aparecen en el Buzón de seguridad:

- Accesibilidad pública: Los recursos expuestos públicamente conllevan un riesgo elevado, especialmente si contienen vulnerabilidades o configuraciones incorrectas. Para obtener más información, consulta Cómo determina Datadog si los recursos son de acceso público.

- Acceso privilegiado: Los recursos con acceso privilegiado conllevan un riesgo elevado, ya que conceden permisos elevados que pueden ampliar la superficie de ataque.

- Bajo ataque: Los recursos que registran una actividad de seguridad sospechosa conllevan un riesgo elevado. Los recursos se marcan como “Bajo ataque” si se ha detectado una señal de seguridad en el recurso en los últimos 15 días.

- Exploit disponible: Las vulnerabilidades con exploits públicos disponibles conllevan un riesgo elevado. La disponibilidad de un exploit público se verifica con diferentes bases de datos de exploits, como cisa.gov, exploit-db.com y nvd.nist.gov.

- En producción: las vulnerabilidades en entornos de producción conllevan riesgos elevados. El entorno se calcula a partir de las etiquetas

envyenvironment.

Cómo funcionan las prioridades del Buzón de seguridad

El Buzón de seguridad clasifica los problemas teniendo en cuenta en primer lugar la gravedad de un hallazgo, seguido del número de riesgos correlacionados y, a continuación, el número de recursos y servicios afectados.

- Gravedad (Crítica, Alta, Media y Baja): La gravedad es determinada por el marco de puntuación de la seguridad de Datadog para las configuraciones incorrectas en la nube y los riesgos de identidad, y por CVSS 3.1, para las vulnerabilidades.

- Número de riesgos detectados: Cuando dos hallazgos tienen la misma gravedad, se da mayor prioridad al que tiene un mayor número de riesgos detectados.

- Número de recursos y servicios afectados: Si dos hallazgos comparten tanto la misma gravedad como el mismo número de riesgos detectados, se prioriza más el hallazgo que afecta a un mayor número de recursos y servicios.

Nota: El tipo de hallazgo, riesgo detectado o recurso afectado no influye en la priorización.

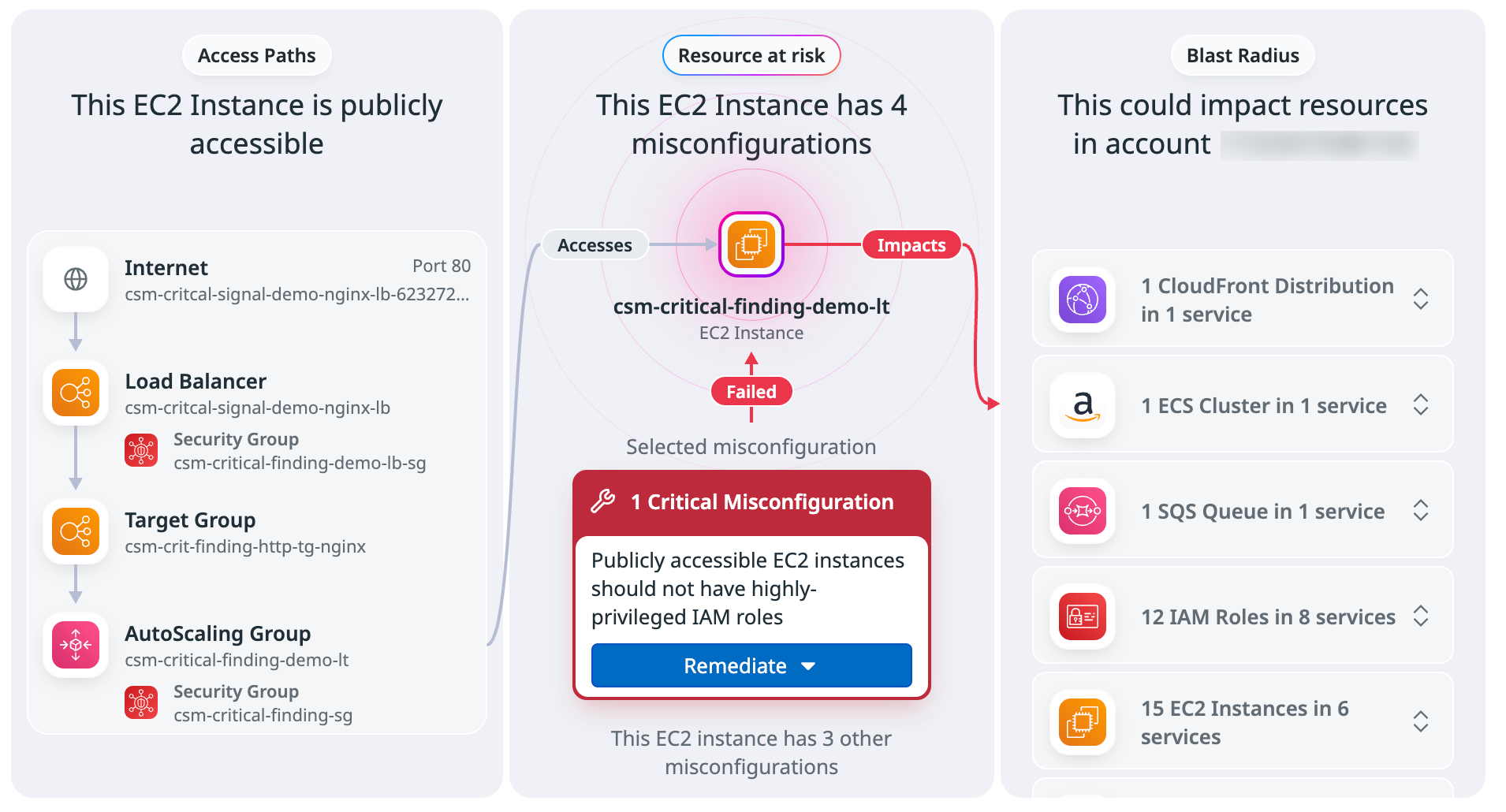

Utilizar el mapa contextual de seguridad para identificar y mitigar vulnerabilidades

El mapa de contexto de seguridad para Rutas de ataque proporciona una visión completa para ayudar a identificar y abordar posibles puntos de infracción. Mapea eficazmente los errores de configuración interconectados, las brechas de permisos y las vulnerabilidades que los atacantes podrían explotar.

Las características clave incluyen:

- Evaluación de riesgos: el mapa permite a los equipos de seguridad evaluar el impacto más amplio de las vulnerabilidades y los errores de configuración. Esto incluye evaluar si es necesario actualizar las políticas de seguridad, como las rutas de acceso y los permisos, y comprender las implicaciones de la exposición para el cumplimiento de la normativa, sobre todo cuando hay datos confidenciales en peligro dentro del radio de la explosión.

- Contexto accionable para una respuesta inmediata: el mapa incluye información sobre la propiedad del servicio y otros contextos relevantes, lo que permite a los equipos tomar decisiones informadas y en tiempo real. Los equipos pueden tomar acción directamente desde el mapa ejecutando flujos de trabajo integrados, compartiendo enlaces de problemas de seguridad y accediendo a la vista de recursos de la consola de AWS para una corrección eficiente, todo ello sin cambiar de herramienta.

Personaliza Security Inbox para resaltar los temas cruciales

Automation Pipelines te permite configurar reglas que personalizan tu Security Inbox, lo que te permite resaltar los problemas que son críticos para tu organización. Al configurar estas reglas automatizadas, puedes agilizar la gestión de las vulnerabilidades recién detectadas, mejorando los esfuerzos de triaje y corrección a escala. Aprovechando Automation Pipelines y las reglas de Añadir a Security Inbox, puedes optimizar tus operaciones de seguridad de las siguientes maneras:

- Resaltar los problemas que no se detectan por defecto: resalta los problemas que podrían pasar desapercibidos por las reglas de detección predeterminadas o personalizadas, garantizando que no se pase por alto ningún problema crítico.

- Reforzar el cumplimiento de la normativa y abordar los principales problemas de los sistemas: aborda los problemas que afectan al cumplimiento de la normativa o a sistemas empresariales importantes, independientemente de su gravedad.

- Priorizar los riesgos actuales: céntrate en las amenazas inmediatas, como los riesgos de identidad tras un incidente o las vulnerabilidades de todo el sector.

Para obtener más información, consulta Automation Pipelines y Añadir a reglas de Security Inbox.