- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Reglas de detección

Las reglas de detección definen una lógica condicional que se aplica a todas las configuraciones de logs y de la nube. Cuando al menos un caso definido en una regla coincide durante un periodo determinado, se genera una señal de seguridad. Puedes ver estas señales en el Explorador de señales.

Reglas de detección predefinidas

Datadog ofrece reglas de detección predefinidas para detectar técnicas de ataque y posibles errores de configuración. Cuando se publican nuevas reglas de detección, se importan automáticamente a tu cuenta, a tu biblioteca de App and API Protection y al Agent, según tu configuración.

Las reglas predefinidas están disponibles para los siguientes productos de seguridad:

- Cloud SIEM utiliza la detección de logs para analizar logs ingeridos en tiempo real.

- Cloud Security:

- Cloud Security Misconfigurations utiliza reglas de detección de configuración en la nube y configuración de infraestructura para analizar el estado de tu entorno en la nube.

- Cloud Security Identity Risks utiliza reglas de detección para detectar riesgos basados en IAM en tu infraestructura de nube.

- Workload Protection utiliza las reglas del Agent y de detección para monitorizar activamente y evaluar la actividad del sistema.

- App and API Protection (AAP) aprovecha Datadog APM, el Datadog Agent y las reglas de detección para detectar amenazas en el entorno de tu aplicación.

Mapa de MITRE ATT&CK

MITRE ATT&CK es un marco que ayuda a las organizaciones a comprender cómo actúan los ciberatacantes. Mapea lo siguiente:

- Táctica: el “por qué” de un ataque. Son los objetivos generales, como obtener acceso inicial, ejecutar código malicioso o robar datos.

- Técnicas: el “cómo” de un ataque. Son las acciones específicas que realiza un atacante para lograr una táctica, como utilizar el phishing para entrar en un sistema o explotar una vulnerabilidad en el software.

Mediante el mapeo de tácticas y técnicas, MITRE ATT&CK proporciona a los equipos de seguridad un lenguaje común para comunicar las amenazas y preparar mejor las defensas.

Para utilizar el mapa de ATT&CK de MITRE, haz lo siguiente:

- Abrir reglas de detección en SIEM o Workload Protection.

- Selecciona el mapa MITRE ATT&CK.

- Selecciona uno o varios productos en el filtro .

- Revisa el mapa para ver lo siguiente:

- Evaluar la cobertura: determina qué técnicas de ataque están bien cubiertas y cuáles están poco vigiladas.

- Priorizar la creación de reglas: centrarse en la creación de reglas de detección para técnicas con baja o nula cobertura.

- Racionalización de la gestión de reglas: gestionar y actualizar las reglas de detección, asegurándote de que se ajustan a la información sobre amenazas más reciente. El mapa de ATT&CK de MITRE está disponible en SIEM o Workload Protection, pero puedes seleccionar Application and API Protection en el filtro. Application and API Protection se incluye en el mapa de MITRE ATT&CK para una cobertura de seguridad integral.

Reglas de detección beta

El equipo de investigación de seguridad de Datadog añade continuamente nuevas reglas de detección de seguridad predefinidas. Aunque el objetivo es ofrecer detecciones de alta calidad con el lanzamiento de integraciones u otras nuevas funciones, a menudo es necesario observar el rendimiento de la detección a escala antes de poner la regla a disposición general. De este modo, el equipo de investigación de seguridad de Datadog dispone del tiempo necesario para perfeccionar o eliminar las posibilidades de detección que no cumplan nuestras normas.

Reglas de detección personalizadas

Puede haber situaciones en las que necesites personalizar una regla según tu entorno o carga de trabajo. Por ejemplo, si utilizas AAP, es posible que quieras personalizar una regla de detección que detecte a los usuarios que realizan acciones confidenciales desde una geolocalización en la que no opera tu empresa.

Para crear reglas personalizadas, puedes clonar las reglas por defecto y editar las copias, o crear tus propias reglas desde cero.

Buscar y filtrar reglas de detección

Para ver las reglas de detección predefinidas y personalizadas en Datadog, ve a la página Parámetros de seguridad. Las reglas aparecen en páginas separadas para cada producto (Application Security, Cloud Security Management y Cloud SIEM).

Para buscar y filtrar las reglas, utiliza el cuadro de búsqueda y las facetas para consultar por valor. Por ejemplo, para mostrar solo las reglas de un tipo de regla determinado, pasa el ratón por encima del tipo de regla y selecciona only. También puedes filtrar por facetas como source y severity al investigar y clasificar las incidencias entrantes.

Crear reglas de detección

Para crear una regla de detección personalizada, haz clic en el botón New Rule (Nueva regla) situado en la esquina superior derecha de la página Detection Rules (Reglas de detección). También puedes clonar una regla predeterminada o personalizada existente y utilizarla como plantilla.

Para obtener instrucciones detalladas, consulta los siguientes artículos:

Gestionar las reglas de detección

Activar o desactivar reglas

Para activar o desactivar una regla, activa el conmutador situado a la derecha del nombre de la regla.

También puedes activar o desactivar reglas en bloque:

- Haz clic en Select Rule (Seleccionar regla).

- Selecciona las reglas que deseas activar o desactivar.

- Haz clic en el menú desplegable Edit Rules (Editar reglas).

- Selecciona Enable Rules o Disable Rules (Activar reglas o Desactivar reglas).

Editar una regla

Para las reglas de detección predefinidas, solo puedes añadir o editar una consulta de supresión. Para actualizar la consulta, ajustar los desencadenantes o gestionar notificaciones, puedes clonar la regla predeterminada y utilizarla como plantilla para una regla personalizada. A continuación, puedes desactivar la regla predeterminada.

- Para editar una regla por defecto, haz clic en el menú vertical de tres puntos de la regla y selecciona Edit default rule (Editar regla por defecto).

- Para editar una regla personalizada, haz clic en el menú vertical de tres puntos de la regla y selecciona Edit rule (Editar regla).

Clonar una regla

Para clonar una regla, haz clic en el menú vertical de tres puntos de la regla y selecciona Clone rule (Clonar regla).

Clonar una regla es útil si deseas duplicar una regla existente y modificar ligeramente la configuración para cubrir otras áreas de detección. Por ejemplo, podrías duplicar una regla de detección de log y modificarla de Umbral a Anomalía para añadir una nueva dimensión a la detección de amenazas utilizando las mismas consultas y desencadenantes.

Eliminar una regla

Para eliminar una regla personalizada, haz clic en el menú vertical de tres puntos de la regla y selecciona Delete rule (Eliminar regla).

Nota: Solo puedes eliminar reglas personalizadas. Para eliminar una regla predeterminada, debes desactivarla.

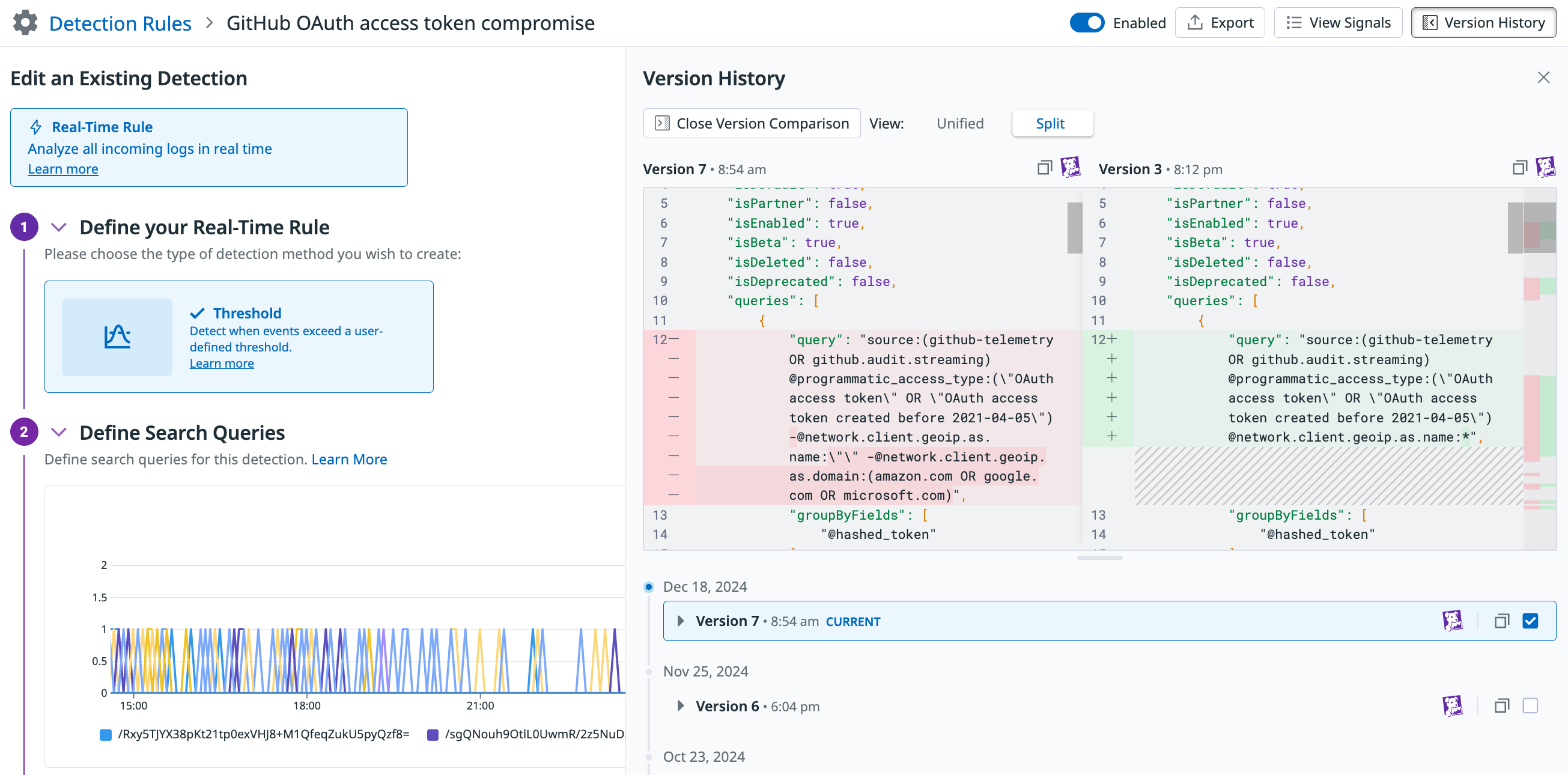

Consultar el historial de versiones de una regla

Utiliza el historial de versiones de reglas para:

- Consulta las versiones anteriores de una regla de detección y entiende los cambios a lo largo del tiempo.

- Descubre quién realizó los cambios para mejorar la colaboración.

- Compara versiones con diferencias para analizar las modificaciones y el impacto de los cambios.

Para ver el historial de versiones de una regla:

- Ve a la página Parámetros de seguridad. En el panel de navegación izquierdo:

- Para AAP: Haz clic en App and API Protection y luego en Detection Rules (Reglas de detección).

- Para Cloud Security: Haz clic en Cloud Security y luego en Threat Detection Rules (Reglas de detección de amenazas).

- Para Cloud SIEM: Haz clic en Cloud SIEM y luego en Detection Rules (Reglas de detección).

- Haz clic en la regla que te interese.

- En el editor de reglas, haz clic en Version History (Historial de versiones) para ver los cambios anteriores.

- Haz clic en una versión concreta para ver los cambios realizados.

- Haz clic en Open Version Comparison (Abrir comparación de versiones) para ver los cambios entre versiones.

- Selecciona las dos versiones que quieres comparar.

- Los datos resaltados en rojo indican datos modificados o eliminados.

- Los datos resaltados en verde indican los datos añadidos.

- Haz clic en Unified (Unificado) si quieres ver la comparación en el mismo panel.

Restringir permisos de edición

By default, all users have view and edit access to the detection rules. To use granular access controls to limit the roles that may edit a single rule:

- Click the vertical three-dot menu for the rule and select Permissions.

- Click Restrict Access. The dialog box updates to show that members of your organization have Viewer access by default. Use that dropdown menu to select one or more roles, teams, or users that may edit the security rule.

- Use the dropdown menu to select one or more roles, teams, or users that may edit the security rule.

- Click Add.

- Click Save.

Note: To maintain your edit access to the rule, Datadog requires you to include at least one role that you are a member of before saving.

To restore access to a rule:

- Click the vertical three-dot menu for the rule and select Permissions.

- Click Restore Full Access.

- Click Save.

Ver las señales generadas

Para ver las señales de seguridad de una regla en el Explorador de señales, haz clic en el menú vertical de tres puntos y selecciona View generated signals (Ver señales generadas). Esto es útil cuando se correlacionan señales a través de múltiples fuentes por regla, o cuando se completa una auditoría de reglas.

Exportar una regla como JSON

Para exportar una copia de una regla como JSON, haz clic en el menú vertical de tres puntos de la regla y selecciona Export as JSON (Exportar como JSON).

Obsolescencia de reglas

Se realizan auditorías periódicas de todas las reglas de detección para mantener una calidad de señal de alta fidelidad. Las reglas obsoletas se sustituyen por una regla mejorada.

El proceso de obsolescencia de las reglas es el siguiente:

- La regla incluye una advertencia con la fecha de obsolescencia. En la interfaz de usuario, la advertencia se muestra en la:

- Sección Rule Details > Playbook (Detalles de la regla > Guía) del panel lateral de señales

- Panel lateral de Misconfigurations (sólo Cloud Security Misconfigurations)

- Editor de reglas para esa regla específica

- Una vez que la regla se vuelve obsoleta, transcurre un periodo de 15 meses antes de que se elimine la regla. Esto se debe al periodo de conservación de señales de 15 meses. Durante este tiempo, puedes volver a habilitar la regla clonando la regla(#clone-a-rule) en la interfaz de usuario.

- Una vez eliminada la regla, ya no podrás clonarla ni volver a activarla.

Referencias adicionales

Más enlaces, artículos y documentación útiles: