- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Runtime Code Analysis (IAST)

Este producto no es compatible con el sitio Datadog seleccionado. ().

Información general

Datadog Runtime Code Analysis (IAST) identifica vulnerabilidades a nivel de código en tus servicios. Para ello utiliza un enfoque Interactive Application Security Testing (IAST) para encontrar vulnerabilidades dentro del código de tu aplicación, en función de la instrumentación de tu aplicación Datadog.

IAST permite a Datadog identificar vulnerabilidades utilizando tráfico legítimo de aplicaciones en lugar de depender de tests externos que podrían requerir una configuración adicional o una programación periódica. También monitoriza las interacciones de tu código con otros componentes de tu stack tecnológico, como bibliotecas e infraestructura, proporcionando una vista actualizada de tu superficie de ataque.

Para obtener una lista de los servicios compatibles, consulta los requisitos de compatibilidad de las bibliotecas. Las reglas de detección IAST admiten los siguientes lenguajes:

| Gravedad | Regla de detección | Código | Java | .NET | Node.js | Python |

|---|---|---|---|---|---|---|

| Imprescindible | Inyección NoSQL | NOSQL_MONGODB_INJECTION | FALSO | VERDADERO | VERDADERO | FALSO |

| Imprescindible | Inyección SQL | SQL_INJECTION | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Imprescindible | Falsificación de solicitudes del lado del servidor (SSRF) | SSRF | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Imprescindible | Inyección de código | CODE_INJECTION | FALSO | FALSO | VERDADERO | FALSO |

| Imprescindible | Inserción de comandos | COMMAND_INJECTION | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Alto | Inyección LDAP | LDAP_INJECTION | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Alto | Inyección HTML en correos electrónicos | EMAIL_HTML_INJECTION | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Alto | Secretos codificados | HARDCODED_SECRET | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Alto | Contraseñas codificadas | HARDCODED_PASSWORD | FALSO | FALSO | VERDADERO | FALSO |

| Alto | Recorrido de la ruta | SENDERO_TRAVERSAL | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Alto | Violación de los límites de confianza | TRUST_BOUNDARY_VIOLATION | VERDADERO | VERDADERO | FALSO | FALSO |

| Alto | Cross-Site Scripting (XSS) | XSS | VERDADERO | VERDADERO | FALSO | FALSO |

| Alto | Deserialización no fiable | UNTRUSTED_DESERIALIZATION | VERDADERO | FALSO | FALSO | FALSO |

| Alto | Redirección no validada | UNVALIDATED_REDIRECT | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Alto | Inyección XPath | XPATH_INJECTION | VERDADERO | VERDADERO | FALSO | FALSO |

| Alto | Inyección de cabeceras | HEADER_INJECTION | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Alto | Fuga en la lista de directorios | DIRECTORY_LISTING_LEAK | VERDADERO | FALSO | FALSO | FALSO |

| Alto | Escape HTML por defecto no válido | DEFAULT_HTML_ESCAPE_INVALID | VERDADERO | FALSO | FALSO | FALSO |

| Alto | Verb Tampering | VERB_TAMPERING | VERDADERO | FALSO | FALSO | FALSO |

| Medio | Cookie no SameSite | NO_SAMESITE_COOKIE | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Medio | Cookie insegura | INSECURE_COOKIE | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Medio | Cookie no HttpOnly | NO_HTTPONLY_COOKIE | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Medio | Hashing débil | WEAK_HASH | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Medio | Cifrado débil | WEAK_CIPHER | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Medio | Fuga de stacktraces | STACKTRACE_LEAK | VERDADERO | VERDADERO | FALSO | FALSO |

| Medio | Inyección de reflexión | REFLECTION_INJECTION | VERDADERO | VERDADERO | FALSO | FALSO |

| Medio | Protocolo de autenticación inseguro | INSECURE_AUTH_PROTOCOL | VERDADERO | VERDADERO | FALSO | FALSO |

| Medio | Clave codificada | HARDCODED_KEY | FALSO | VERDADERO | FALSO | FALSO |

| Medio | Diseño JSP inseguro | INSECURE_JSP_LAYOUT | VERDADERO | FALSO | FALSO | FALSO |

| Bajo | Cabecera HSTS faltante | HSTS_HEADER_MISSING | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Bajo | Cabecera de X-Content-Type-Options faltante | XCONTENTTYPE_HEADER_MISSING | VERDADERO | VERDADERO | VERDADERO | FALSO |

| Bajo | Aleatoriedad débil | WEAK_RANDOMNESS | VERDADERO | VERDADERO | VERDADERO | VERDADERO |

| Bajo | Consola de administración activa | ADMIN_CONSOLE_ACTIVE | VERDADERO | FALSO | FALSO | FALSO |

| Bajo | Tiempo de espera de la sesión | SESSION_TIMEOUT | VERDADERO | FALSO | FALSO | FALSO |

| Bajo | Reescritura de sesiones | SESSION_REWRITING | VERDADERO | FALSO | FALSO | FALSO |

Cómo detecta IAST las vulnerabilidades

Datadog Runtime Code Analysis (IAST) utiliza las mismas bibliotecas de rastreo que Datadog APM, lo que te permite monitorizar el tráfico de aplicaciones en directo y detectar vulnerabilidades a nivel de código en tiempo real. Sigue el siguiente proceso:

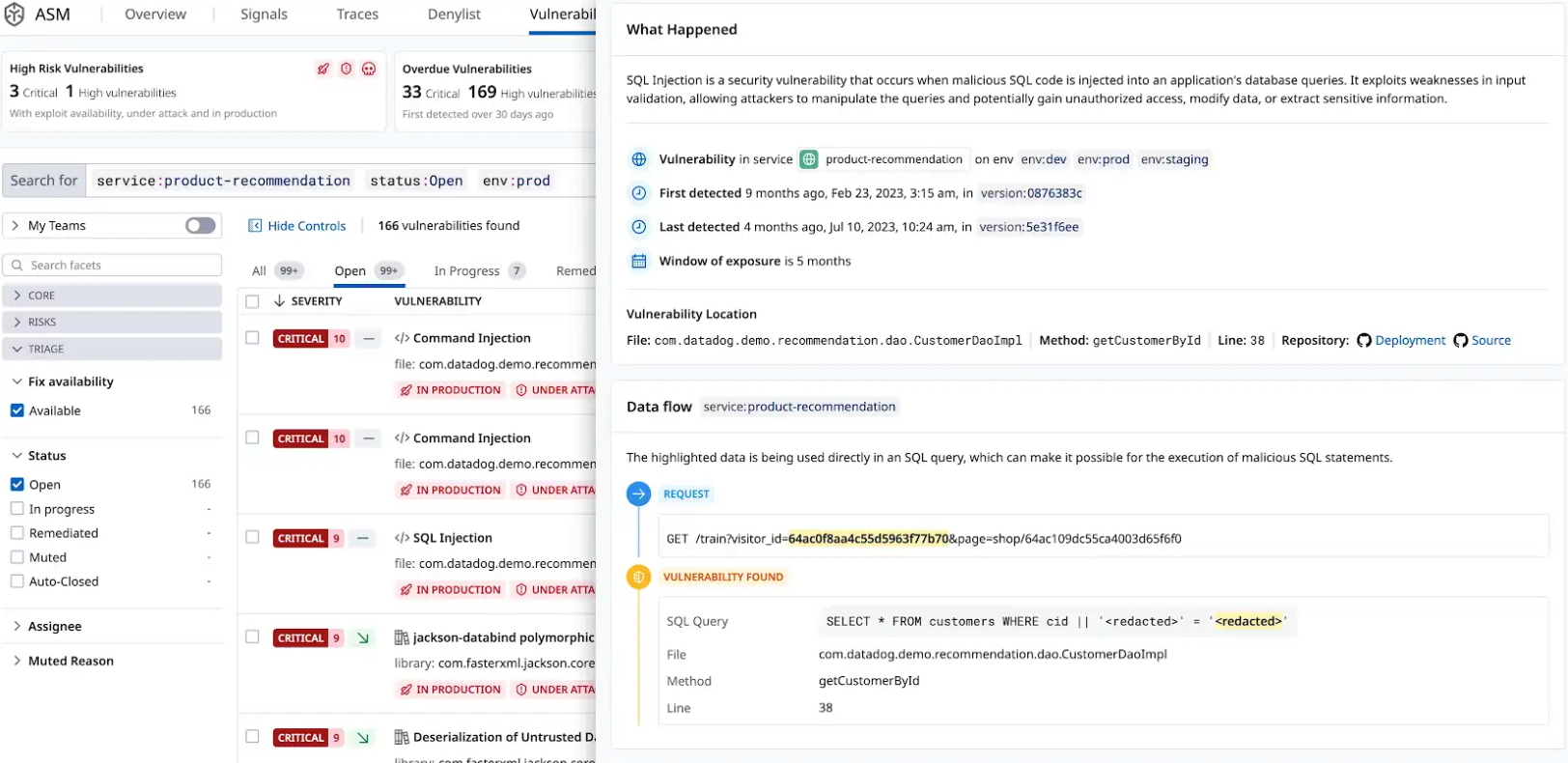

- Seguimiento de las fuentes de datos: IAST observa los datos que ingresan a tu aplicación desde fuentes externas, como las URL, los cuerpos o las cabeceras de solicitudes. Estas entradas se etiquetan y supervisan durante todo su ciclo de vida.

- Análisis del flujo de datos: La librería de rastreo de Datadog realiza un seguimiento de cómo se mueven los datos de entrada a través de la aplicación, incluso si se transforman, dividen o combinan. Esto permite a IAST comprender si la entrada original llega a partes sensibles del código y cómo lo hace.

- Identificación de puntos vulnerables: IAST detecta localizaciones de código en las que las entradas controladas por el usuario se utilizan de forma potencialmente insegura, por ejemplo, en consultas SQL, ejecución de código dinámico o renderización de HTML.

- Confirmación de la vulnerabilidad: Sólo se informa de una vulnerabilidad cuando IAST puede confirmar que una entrada contaminada llega a un punto vulnerable del código. Este enfoque minimiza los falsos positivos y garantiza que los hallazgos sean procesables.

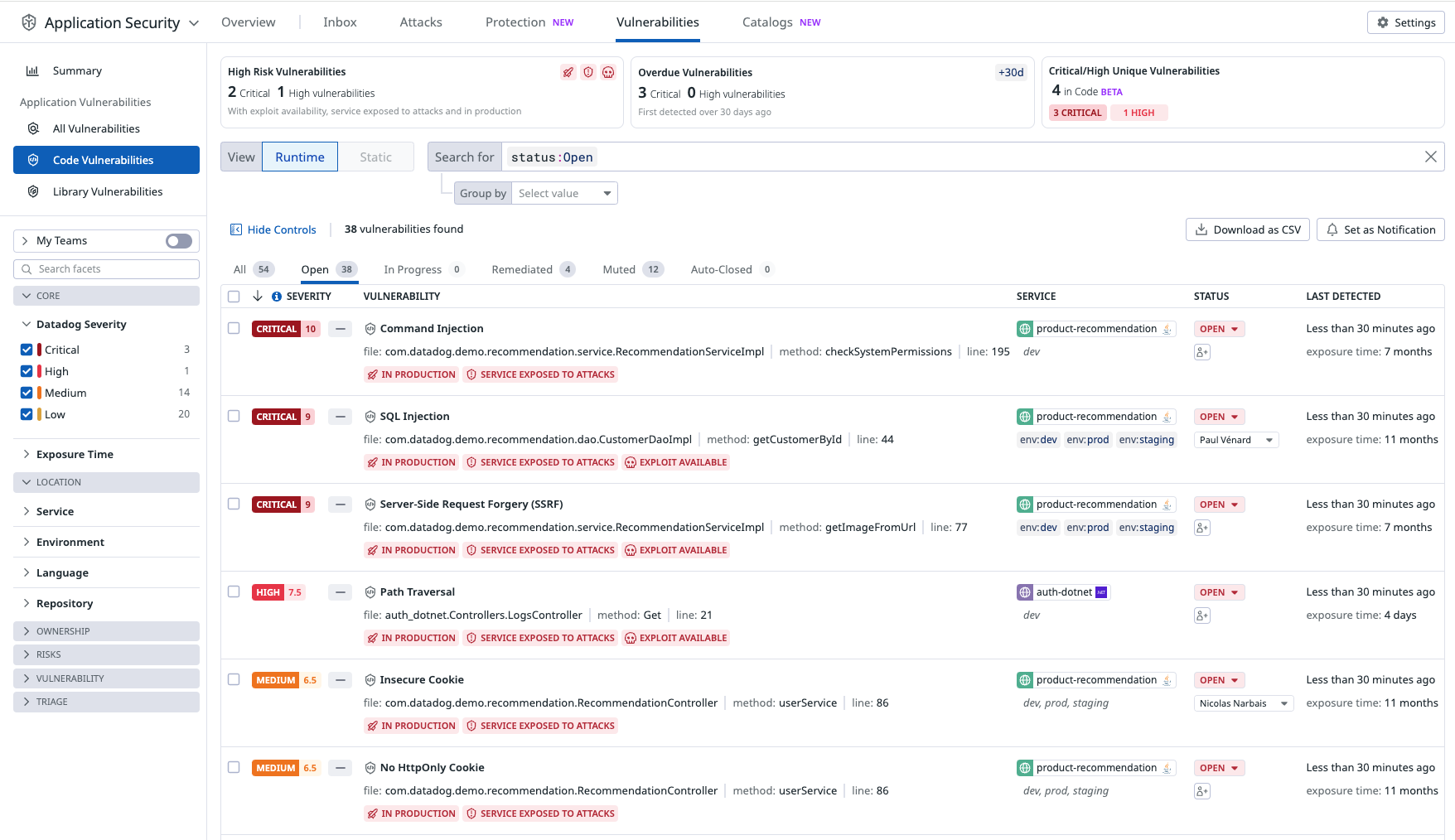

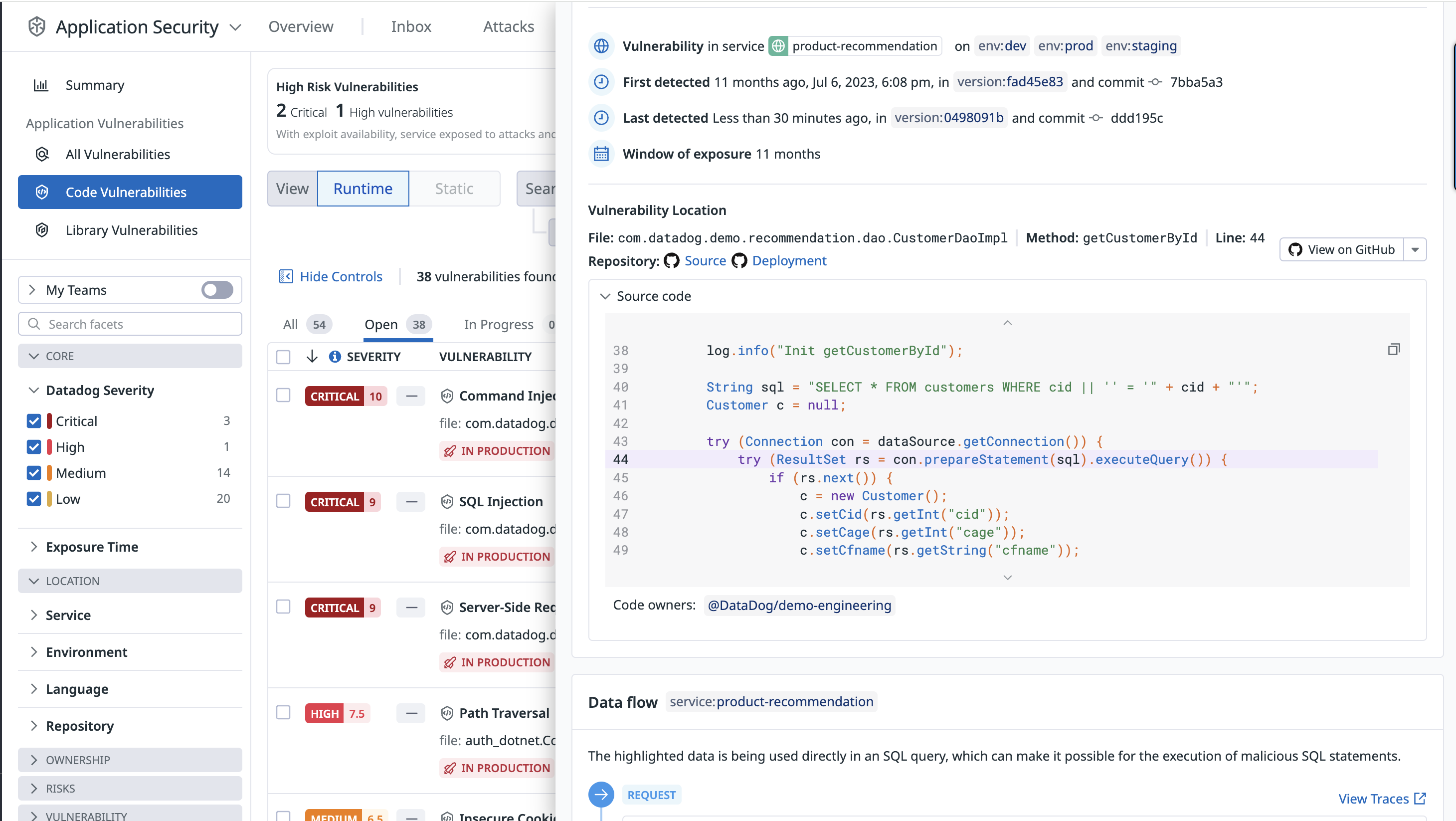

Exploración y gestión de las vulnerabilidades del código

El Explorador de vulnerabilidades utiliza datos sobre amenazas en tiempo real para ayudarte a comprender las vulnerabilidades que ponen en peligro tu sistema. Las vulnerabilidades se ordenan por gravedad.

Para clasificar las vulnerabilidades, cada una de ellas contiene una breve descripción del problema, que incluye:

- Servicios afectados.

- Tipo de vulnerabilidad.

- Primera detección.

- El archivo exacto y el número de línea donde se ha encontrado la vulnerabilidad.

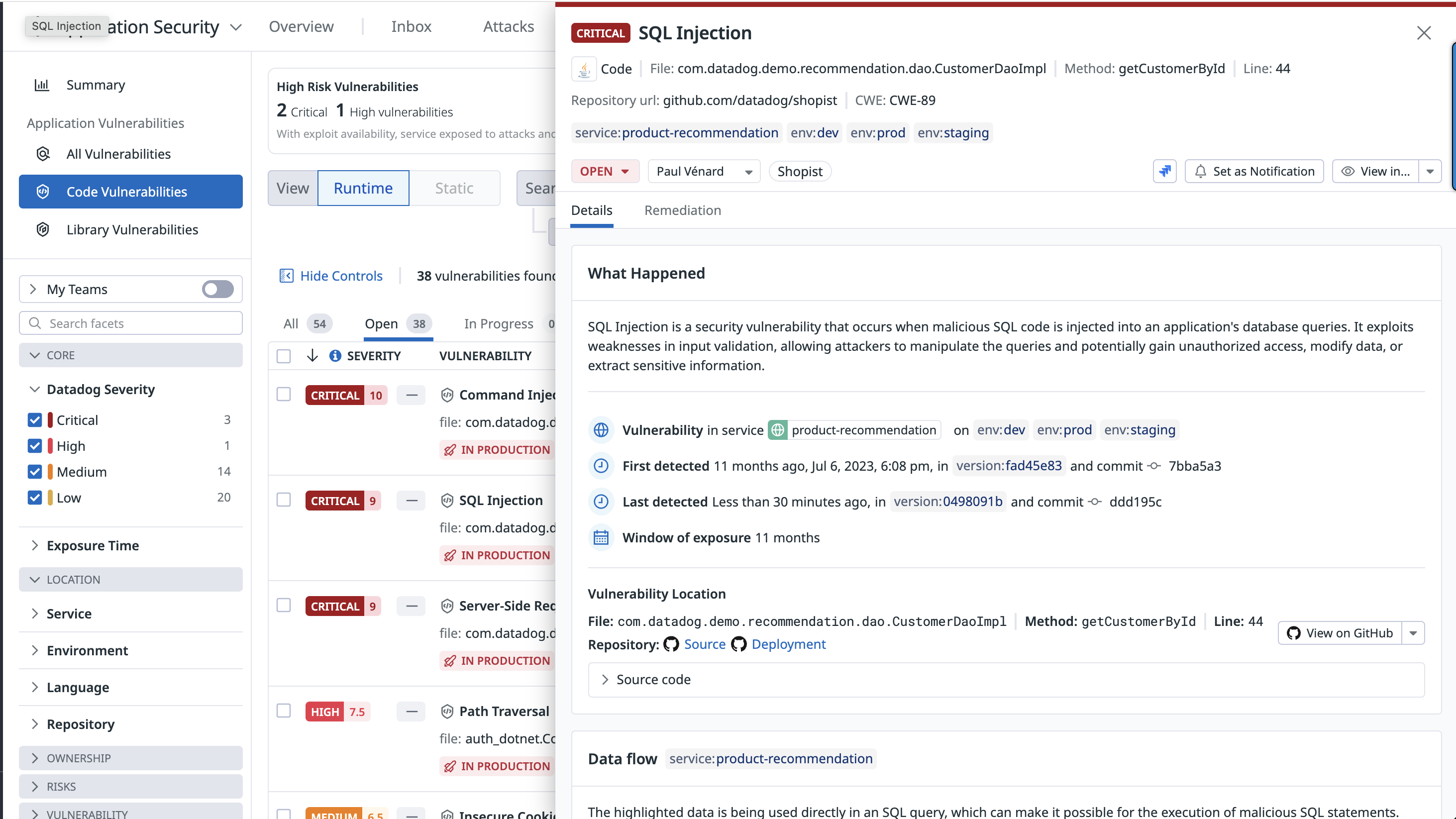

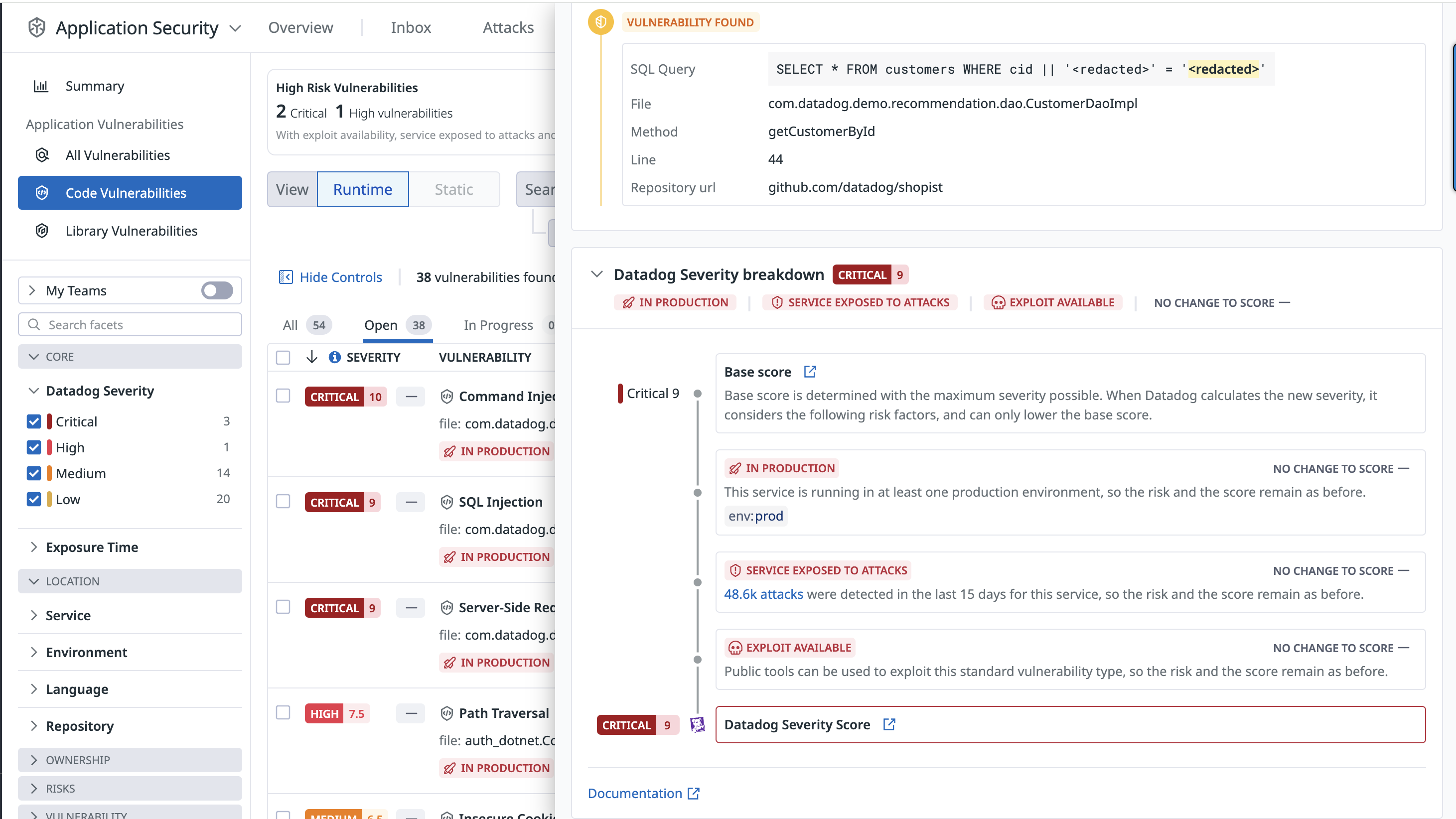

Cada detalle de vulnerabilidad incluye una puntuación de riesgo (consulta la siguiente captura de pantalla) y una clasificación de gravedad: crítica, alta, media o baja.

La puntuación del riesgo se adapta al contexto específico del tiempo de ejecución, incluidos factores como dónde se despliega la vulnerabilidad y si el servicio es blanco de ataques activos.

Corregir una vulnerabilidad del código

Datadog Code Security proporciona automáticamente la información que los equipos necesitan para identificar dónde se encuentra una vulnerabilidad en una aplicación, desde el nombre del archivo afectado hasta el método y el número de línea exactos.

Cuando la integración GitHub está habilitada, Code Security muestra la primera versión afectada de un servicio, la confirmación que ha generado la vulnerabilidad y un fragmento del código vulnerable. Esta información permite a los equipos saber dónde y cuándo se ha producido una vulnerabilidad y les ayuda a definir prioridades en su trabajo.

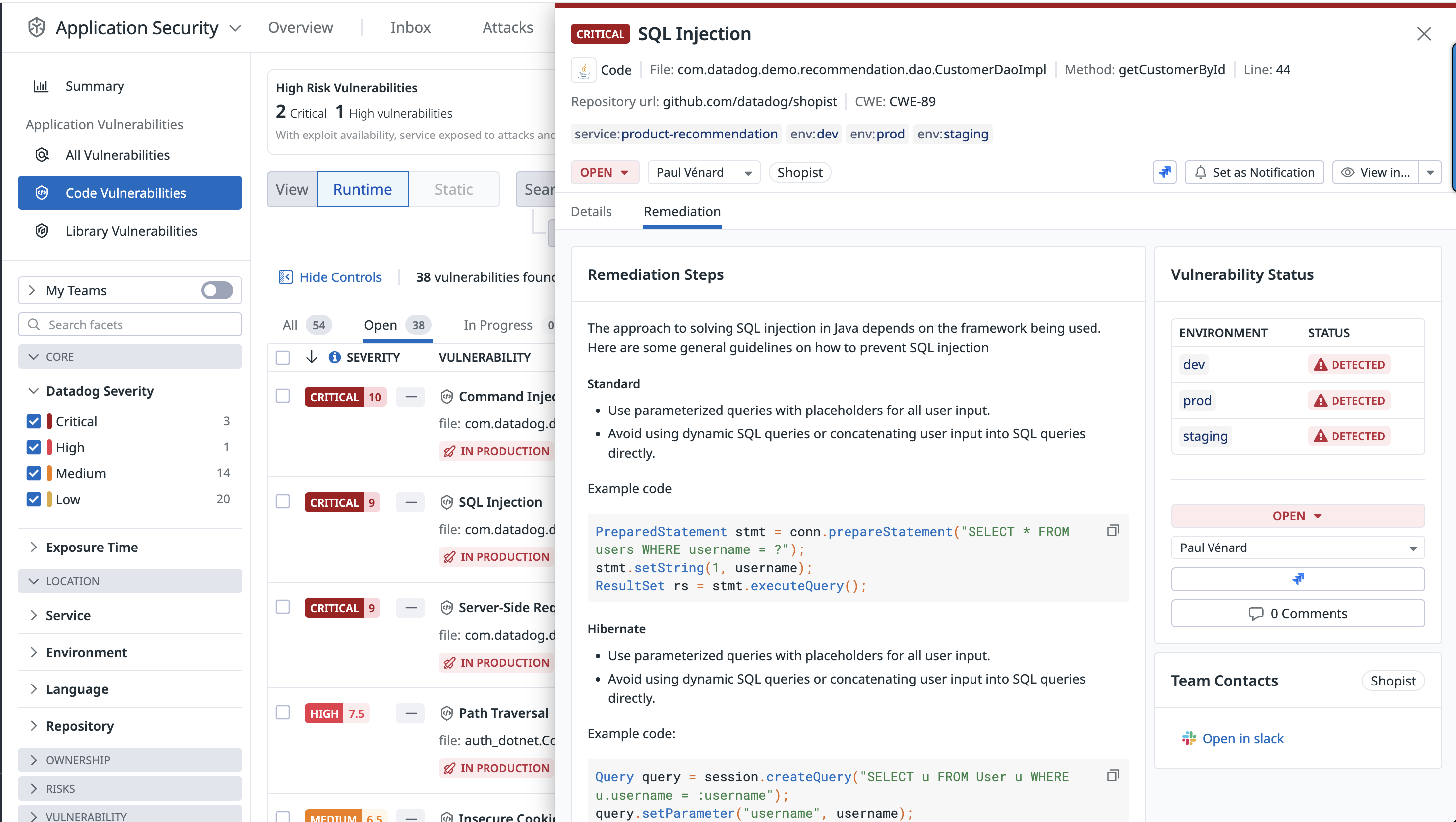

Para cada vulnerabilidad detectada se ofrecen pasos detallados para su corrección.

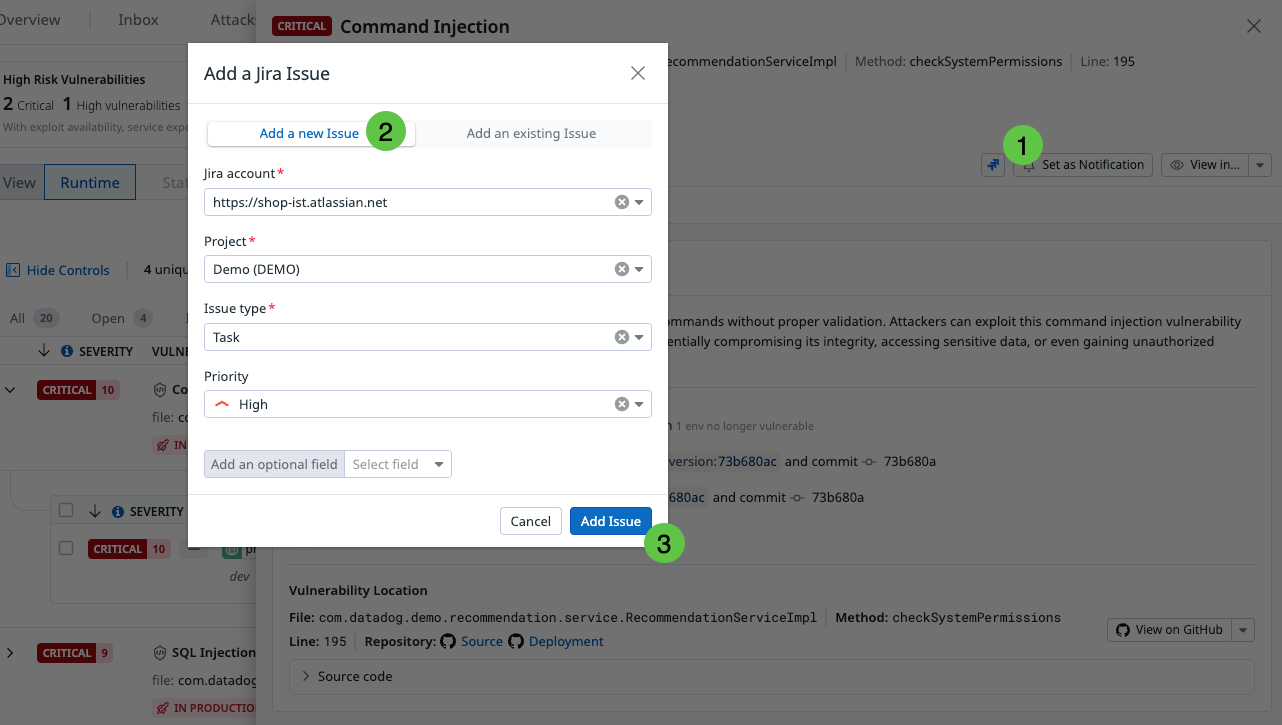

Las recomendaciones permiten cambiar el estado de una vulnerabilidad, asignarla a un miembro del equipo para su revisión y crear una incidencia en Jira para su seguimiento.

Nota: Para crear incidencias sobre vulnerabilidades en Jira, debes configurar la integración Jira y tener el permiso manage_integrations. Para obtener instrucciones detalladas, consulta la documentación de la integración Jira y la documentación Control del acceso basado en roles.

Activar Runtime Code Analysis (IAST)

Para habilitar IAST, configura la biblioteca de rastreo de Datadog. Encontrarás instrucciones detalladas para ambos métodos en la sección Seguridad > Code Security > Configuración.

Si necesitas más ayuda, ponte en contacto con el servicio de asistencia de Datadog.

Desactivar Code Security

Para obtener información sobre cómo desactivar IAST, consulta Desactivación de Code Security.

Referencias adicionales

Más enlaces, artículos y documentación útiles: