- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Infrastructure as Code (IaC) Security

Este producto no es compatible con el sitio Datadog seleccionado. ().

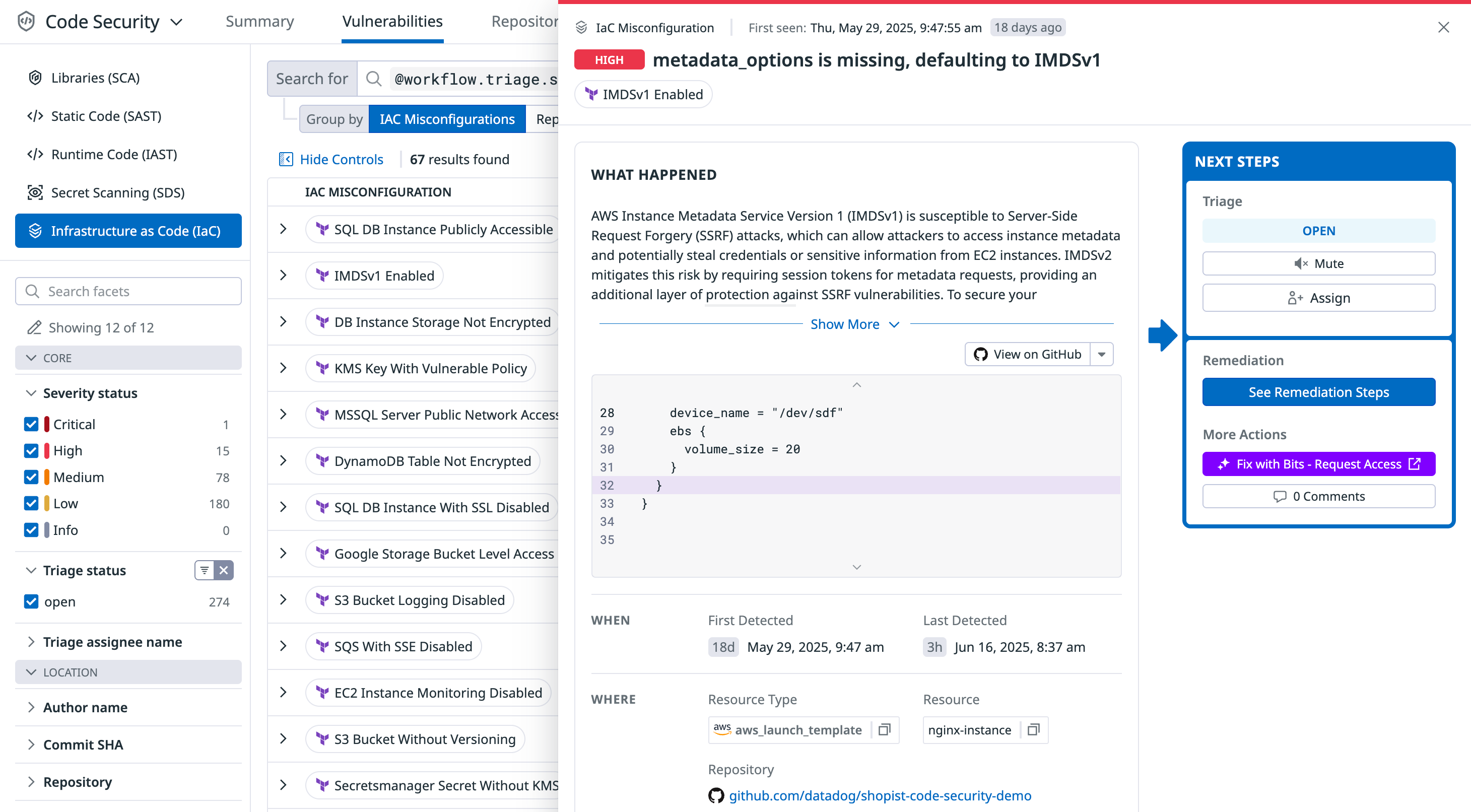

Datadog Infrastructure as Code (IaC) Security detecta errores de configuración en el código de Terraform antes de su despliegue. Señala problemas como la falta de cifrado o el acceso demasiado permisivo en los archivos almacenados en los repositorios de GitHub conectados. Los tipos de archivos compatibles incluyen archivos Terraform independientes y módulos locales.

Cómo funciona

IaC Security se integra con tus repositorios de GitHub para buscar continuamente errores de configuración. Analiza cada commit en todas las ramas y realiza un análisis diario completo de cada repositorio configurado. Los hallazgos aparecen cuando se detectan infracciones y se asocian con el repositorio, la rama y la ruta de archivo relevantes. Esto te permite identificar, priorizar y corregir errores de configuración directamente en el origen.

Capacidades clave

Revisar y corregir infracciones en solicitudes de extracción

Cuando una solicitud de extracción de GitHub incluye cambios en la infraestructura como código, Datadog añade comentarios en línea para señalar cualquier infracción. Cuando corresponde, también sugiere correcciones de código que pueden aplicarse directamente en la solicitud de extracción. También puedes abrir una nueva solicitud de extracción desde Datadog para corregir un hallazgo. Para obtener más información, consulta Solicitudes de extracción de GitHub.

Ver y filtrar los hallazgos

Después de configurar IaC Security, cada commit de un repositorio analizado activa un análisis. Los hallazgos se resumen en la página Vulnerabilidades de Code Security y se agrupan por repositorio en la página Repositorios de Code Security.

Utiliza filtros para delimitar los resultados:

- Gravedad

- Estado (abierto, silenciado, fijo)

- Resource type

- Proveedor de la nube

- Ruta del archivo

- Equipo

- Repositorio

Haz clic en cualquier hallazgo para abrir un panel lateral que muestra:

- Detalles: Una descripción y el código relevante que ha activado el hallazgo. (Para ver fragmentos de código, instala la aplicación GitHub).

- Solución: Si están disponibles, se sugieren correcciones de código para los hallazgos que admiten la corrección.

Crear tickets de Jira a partir de hallazgos

Puedes crear un ticket bidireccional de Jira directamente desde cualquier hallazgo para realizar un seguimiento de los problemas y solucionarlos en tus flujos de trabajo existentes. El estado del ticket permanece sincronizado entre Datadog y Jira. Para obtener más información, consulta Sincronización bidireccional de tickets con Jira.

Silenciar los hallazgos

Para eliminar un hallazgo, haz clic en Mute (Silenciar) en el panel de detalles del hallazgo. Se abre un flujo de trabajo, donde puedes crear una regla de silenciado para el filtrado contextual por valores de etiqueta (tag) (por ejemplo, por service o environment). Silenciar un hallazgo lo oculta y lo excluye de los informes.

Para restaurar un hallazgo silenciado, haz clic en Unmute (Anular el modo de silencio) en el panel de detalles. También puedes utilizar el filtro Estado en la página Vulnerabilidades de Code Security para revisar los hallazgos silenciados.

Excluir reglas, archivos o recursos específicos

Puedes configurar exclusiones para evitar que ciertos hallazgos aparezcan en los resultados del análisis. Las exclusiones pueden basarse en el ID de la regla, la ruta del archivo, el tipo de recurso, la gravedad o la etiqueta.

Las exclusiones se gestionan a través de un archivo de configuración o comentarios en línea en tu código IaC. Para ver los formatos compatibles y ejemplos de uso, consulta Configurar exclusiones de IaC Security.

Siguientes pasos

- Configura IaC Security en tu entorno.

- Configura exclusiones de análisis para reducir los falsos positivos o ignorar los resultados esperados.

- Revisa y clasifica los hallazgos en la página Vulnerabilidades de Code Security.