- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Protección

Este producto no es compatible con el sitio Datadog seleccionado. ().

Información general

Si tu servicio está ejecutando un Agent con la configuración remota habilitada y una versión de biblioteca de rastreo compatible, puedes bloquear ataques y atacantes desde la interfaz de usuario de Datadog sin una configuración adicional del Agent o bibliotecas de rastreo.

App and API Protection (AAP) te permite frenar los ataques y a los atacantes bloqueándolos. Las trazas (trace) de seguridad son bloqueadas en tiempo real por las bibliotecas de rastreo de Datadog. Los bloqueos se guardan en la plataforma Datadog, se recuperan de forma automática y segura en el Agent, se despliegan en tu infraestructura y se aplican a tus servicios.

Requisitos previos

Para utilizar las funciones de protección con tu servicio:

- Actualiza tu Datadog Agent al menos a la versión 7.41.1.

- Activa AAP.

- Activa la configuración remota.

- Actualiza tu biblioteca de rastreo al menos a la versión mínima necesaria para activar la protección. Para obtener más información, consulta la sección de compatibilidad con las fiuncionalidades de AAP en Compatibilidad para el lenguaje de tu servicio.

- Si tienes previsto utilizar el bloqueo de usuarios autenticados, añade información de usuario a trazas.

Bloqueo de atacantes (IPs y usuarios autenticados)

Puedes bloquear a los atacantes indicados en Security Signals de AAP de forma temporal o permanente. En Signals Explorer, haz clic en una señal para ver qué usuarios y direcciones IP están generando la señal y, opcionalmente, bloquearlos.

A partir de allí, todos los servicios protegidos por AAP bloquean las solicitudes entrantes realizadas por la IP o el usuario bloqueados, durante el tiempo especificado. Todas las trazas bloqueadas se etiquetan con security_response.block_ip o security_response.block_user y se muestran en el Trace Explorer. Los servicios en los que AAP está desactivado no están protegidos. Consulta Investigar Security Signals para obtener más información.

Responder a las amenazas en tiempo real automatizando el bloqueo de atacantes

Además de bloquear manualmente a los atacantes, puedes configurar reglas de automatización para que AAP bloquee automáticamente a los atacantes indicados en Security Signals.

Para empezar, ve a Security > App and API Protection > Protection > [Detection Rules] (Seguridad > App and API Protection > Protección > Reglas de detección)14. Puedes crear una nueva regla o editar una existente con el tipo App and API Protection. Por ejemplo, puedes crear una regla para activar señales de gravedad Critical, cuando se detectan ataques de Relleno de Credenciales, y bloquear automáticamente las direcciones IP de los atacantes asociados durante 30 minutos.

Nota: Debes instrumentar tus servicios para poder bloquear atacantes autenticados. Consulta Monitorización y protección de usuarios para obtener más detalles.

Bloquear atacantes en el perímetro: integrar AAP con tus despliegues WAF existentes

Datadog AAP permite a los clientes bloquear a los atacantes en el perímetro, directamente desde la señal de seguridad. AAP se integra con Workflows para enviar las direcciones IP de los atacantes a Web Application Firewalls perimetrales (AWS WAF, Cloudflare, Fastly) y garantizar que las solicitudes de estos atacantes se bloqueen en el perímetro, incluso antes de que lleguen al entorno del cliente. Crea flujos de trabajo a partir de los planos disponibles y ejecútalos directamente desde el panel lateral de señales de AAP.

Lista de denegados

Las direcciones IP de los atacantes y los usuarios autenticados que se bloquean de forma permanente o temporal se añaden a la Lista de denegados. Gestiona la lista en la página Lista de denegados. Una lista de denegados admite el bloqueo de IPs individuales, así como de un rango de IPs (bloques CIDR).

Lista de aprobados

Puedes utilizar la Lista de aprobados para permitir permanentemente el acceso de direcciones IP específicas a tu aplicación. Por ejemplo, puede que desees añadir direcciones IP internas a tu lista de aprobados, o direcciones IP que ejecutan regularmente auditorías de seguridad en tu aplicación. También puedes añadir rutas específicas para garantizar un acceso ininterrumpido. Gestiona la lista desde la página Lista de aprobados.

Bloqueo de intentos de ataque con WAF en la aplicación

WAF en la aplicación (cortafuegos de aplicaciones web) de AAP combina las técnicas de detección de los WAF basados en perímetro con el contexto enriquecido que proporciona Datadog, lo que ayuda a tus equipos a proteger sus sistemas con confianza.

Dado que AAP conoce las rutas de una aplicación, la protección puede aplicarse de forma granular a servicios específicos y no necesariamente a todas las aplicaciones y al tráfico. Esta eficacia contextual reduce el esfuerzo de inspección y la tasa de falsos positivos en comparación con un WAF perimetral. No hay periodo de aprendizaje, ya que la mayoría de los marcos web proporcionan un mapa estructurado de rutas. AAP puede ayudar a tu equipo a desplegar protecciones contra vulnerabilidades de día cero automáticamente, poco después de que se divulgue la vulnerabilidad, al tiempo que se dirige a las aplicaciones vulnerables, limitando el riesgo de falsos positivos.

Cómo WAF en la aplicación bloquea las de trazas seguridad

Además de los modos monitoring y disabled ofrecidos para cada una de las más de 130 reglas WAF en la aplicación, las reglas también tienen el modo blocking. Cada regla especifica condiciones sobre la solicitud entrante para definir lo que la biblioteca considera sospechoso. Cuando un patrón de regla determinado coincide con una solicitud HTTP en curso, la solicitud es bloqueada por la biblioteca.

Las políticas gestionadas definen el modo en que cada una de las reglas de WAF en la aplicación se comporta en las coincidencias: monitoring, blocking, o disabled. Dado que dispone del contexto completo de tus aplicaciones, AAP sabe qué reglas aplicar para proteger tus aplicaciones mientras limita el número de falsos positivos.

Para un control más preciso, puedes clonar una política gestionada por Datadog o crear una política personalizada y establecer el modo que mejor se adapte a tus necesidades. Si estableces la política en auto-updating, tus aplicaciones estarán protegidas por las últimas detecciones desplegadas por Datadog. También tienes la opción de fijar una política a una versión específica del conjunto de reglas.

A medida que las reglas de WAF en la aplicación cambian de modo, los cambios se reflejan casi en tiempo real para servicios con la configuración remota activada. Para otros servicios, puedes actualizar la política en la página de WAF en la aplicación y luego definir reglas de WAF en la aplicación para que se aplique el cambio de comportamiento.

Gestiona WAF en la aplicación yendo a Security –> App and API Protection –> Configuration –> [In-App WAF] (Seguridad –> App and API Protection –> Configuración –> WAF en la aplicación)9.

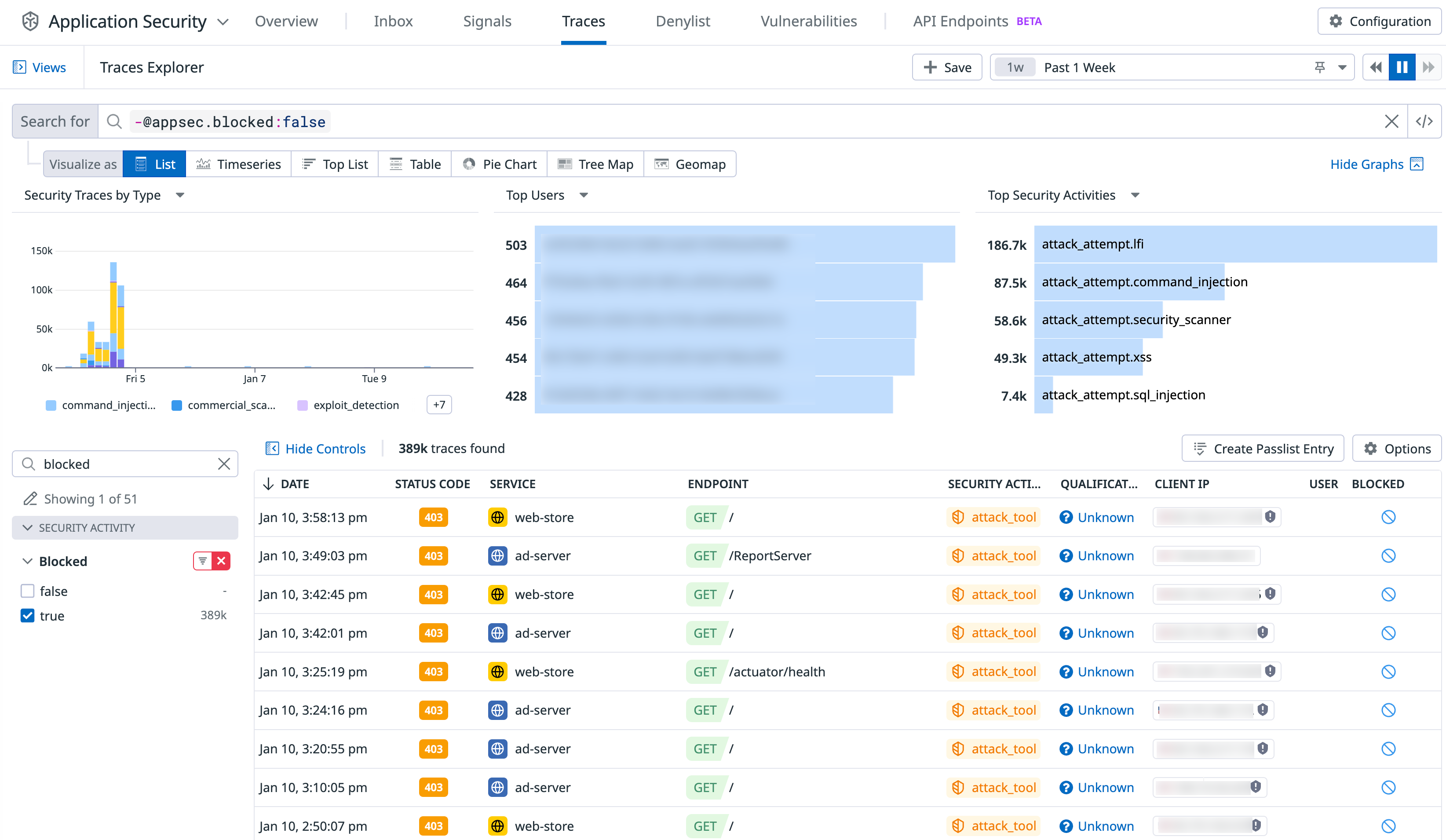

Ve las trazas de seguridad bloqueadas en el Trace Explorer filtrando por la faceta Blocked:true.

Configurar WAF en la aplicación

Habilita la configuración remota para que tus servicios habilitados por AAP aparezcan en WAF en la aplicación. Esto es necesario para enviar de forma segura la configuración de WAF en la aplicación desde tu backend Datadog a la biblioteca de rastreo de tu infraestructura.

Asocia tus servicios habilitados por la configuración remota de AAP con una política. Una vez activada la configuración remota en un servicio, ve a Security –> App and API Protection –> [In-App WAF] (Seguridad –> App and API Protection –> Protección –> WAF en la aplicación)9. El servicio aparece en la política Solo monitorización Datadog de forma predeterminada. La política Solo monitorización Datadog es una política gestionada de solo lectura, lo que significa que no puedes modificar el estado (monitorización, bloqueo o desactivación) de reglas individuales.

Si necesitas un control detallado, clona una de las políticas disponibles para crear una política personalizada en la que se puedan modificar los estados de las reglas. Asocia uno o varios de tus servicios a esta política personalizada.

Para cambiar la política aplicada por defecto a tus servicios, puedes actualizar tu política predeterminada. Desde WAF en la aplicación, haz clic en la política que desees establecer como predeterminada y, a continuación, haz clic en Actions > Set this policy as default (Acciones > Establecer esta política como predeterminada).

Personalizar el comportamiento de la protección

Personalizar la respuesta a las solicitudes bloqueadas

The blocked requests feature JSON or HTML content. If the Accept HTTP header is pointing to HTML, like text/html, the HTML content is used. Otherwise, the JSON one is used.

Both sets of content are embedded in the Datadog Tracer library package and loaded locally. See examples of the templates for HTML and JSON in the Datadog Java tracer source code on GitHub.

The HTML and JSON content can both be changed using the DD_APPSEC_HTTP_BLOCKED_TEMPLATE_HTML and DD_APPSEC_HTTP_BLOCKED_TEMPLATE_JSON environment variables within your application deployment file.

Example:

DD_APPSEC_HTTP_BLOCKED_TEMPLATE_HTML=<path_to_file.html>

Alternatively, you can use the configuration entry.

For Java, add the following:

dd.appsec.http.blocked.template.html = '<path_to_file.html>'

dd.appsec.http.blocked.template.json = '<path_to_file.json>'

For Ruby, add the following:

# config/initializers/datadog.rb

Datadog.configure do |c|

# To configure the text/html blocking page

c.appsec.block.templates.html = '<path_to_file.html>'

# To configure the application/json blocking page

c.appsec.block.templates.json = '<path_to_file.json>'

end

For PHP, add the following:

; 98-ddtrace.ini

; Customises the HTML output provided on a blocked request

datadog.appsec.http_blocked_template_html = <path_to_file.html>

; Customises the JSON output provided on a blocked request

datadog.appsec.http_blocked_template_json = <path_to_file.json>

For Node.js, add the following:

require('dd-trace').init({

appsec: {

blockedTemplateHtml: '<path_to_file.html>',

blockedTemplateJson: '<path_to_file.json>'

}

})

El código de estado de respuesta HTTP predeterminado al mostrar la página de denegación a los atacantes es 403 FORBIDDEN. Para personalizar la respuesta, ve a Security > App and API Protection > Protection > In-App Waf > [Custom Responses] (Seguridad > App and API Protection > Protección > WAF en la aplicación > Respuestas personalizadas)16.

Opcionalmente, puedes enmascarar si el atacante ha sido detectado y bloqueado anulando el código de respuesta para que sea 200 OK o 404 NOT FOUND en la página de denegación.

También puedes redirigir opcionalmente a los atacantes a una página de denegación personalizada y alejarlos de tus servicios e infraestructura críticos. Especifica una URL de redirección y el tipo de redirección, por ejemplo, permanente (código de respuesta 301) o temporal (código de respuesta 302).

Desactivar la protección en todos los servicios (Desactivar el modo de protección)

El modo de protección está activado por defecto y es un conmutador disponible para desactivar rápidamente el bloqueo en todos tus servicios. Se pueden bloquear solicitudes de dos secciones en Datadog: todas las solicitudes de atacantes desde Security Signals y las trazas de seguridad desde WAF en la aplicación.

Por muy importante que sea poder aplicar la protección de forma granular y reducir la probabilidad de que los usuarios legítimos sean bloqueados, a veces necesitas un simple interruptor de apagado para desactivar rápidamente todos los bloqueos en todos los servicios. Para desactivar la protección, ve a Security > App and API Protection > Protection > [In-App WAF] (Seguridad > App and API Protection > Protección > WAF en la aplicación)9 y desactiva Allow Request Blocking (Permitir bloqueo de solicitudes).

Referencias adicionales

Más enlaces, artículos y documentación útiles: