- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

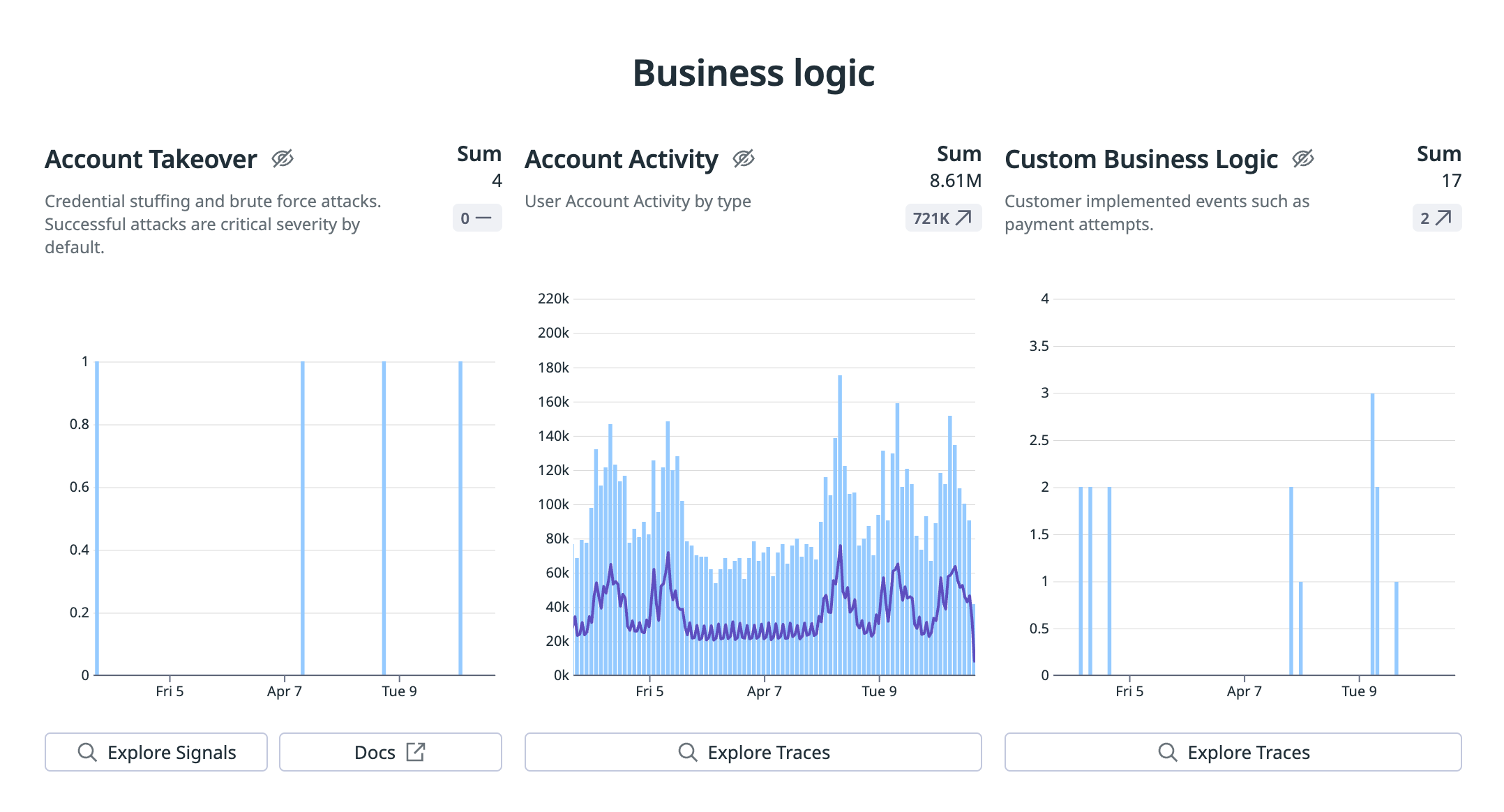

Protección contra la apropiación de cuentas

ASM proporciona protección contra la apropiación de cuentas (ATO) para detectar y mitigar los ataques cuyo objetivo es la apropiación de cuentas.

La protección contra la ATO ofrece las siguientes ventajas:

- Bloquea a los atacantes y desactiva a los usuarios.

- Identifica a los usuarios objetivo y comprometidos.

- Diferencia a los usuarios existentes de los que no lo son.

- Agrupa a los atacantes en grupos lógicos para su mitigación.

Información general sobre la protección contra la apropiación de cuentas

La apropiación de cuentas se produce cuando un atacante obtiene acceso a las credenciales de la cuenta de un usuario y asume el control.

Las siguientes tablas presentan la motivación del atacante por empresa:

| Robo de dinero | Reventa de cuentas |

|---|---|

| Aplicaciones bancarias para particulares | Plataformas SaaS |

| Aplicaciones de servicios financieros que emiten tarjetas de crédito | Plataformas de consumidores con tarjetas de regalo almacenadas |

Estrategias de los atacantes

Los ataques utilizan herramientas automatizadas de acceso público para comprometer las credenciales de la cuenta de un usuario. La sofisticación y escala de estas herramientas tienen capacidades variables.

Las siguientes son algunas estrategias frecuentes:

- Relleno de credenciales

- Ciberataque automatizado en el que se utilizan credenciales de cuenta robadas (nombres de usuario, direcciones de correo electrónico, contraseñas, etc.) para obtener acceso no autorizado a cuentas de usuario. El acceso se obtiene a través de solicitudes de inicio de sesión automatizadas de gran escala, dirigidas a una aplicación web.

- El relleno de credenciales se basa en el volcado de credenciales.

- Volcado de credenciales

- Los volcados de credenciales se producen cuando las credenciales robadas debido a fallos de seguridad se publican o se venden en los mercados de la web oscura. Esto a menudo resulta en la liberación de un gran número de nombres de usuario, contraseñas y otros datos de cuentas.

- Crackeo de credenciales

- El crackeo de credenciales consiste en intentar descifrar la contraseña de un usuario probando sistemáticamente diferentes combinaciones de contraseñas hasta encontrar la correcta. Este método suele utilizar herramientas informáticas que aplican diversas técnicas de adivinación de contraseñas.

- Fuerza bruta

- La fuerza bruta es un método de ensayo y error utilizado para obtener información como una contraseña de usuario o un número de identificación personal (PIN). En este ataque, se utiliza la automatización para generar conjeturas consecutivas y obtener acceso no autorizado a un sistema.

Configuración de la detección y prevención de la ATO

ASM proporciona detecciones gestionadas de ataques ATO.

La detección y prevención eficaces de la ATO requieren lo siguiente:

- Instrumentación de tus endpoints de inicio de sesión de producción. Esto permite la detección mediante reglas gestionadas por ASM.

- Configuración remota. Permite bloquear ataques y activar la instrumentación remota desde la interfaz de usuario Datadog.

- Notificaciones. Garantiza que se te notifiquen las cuentas que están comprometidas.

- Revisión de tu primera detección. Para comprender cómo se ajusta la protección automatizada a tus ataques y requisitos de escalado.

Instrumentación de tus endpoints de inicio de sesión de producción

Los siguientes eventos de actividad de usuario se utilizan para el seguimiento de la ATO.

| Enriquecimiento | Auto-instrumentado | Caso práctico |

|---|---|---|

users.login.success | Verdadero | Requisito de la norma de detección de la apropiación de cuentas |

users.login.failure | Verdadero | Requisito de la norma de detección de la apropiación de cuentas |

users.password_reset | Falso | Requisito de la norma de detección para identificar la enumeración de usuarios mediante el restablecimiento de contraseñas |

Estos enriquecimientos necesitan tener un identificador de usuario (único para un usuario, numérico o no) como usr.id. En el caso de fallos en el inicio de sesión, también necesita saber si el usuario existía o no en la base de datos (usr.exists). Esto ayuda a identificar la actividad maliciosa que se dirige regularmente a las cuentas que faltan.

Para conocer los pasos necesarios para habilitar el seguimiento de eventos que no se instrumentan automáticamente, consulta Monitorización y protección de usuarios.

Para consultar la última lista de detecciones relevantes y requisitos de instrumentación, consulta la página Normas de detección.

La instrumentación automática es una función de Datadog que identifica automáticamente el éxito y el fracaso del inicio de sesión del usuario en varias implementaciones de autenticación.

La forma en que Datadog define estos enriquecimientos no es exhaustiva. Muchos productos de plataforma optan por añadir enriquecimientos adicionales, como la identificación de la organización del cliente o el rol del usuario.

Configuración remota

La configuración remota permite a los usuarios de ASM instrumentar aplicaciones con datos de lógica empresarial personalizados, casi en tiempo real.

Notificaciones

Las notificaciones son un método flexible para garantizar que se informe de un ataque a los miembros correctos del equipo. Las integraciones de colaboración con métodos de comunicación comunes están disponibles desde el primer momento.

Revisión de tu primera detección

ASM resalta la información más relevante y sugiere acciones en función del tipo de detección. También indica qué acciones se han llevado a cabo.

Usuarios comprometidos

Los usuarios objetivo y comprometidos pueden ser revisados y bloqueados en Señales y Trazas.

Señales

Los usuarios individuales pueden ser bloqueados en Señales mediante Usuarios objetivo.

Trazas

Los usuarios individuales pueden ser bloqueados en Trazas, en Usuario. Haz clic en cualquier usuario para mostrar esta opción.

Prácticas recomendadas para la revisión y protección de señales

Revisa las siguientes prácticas recomendadas para ayuda a detectar y mitigar los ataques de apropiación de cuentas.

Desarrollo de un plan de respuesta a incidentes

Revisa las siguientes secciones para ayudarte a desarrollar un plan de respuesta a incidentes.

¿Utilizas analizadores autenticados?

Identifica las IP de confianza para evitar que sean bloqueadas automáticamente. Este paso es útil para:

- Fuentes de análisis aprobadas que intentan iniciar sesión.

- Sitios corporativos con un gran número de usuarios detrás de direcciones IP únicas.

Para Configurar las IP de confianza, utiliza Passlist y añade una entrada Monitored. Las entradas monitorizadas se excluyen del bloqueo automático.

Para conocer el perfil de autenticación de tus clientes

Revisa las redes desde las que se autentican tus clientes. Por ejemplo:

- ISP móviles

- VPN de empresas

- IP residenciales

- Centros de datos

Comprender las fuentes de autenticación puede ayudar a tu estrategia de bloqueo.

Por ejemplo, es posible que no esperes que los clientes se autentiquen con tu aplicación de consumo desde los centros de datos. En consecuencia, podrías tener más libertad para bloquear las IP asociadas a un centro de datos determinado.

Pero si tus clientes proceden en su totalidad de ISP móviles, podrías afectar al tráfico legítimo si bloqueas esos ISP.

Ten en cuenta quiénes son tus clientes y su estructura de nombres de cuenta.

¿Coinciden tus clientes con estos atributos?

- Empleados con un formato de ID esperado, como números enteros, dominios corporativos o combinaciones de números y texto.

- Clientes de SaaS que utilizan nombres de dominio asociados a la empresa cliente.

- Consumidores que utilizan proveedores gratuitos como Gmail o Proton Mail.

Comprender la estructura de nombres de cuenta de tus clientes te ayuda a determinar si los ataques son dirigidos o intentos ciegos de relleno de credenciales.

Ataques distribuidos

Bloquear los ataques distribuidos avanzados suele ser una decisión empresarial, ya que los ataques pueden afectar a la disponibilidad, a los fondos de los usuarios y a los usuarios legítimos.

Los siguientes son tres componentes críticos para el éxito de la mitigación de estos ataques:

- Incorporación adecuada: ¿Tienes configurado el bloqueo con ASM?

- Configuración adecuada: Asegúrate de que has configurado correctamente las IP del cliente y las cabeceras HTTP X-Forwarded-For (XFF).

- Planes de comunicación interna: La comunicación con los equipos de seguridad, los propietarios de servicios y los jefes de producto es fundamental para comprender el impacto de la mitigación de los ataques a gran escala.

Los respondedores pueden identificar a los propietarios de servicios utilizando las etiquetas (tags) en todas las señales ASM.

Para conocer tus tendencias

Utiliza el Resumen de amenazas para monitorizar tendencias de lógica empresarial, como picos de inicios de sesión fallidos en tus servicios.

Revisión de señales

Revisa las siguientes prácticas recomendadas para las señales.

Direcciones IP

Utiliza duraciones cortas para bloquear a los atacantes. Se recomiendan duraciones de 15 minutos o menos. No es habitual que los atacantes vuelvan a utilizar direcciones IP en las apropiaciones de cuentas distribuidas.

Centros de datos

Algunos ataques se lanzan utilizando servidores privados virtuales (VPS) y proveedores de alojamiento de bajo coste. Los atacantes están motivados porque su bajo coste y automatización les permiten acceder a nuevas direcciones IP en el centro de datos.

Muchas aplicaciones de consumo tienen bajas ocurrencias de autenticación de usuarios desde centros de datos, especialmente centros de datos y proveedores de VPS de bajo coste. Considera bloquear todo el centro de datos o el ASN cuando el rango de red sea pequeño y no esté dentro del comportamiento de autenticación esperado de tus usuarios.

Datadog utiliza fuentes de datos de terceros, como IPinfo y Spur, para determinar si una IP es un proveedor de alojamiento. Datadog procesos estos datos dentro de la infraestructura de Datadog.

Proxies

Datadog utiliza Spur para determinar si una IP es un proxy. Datadog correlaciona los indicadores de compromiso (IOC) con los ataques de apropiación de cuentas para una detección más rápida con reglas de apropiación de cuentas gestionadas por ASM.

Datadog recomienda no bloquear nunca direcciones IP basándose únicamente en los IOC de información sobre amenazas para direcciones IP. Para obtener más detalles, consulta nuestras [prácticas recomendadas] para la información sobre amenazas9.

Los detalles sobre las IP, incluida la propiedad y la información sobre amenazas, están disponibles en los detalles de la dirección IP. Haz clic en una dirección IP para ver estos detalles.

En las apropiaciones de cuentas distribuidas se observan con frecuencia dos tipos de proxies:

Proxies de alojamiento: Son proxies que existen en los centros de datos y a menudo son el resultado de un host comprometido en ese centro de datos. La guía para interactuar con proxies de alojamiento es similar a la de los centros de datos.

Proxies residenciales: Son proxies que existen detrás de IP residenciales. Los proxies residenciales suelen estar habilitados por SDK de aplicaciones móviles o complementos de navegadores. El usuario del SDK o del complemento suele no ser consciente de que está ejecutando un proxy. Es habitual ver tráfico benigno procedente de direcciones IP identificadas como proxies residenciales.

ISP móviles

Datadog utiliza terceros como IPinfo y Spur para determinar si una IP es un ISP móvil.

Ten cuidado al bloquear ISP móviles. Los ISP móviles utilizan CGNAT y suelen tener un gran número de teléfonos detrás de cada dirección IP.

Atributos de los atacantes

Utiliza los atributos de los atacantes para dirigir las acciones de respuesta.

Datadog agrupa a los atacantes por la similitud de sus atributos. Los respondedores pueden utilizar reglas personalizadas para bloquear los atributos de atacantes persistentes.

Protección

Revisa las siguientes prácticas de protección recomendadas.

Protección automatizada

Evalúa el conjunto de reglas gestionadas para determinar qué reglas se ajustan a tus políticas internas de bloqueo automatizado.

Si no tienes un política, revisa tus detecciones existentes y empieza con las respuestas sugeridas en Señales. Construye tu política basándote en las acciones más relevantes realizadas a lo largo del tiempo.

Usuarios

En Señales, las secciones Qué ocurrió y Usuarios objetivo proporcionan ejemplos de los nombres de usuario intentados.

La sección Trazas identifica si los usuarios existen. Comprender si los usuarios existen puede influir en tus decisiones de respuesta a incidentes.

Desarrolla un plan de respuesta a incidentes utilizando los siguientes pasos posteriores al incidente:

- Monitorización de cuentas de usuario comprometidas.

- Plan para invalidar credenciales y ponerse en contacto con los usuarios para actualizarlas.

- Considera la posibilidad de bloquear a los usuarios mediante ASM.

La motivación del ataque puede influir en la actividad posterior al incidente. Es poco probable que los atacantes que quieren revender cuentas las utilicen inmediatamente después de un incidente. Los atacantes que intentan acceder a fondos almacenados utilizarán las cuentas inmediatamente después del incidente.

Además de bloquear al atacante, considera bloquear a los usuarios comprometidos.

Referencias adicionales

Más enlaces, artículos y documentación útiles: