- Esenciales

- Empezando

- Agent

- API

- Rastreo de APM

- Contenedores

- Dashboards

- Monitorización de bases de datos

- Datadog

- Sitio web de Datadog

- DevSecOps

- Gestión de incidencias

- Integraciones

- Internal Developer Portal

- Logs

- Monitores

- OpenTelemetry

- Generador de perfiles

- Session Replay

- Security

- Serverless para Lambda AWS

- Software Delivery

- Monitorización Synthetic

- Etiquetas (tags)

- Workflow Automation

- Centro de aprendizaje

- Compatibilidad

- Glosario

- Atributos estándar

- Guías

- Agent

- Arquitectura

- IoT

- Plataformas compatibles

- Recopilación de logs

- Configuración

- Automatización de flotas

- Solucionar problemas

- Detección de nombres de host en contenedores

- Modo de depuración

- Flare del Agent

- Estado del check del Agent

- Problemas de NTP

- Problemas de permisos

- Problemas de integraciones

- Problemas del sitio

- Problemas de Autodiscovery

- Problemas de contenedores de Windows

- Configuración del tiempo de ejecución del Agent

- Consumo elevado de memoria o CPU

- Guías

- Seguridad de datos

- Integraciones

- Desarrolladores

- Autorización

- DogStatsD

- Checks personalizados

- Integraciones

- Build an Integration with Datadog

- Crear una integración basada en el Agent

- Crear una integración API

- Crear un pipeline de logs

- Referencia de activos de integración

- Crear una oferta de mercado

- Crear un dashboard de integración

- Create a Monitor Template

- Crear una regla de detección Cloud SIEM

- Instalar la herramienta de desarrollo de integraciones del Agente

- Checks de servicio

- Complementos de IDE

- Comunidad

- Guías

- OpenTelemetry

- Administrator's Guide

- API

- Partners

- Aplicación móvil de Datadog

- DDSQL Reference

- CoScreen

- CoTerm

- Remote Configuration

- Cloudcraft

- En la aplicación

- Dashboards

- Notebooks

- Editor DDSQL

- Reference Tables

- Hojas

- Monitores y alertas

- Watchdog

- Métricas

- Bits AI

- Internal Developer Portal

- Error Tracking

- Explorador

- Estados de problemas

- Detección de regresión

- Suspected Causes

- Error Grouping

- Bits AI Dev Agent

- Monitores

- Issue Correlation

- Identificar confirmaciones sospechosas

- Auto Assign

- Issue Team Ownership

- Rastrear errores del navegador y móviles

- Rastrear errores de backend

- Manage Data Collection

- Solucionar problemas

- Guides

- Change Tracking

- Gestión de servicios

- Objetivos de nivel de servicio (SLOs)

- Gestión de incidentes

- De guardia

- Status Pages

- Gestión de eventos

- Gestión de casos

- Actions & Remediations

- Infraestructura

- Cloudcraft

- Catálogo de recursos

- Universal Service Monitoring

- Hosts

- Contenedores

- Processes

- Serverless

- Monitorización de red

- Cloud Cost

- Rendimiento de las aplicaciones

- APM

- Términos y conceptos de APM

- Instrumentación de aplicación

- Recopilación de métricas de APM

- Configuración de pipelines de trazas

- Correlacionar trazas (traces) y otros datos de telemetría

- Trace Explorer

- Recommendations

- Code Origin for Spans

- Observabilidad del servicio

- Endpoint Observability

- Instrumentación dinámica

- Live Debugger

- Error Tracking

- Seguridad de los datos

- Guías

- Solucionar problemas

- Límites de tasa del Agent

- Métricas de APM del Agent

- Uso de recursos del Agent

- Logs correlacionados

- Stacks tecnológicos de llamada en profundidad PHP 5

- Herramienta de diagnóstico de .NET

- Cuantificación de APM

- Go Compile-Time Instrumentation

- Logs de inicio del rastreador

- Logs de depuración del rastreador

- Errores de conexión

- Continuous Profiler

- Database Monitoring

- Gastos generales de integración del Agent

- Arquitecturas de configuración

- Configuración de Postgres

- Configuración de MySQL

- Configuración de SQL Server

- Configuración de Oracle

- Configuración de MongoDB

- Setting Up Amazon DocumentDB

- Conexión de DBM y trazas

- Datos recopilados

- Explorar hosts de bases de datos

- Explorar métricas de consultas

- Explorar ejemplos de consulta

- Exploring Database Schemas

- Exploring Recommendations

- Solucionar problemas

- Guías

- Data Streams Monitoring

- Data Jobs Monitoring

- Data Observability

- Experiencia digital

- Real User Monitoring

- Pruebas y monitorización de Synthetics

- Continuous Testing

- Análisis de productos

- Entrega de software

- CI Visibility

- CD Visibility

- Deployment Gates

- Test Visibility

- Configuración

- Network Settings

- Tests en contenedores

- Repositories

- Explorador

- Monitores

- Test Health

- Flaky Test Management

- Working with Flaky Tests

- Test Impact Analysis

- Flujos de trabajo de desarrolladores

- Cobertura de código

- Instrumentar tests de navegador con RUM

- Instrumentar tests de Swift con RUM

- Correlacionar logs y tests

- Guías

- Solucionar problemas

- Code Coverage

- Quality Gates

- Métricas de DORA

- Feature Flags

- Seguridad

- Información general de seguridad

- Cloud SIEM

- Code Security

- Cloud Security Management

- Application Security Management

- Workload Protection

- Sensitive Data Scanner

- Observabilidad de la IA

- Log Management

- Observability Pipelines

- Gestión de logs

- CloudPrem

- Administración

- Gestión de cuentas

- Seguridad de los datos

- Ayuda

Empezando con Code Security

Este producto no es compatible con el sitio Datadog seleccionado. ().

Información general

Datadog Code Security te ayuda a proteger y mantener el código de origen de tus aplicaciones y las bibliotecas de código abierto desde el desarrollo hasta la producción.

Te ofrece un conjunto de herramientas para ayudarte a proteger tu código a lo largo del ciclo de vida de desarrollo del software:

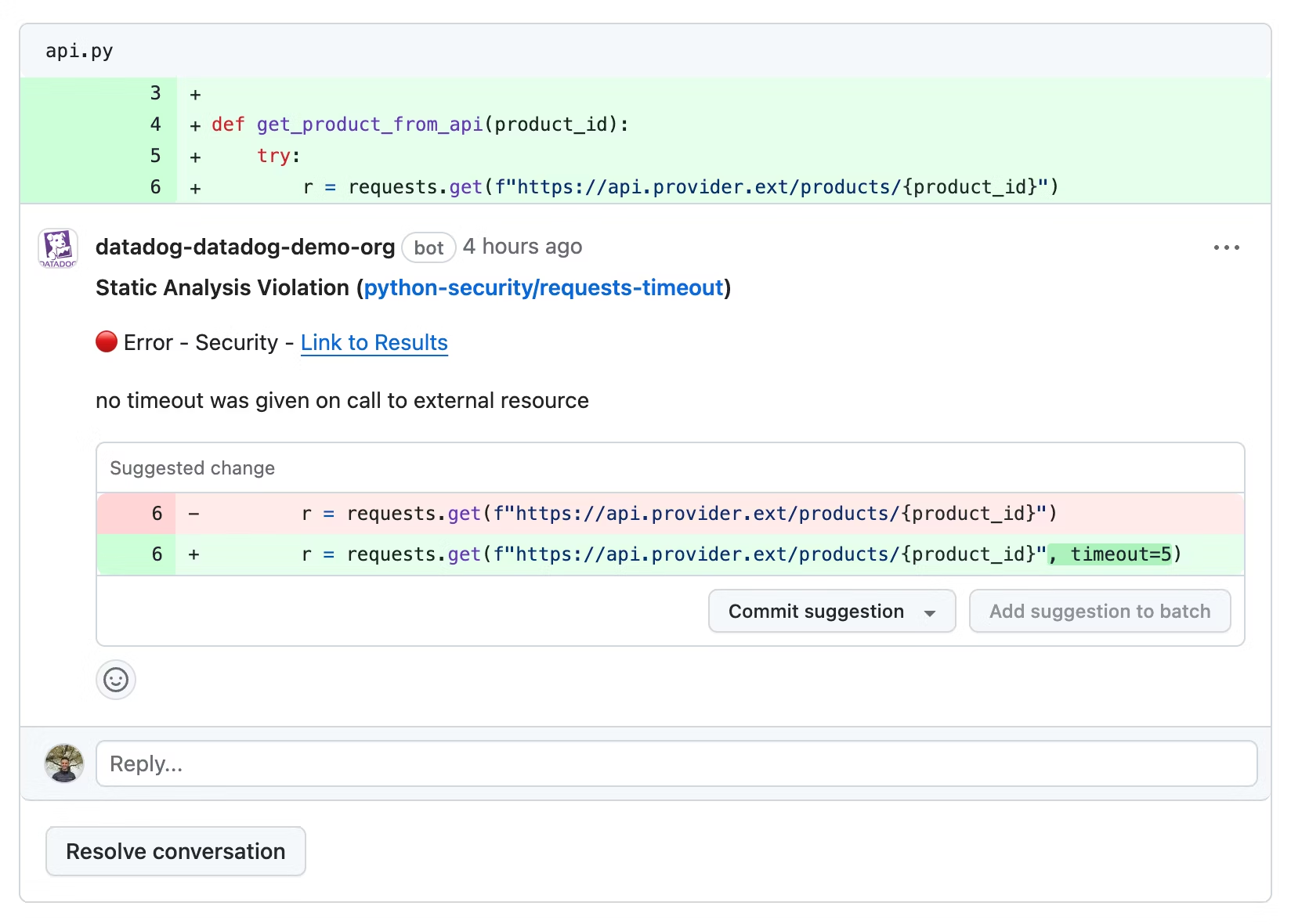

- Static Code Analysis (SAST) utiliza un método de test estático de seguridad de las aplicaciones para analizar tus repositorios en búsqueda de problemas de seguridad y calidad en el código de origen, y te ofrece sugerencias de corrección para evitar que estos problemas lleguen a la producción.

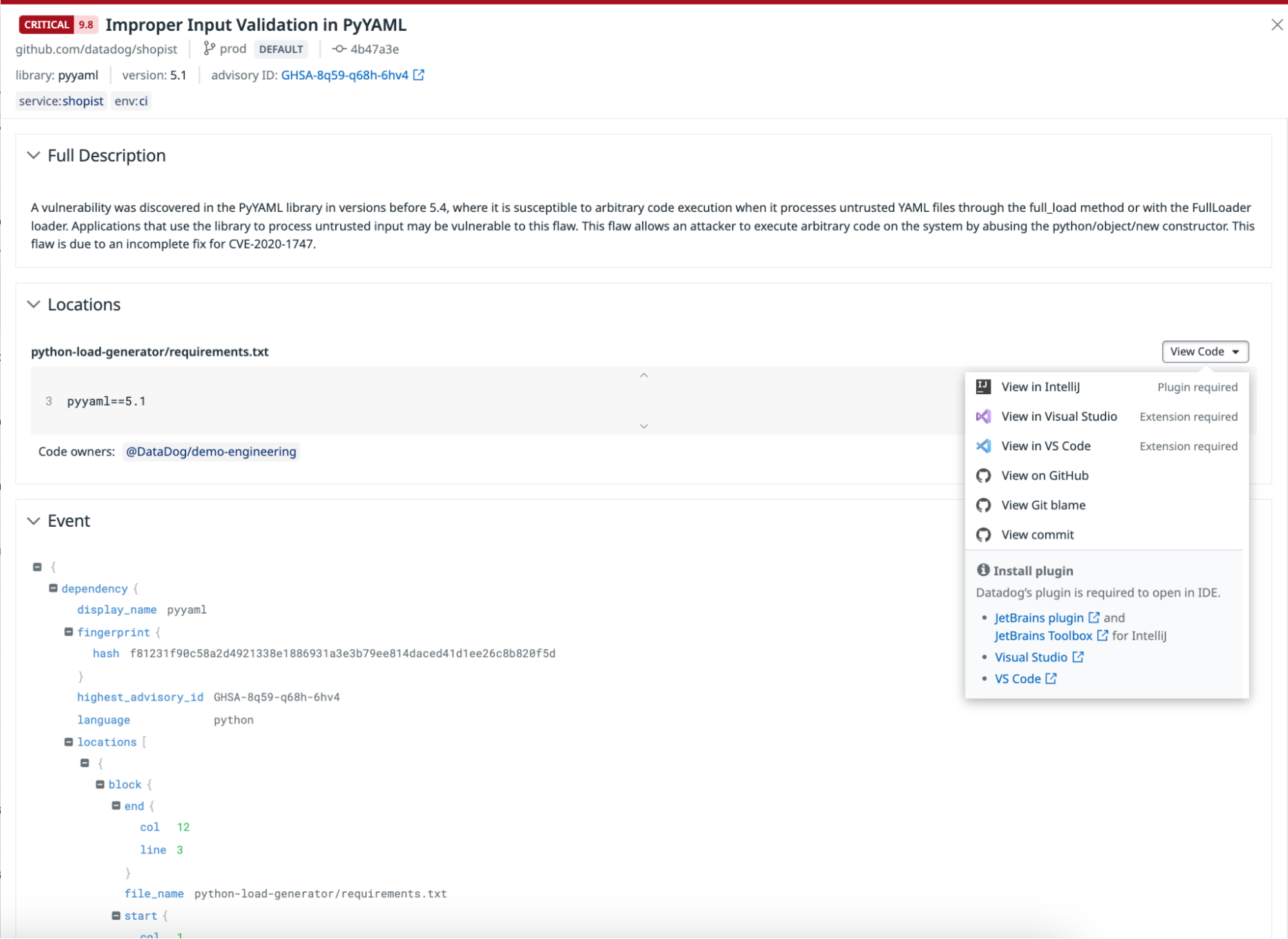

- Software Composition Analysis (SCA) detecta las bibliotecas de código abierto vulnerables que están presentes en tus repositorios y que afectan a tus servicios en tiempo de ejecución, y te ayuda a proteger y mantener tu cadena de suministro de software.

- Runtime Code Analysis (IAST) utiliza un método de test interactivo de seguridad de las aplicaciones para detectar vulnerabilidades que afectan a tus servicios en tiempo de ejecución.

Configurar Code Security

Bibliotecas de código abierto

Datadog Software Composition Analysis detecta vulnerabilidades de librería y cataloga las dependencias en tu base de código y tus servicios en ejecución.

Consulta Software Composition Analysis para configurar la detección estática de vulnerabilidades o bibliotecas en tiempo de ejecución.

Código de origen

Existen dos maneras de proteger y mantener tu código de origen con Datadog:

Integraciones de herramientaa para desarrolladores

Activar comentarios en solicitudes de extracción

Datadog puede actuar como un revisor automático de código para señalar vulnerabilidades e infracciones de calidad en las solicitudes de extracción de GitHub. Para obtener más información, consulta Solicitudes de extracción de GitHub.

Instalar integraciones IDE

Instala los complementos IDE de Datadog para ejecutar análisis de Static Code Analysis (SAST) localmente y ver los resultados directamente en tu editor de código. Puedes detectar y corregir problemas como vulnerabilidades de seguridad, problemas de mantenibilidad o errores en tu código antes de confirmar los cambios.

Para empezar a ejecutar análisis de código en tu IDE, consulta la documentación correspondiente al editor de código de tu elección.

Consulta la documentación para ver información sobre las siguientes integraciones:

Personalizar la configuración de tu repositorio

En parámetros de Code Security, puedes gestionar qué repositorios tienen los comentarios en solicitudes de extracción habilitados, así como personalizar la configuración de qué reglas de Static Code Analysis (SAST) se aplican a través o dentro de los repositorios. Para conocer todas las reglas por defecto proporcionadas por Datadog, consulta Reglas SAST.

Configurar Puertas de calidad

Datadog proporciona Puertas de calidad como una funcionalidad de la plataforma para ayudarte a mantener y hacer cumplir las normas de seguridad y calidad en los cambios introducidos en tu base de código. Para obtener más información, consulta Configuración de puertas de calidad.

Priorizar las vulnerabilidades con el contexto del tiempo de ejecución

Code Security ofrece vistas centradas en las vulnerabilidades de todas las vulnerabilidades de librería y código detectadas, tanto a partir del análisis estático de repositorios como de la detección de servicios en tiempo de ejecución.

Explorar las vulnerabilidades

Para las vulnerabilidades de librería, cada fila de la tabla representa una vulnerabilidad específica que afecta a una versión de librería. En función de si tienes activada la detección estática o en tiempo de ejecución, la columna Detectado en muestra los repositorios o servicios específicos afectados por esta vulnerabilidad.

En el panel lateral de una única vulnerabilidad de librería en SCA, además de los detalles sobre la vulnerabilidad, Datadog muestra:

- Un desglose de la gravedad de la instancia de mayor gravedad de esta vulnerabilidad observada en tus repositorios y servicios. Para cada localización detectada de la vulnerabilidad en tus repositorios o servicios, Datadog ajusta la puntuación de la gravedad de base de la vulnerabilidad basándose en factores del entorno. Para obtener más información, consulta Puntuación de la gravedad de Datadog.

- Una tabla Repositorios de todas las instancias en las que se detectó la vulnerabilidad en tus repositorios. Para cada instancia, Datadog muestra si la dependencia está clasificada como directa o transitiva, el estado de corrección de la vulnerabilidad, así como los pasos específicos de la corrección.

- Una tabla Servicios afectados de todos los servicios en ejecución afectados por esta vulnerabilidad de librería. Un servicio está afectado por una vulnerabilidad de librería si la librería fue cargada en tiempo de ejecución y detectada por bibliotecas de rastreo de aplicaciones de Datadog.

La gravedad se puntúa de la siguiente manera:

| Puntuación CVSS | Calificación cualitativa |

|---|---|

0.0 | Sin gravedad |

0.1 - 3.9 | Baja |

4.0 - 6.9 | Media |

7.0 - 8.9 | Alta |

9.0 - 10.0 | Crítica |

Explorar resultados por repositorio

Code Security también ofrece vistas centradas en los repositorios de los resultados de los análisis estáticos, lo que permite un filtrado granular de todas las ramas y confirmaciones de los repositorios analizados.

Haz clic en un repositorio en la página Repositorios para acceder a una vista más detallada donde puedes personalizar la consulta de búsqueda por rama (primero aparece la rama por defecto) y por commit (empezando por el más reciente).

Puedes utilizar las siguientes facetas predefinidas para crear una consulta de búsqueda a fin de identificar y solucionar malas prácticas de codificación, en la pestaña Calidad del código, o riesgos de seguridad, en la pestaña Vulnerabilidades de código.

| Nombre de la faceta | Descripción |

|---|---|

| Estado del resultado | Filtra los resultados en función del estado de finalización del análisis. |

| ID de regla | Normas específicas que activaron los hallazgos. |

| Nombre de la herramienta | Determina qué herramientas contribuyeron al análisis. |

| CWE (Common Weakness Enumeration) | Filtra los resultados por categorías de vulnerabilidad reconocidas. |

| Tiene correcciones | Filtra los problemas para los que existen correcciones sugeridas. |

| Mensaje de resultado | Contiene descripciones concisas o mensajes asociados a los resultados. |

| Descripción de la regla | Contiene la justificación de cada regla. |

| Fuente de origen | Contiene los archivos en los que se detectaron problemas. |

| Versión de la herramienta | Filtra los resultados por la versión de las herramientas utilizadas. |

Puedes acceder a las correcciones sugeridas directamente desde los resultados para abordar las vulnerabilidades de seguridad o mejorar las prácticas de calidad del código.

Puedes utilizar las siguientes facetas predefinidas para crear una consulta de búsqueda a fin de identificar y tratar los riesgos de seguridad en bibliotecas de terceros en la pestaña Vulnerabilidades de librerías o revisar tu inventario de librerías en la pestaña Catálogo de librerías.

| Nombre de la faceta | Descripción |

|---|---|

| Nombre de la dependencia | Identifica las bibliotecas por sus nombres. |

| Versión de la dependencia | Filtros por versiones específicas de librerías. |

| Lenguaje | Ordena bibliotecas por el lenguaje de programación. |

| Puntuación | Ordena la puntuación de riesgo o calidad de las dependencias. |

| Gravedad | Filtra las vulnerabilidades en función de su gravedad. |

| Plataforma | Distingue bibliotecas por la plataforma a la que van destinadas. |

Puedes acceder a los informes sobre vulnerabilidades y localizar los archivos fuente en los que se detectó la vulnerabilidad en tus proyectos, junto con información sobre los propietarios de código del archivo.

Notificar, corregir e informar

Code Security te ayuda a configurar flujos de trabajo para realizar un seguimiento y gestionar la corrección de los hallazgos:

- Configura reglas de notificación para notificar a tu(s) equipo(s) los nuevos hallazgos a través de Slack, Jira, correo electrónico, etc.

- Haz un seguimiento de las vulnerabilidades por servicio y por equipo en la página Resumen de Code Security.

Vincular resultados a servicios y equipos de Datadog

Vincular resultados a servicios

Datadog asocia los resultados del análisis del código y de la librería con los servicios pertinentes mediante los siguientes mecanismos:

- Identificación de la localización del código asociado a un servicio mediante el Catálogo de software

- Detección de patrones de uso de archivos en productos adicionales de Datadog.

- Búsqueda del nombre del servicio en la ruta del archivo o el repositorio

Si un método tiene éxito, no se realizan más intentos de asignación. A continuación se detalla cada método de asignación.

Identificación de la localización del código en el Catálogo de software

La versión del esquema v3 y posteriores del Catálogo de software te permiten añadir la asignación del código de localización de tu servicio. La sección codeLocations especifica la localización del repositorio que contiene el código y sus rutas asociadas.

El atributo paths es una lista de globs que deben coincidir con las rutas del repositorio.

entity.datadog.yaml

apiVersion: v3

kind: service

metadata:

name: my-service

datadog:

codeLocations:

- repositoryURL: https://github.com/myorganization/myrepo.git

paths:

- path/to/service/code/**Detección de patrones de uso de archivos

Datadog detecta el uso de archivos en productos adicionales como Error Tracking y asocia

archivos al servicio de tiempo de ejecución. Por ejemplo, si un servicio llamado foo tiene

una entrada de log o una traza (trace) de stack tecnológico que contiene un archivo con una ruta /modules/foo/bar.py,

se asocian los archivos /modules/foo/bar.py al servicio foo.

Detección de nombres de servicios en rutas y nombres de repositorios

Datadog detecta nombres de servicios en rutas y nombres de repositorios y asocia el archivo al servicio, si se encuentra una coincidencia.

Para una coincidencia de repositorios, si existe un servicio llamado myservice y

la URL del repositorio es https://github.com/myorganization/myservice.git,

se asocia myservice a todos los archivos del repositorio.

Si no se encuentra ninguna coincidencia de repositorios, Datadog intenta encontrar una coincidencia en la

path del archivo. Si existe un servicio llamado myservice y la ruta es /path/to/myservice/foo.py, el archivo se asocia a myservice ya que el nombre del servicio forma parte de la ruta. Si hay dos servicios presentes

en la ruta, se selecciona el nombre del servicio más cercano al nombre del archivo.

Vincular resultados a equipos

Datadog asocia automáticamente el equipo adjunto a un servicio cuando se detecta una infracción o vulnerabilidad. Por ejemplo, si el archivo domains/ecommerce/apps/myservice/foo.py

está asociado a myservice, entonces el equipo myservice se asociará a cualquier infracción

detectada en este archivo.

Si no se encuentra ningún servicio o equipo, Datadog utiliza el archivo CODEOWNERS de tu repositorio. El archivo CODEOWNERS determina a qué equipo pertenece un archivo en tu proveedor Git.

Nota: Para que esta característica funcione correctamente, debes asignar con precisión tus equipos de proveedores Git a tus equipos de Datadog.